|

Sophos XG�~�Ӧ�Cyberoam������²�檺DoS���@�]�w�C

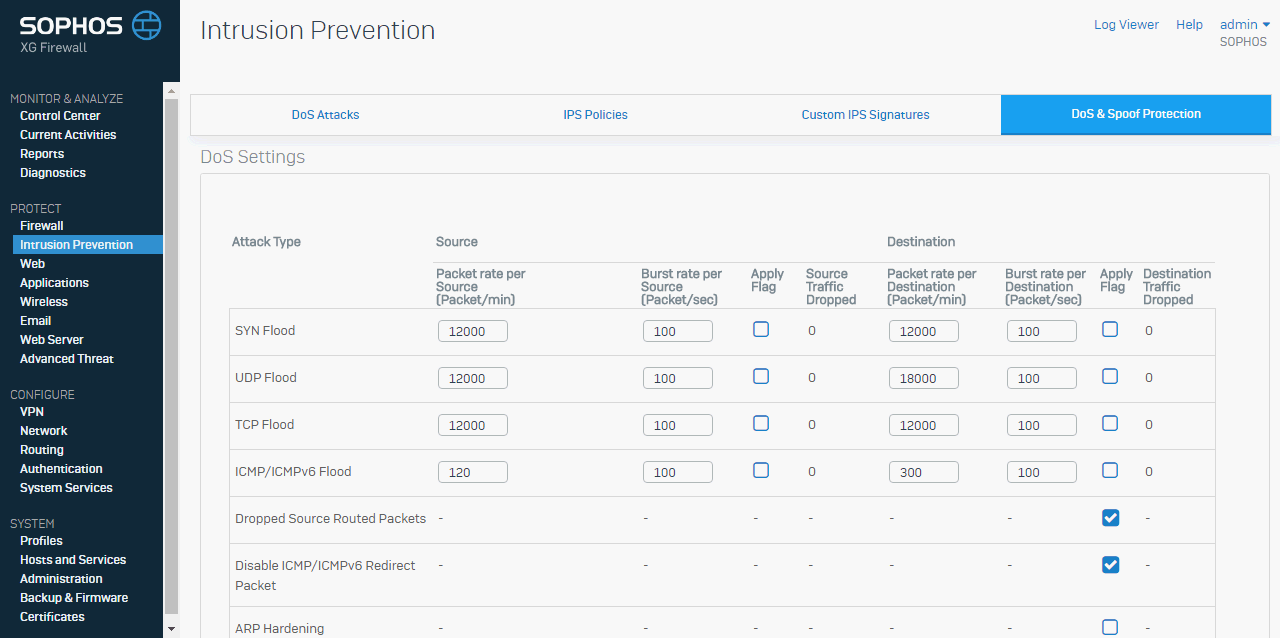

�o²�檺DoS���@����SYN/UDP/TCP/ICMP�|�j����flood�֭ȳ]�w�A

�u�n�W�X�]�w�ȡA�h�l���ʥ]�N�|�Q���C

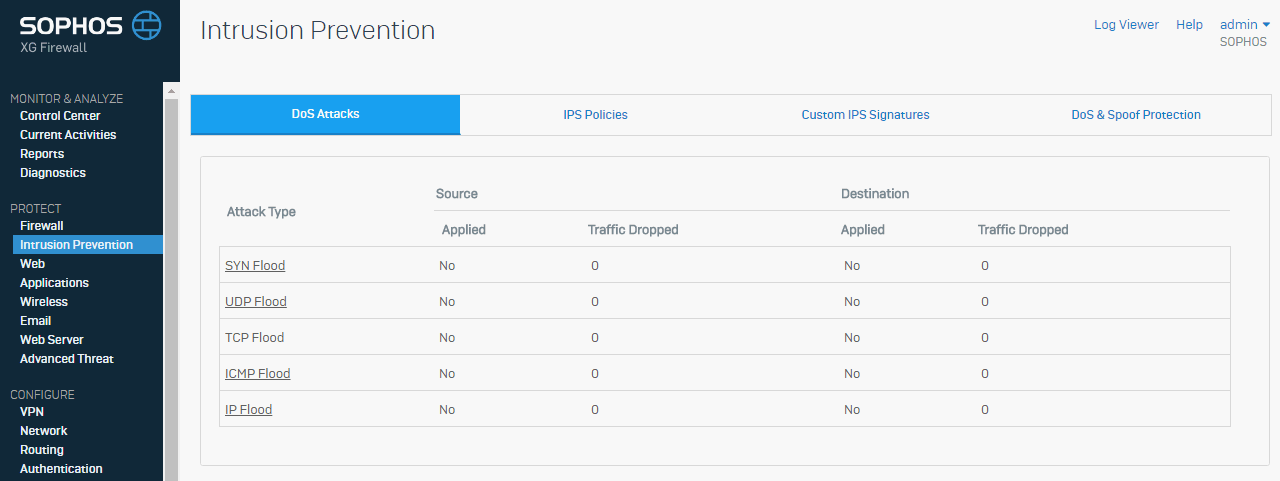

�ӳQ��ʥ]�ƶq�h�|�X�{�b�Ĥ@�ӭ�����DoS Attacks�έp�����C

���L�o��WebUI��DoS���@���۷����K�A�h�F��ܨӷ��ݩΥت��ݪ��ҥλP�_�P�֭ȥ~�A

�L�k����䥦�Ѧp�Y�Ӥ�����Zone��t�@�Ӱϰ쪺�Ӷ��]�w�C

�b�W�FSophos XG��Architect�ҵ{��A�o�{���DoS�\��䥦�i���Ӷ��]�w�A

�u���L�o�DzӶ��]�w���ݦbConsole Mode�U�z�L���O�ӤU�F�C

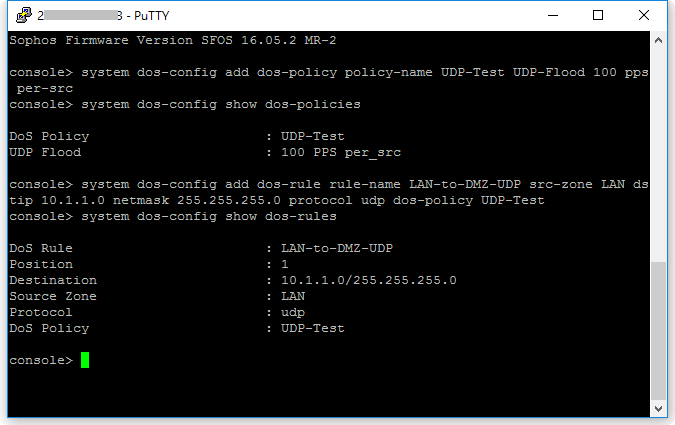

Sophos XG DoS���i���]�w�]�t��ӥD�n����DoS Policy�PDoS Rule�C

�N�p�P�䥦������W�h�@�ˡA���bDoS Policy�w�q�n�n�L�o��Protocol�P�֭ȡA

�M��bDoS Rule���w�q�n�n�M�Ϊ�DoS Policy�P�ӷ�/�ت��ϰ�A�o�˴N�����F��

DoS Policy���O�p�U�C

System dos-config add dos-policy policy-name <name> [SYN-Flood <limit> pps <per-src|per-dst|global>] [UDP-Flood <limit> pps <per-src|per-dst|global>] [ICMP-Flood <limit> pps <per-src|per-dst|global>] [IP-Flood <limit> pps <per-src|per-dst|global>]

Dos Rule���O�p�U�C

system dos-config add dos-rule rule-name <name> [options] [rule-position <position>] dos-policy <policy-name>

�|�Ҩӻ��A�Y�ڭ̷Q�]�w�C������W�L100��UDP�ʥ]��DoS Policy�A

�M��M�ΦbLAN to DMZ����V�W�A��C�Өӷ��ݰ�����A

����O�p�U�C(DMZ���q��10.1.1.0/24)

system dos-config add dos-policy policy-name UDP-Test UDP-Flood 100 pps per-src

system dos-config add dos-rule rule-name LAN-to-DMZ-UDP src-zone LAN dstip 10.1.1.0 netmask 255.255.255.0 protocol udp dos-policy UDP-Test

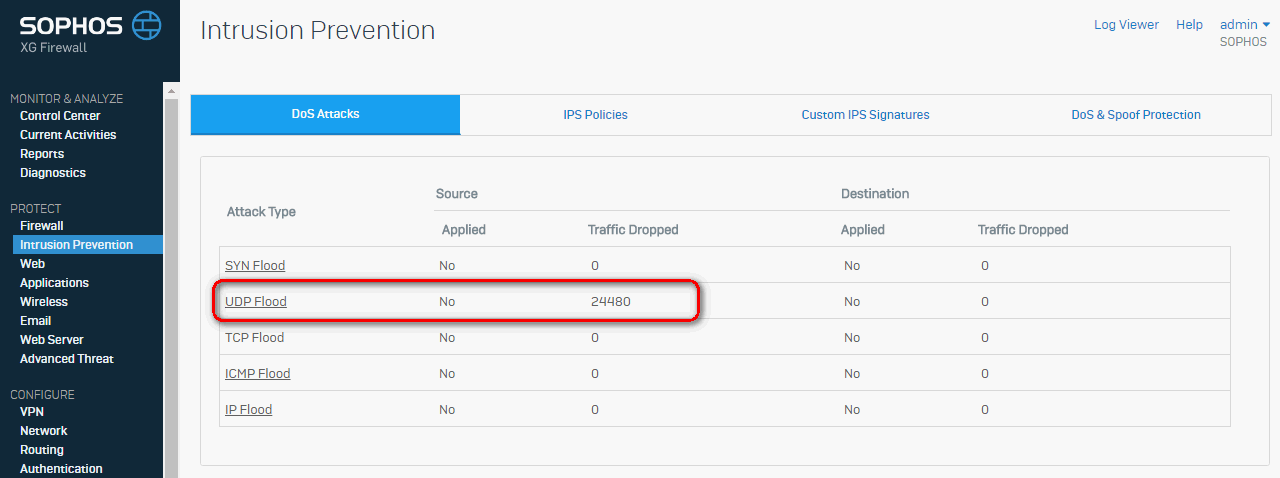

���M�Χ��]�w�A�qLAN�ݥ��X�j�qUDP�ʥ]��DMZ�ݮɡA�j��100 pps���ʥ]�N�|�QXG���d�U�A����ܦbDoS Attacks�έp�������C

�ѦҸ��

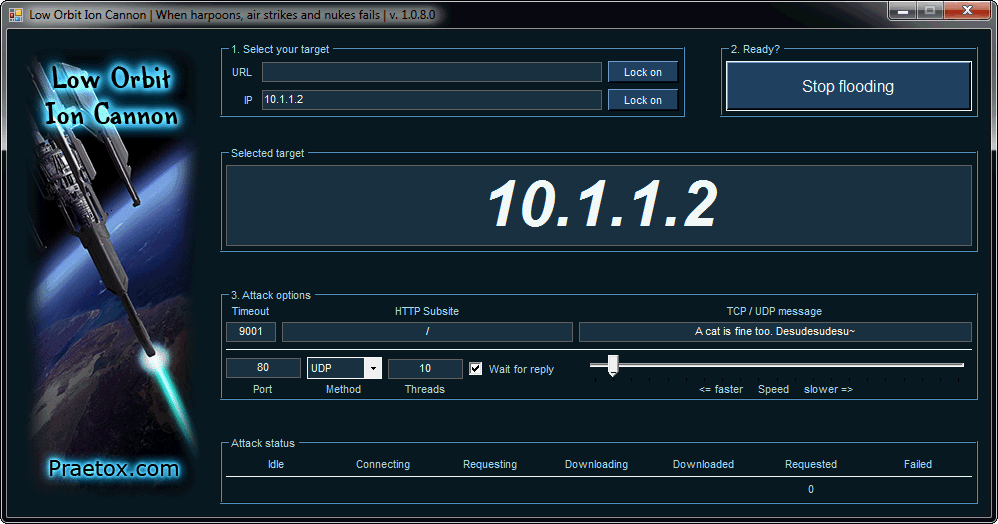

���l�Ψӥ��j�q�ʥ]���u��OLOIC�A�i�b �o�� �U���C

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|