�m���ɡnBridge Mode���վ�]�w �m���ɡnBridge Mode���վ�]�w |       |

XG�w�]���p�覡�OGateway Mode�A

�b�令Bridge Mode��A���Ǩt�ΰѼƻݶi��վ�A

�ϥήɤ~���|�X�{�@�ǩǩǡB���X�z���{�H�C

�o�ǭ�t��ij���վ���O�p�U�C

set http_proxy add_via_header off

�O�_�W�[HTTP header�ت�via��T.�w�]��on,�г]�w��off.

set advanced-firewall tcp-est-idle-timeout 2700

TCP�s�u���m���_�}�ɶ�,�i������2700-432000,�w�]��10800,�Ч��̤p��2700,�H�[�ttime,release�w�إߪ�session.

set advanced-firewall midstream-connection-pickup on

�O�_�ҥ�midstream-connection-pickup����,�w�]��off,�Чאּon.

set advanced-firewall tcp-seq-checking off

�ˬdTCP�ʥ]����SYN�PACK���X,�w�]��on,�Чאּoff.

set advanced-firewall tcp-selective-acknowledgement off

TCP��w����receiver�^��sender�w�����Ƥ��q���@�ӽT�{����.�w�]��on,�Чאּoff.

set advanced-firewall strict-policy off

�O�_�M���Y�檺�F������.�w�]��on,�Чאּoff.

sys auth cta unauth-traffic drop-period 2

���{�Ҭy�q�Q�ڵ����ɶ��϶�,�w�]��120��,��ij�վ㬰2��.

set service-param HTTPS invalid-certificate allow

HTTPS��w��,�D�k���ҬO�_���\.�w�]��allow,�нT�{�O�_��allow.

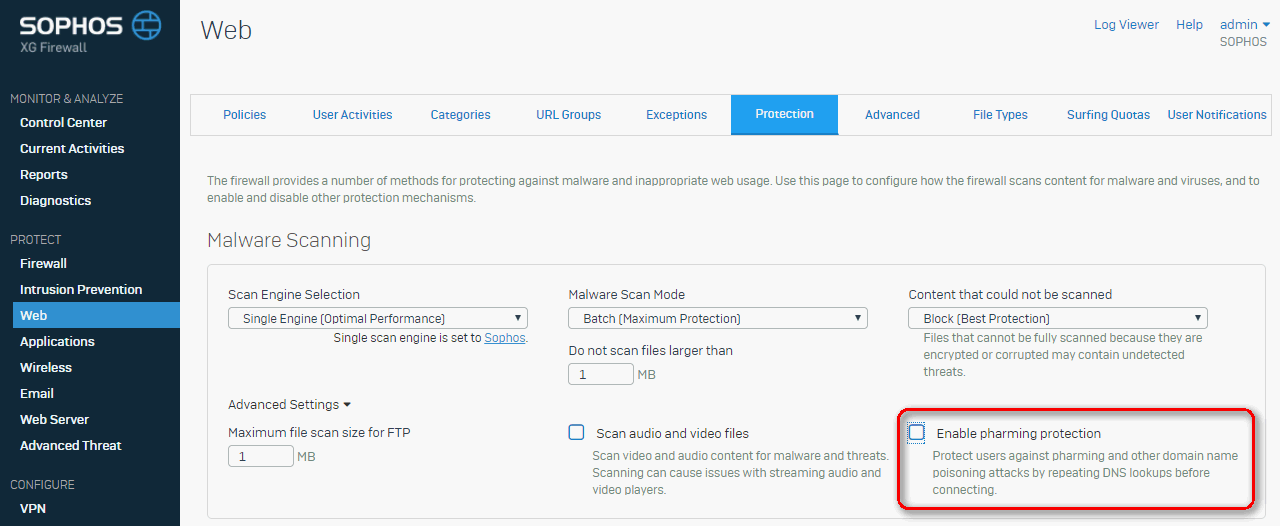

�t�~�A�٦�Web�ت�pharming protection���}�����O�@�]�n�����Ŀ�C

���l�b�Ȥ�����ҹJ��o�˪����ΡA�bXG�HBridge Mode���覡������A

�쥻�i�H��~���ѪA�Ȫ�HTTPS���x���L�k�b�~���s�J�F�I

��HTTP���A�ȫo�����v�T�H

���ݰ���pharming protection�A���ѥ~����HTTPS�s�u�~��_���`�A

���p�ɡA�Ъ`�N���I�C

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|