�m���ɡn�L�k�z�LMAC Host�ױ��S�w�D���H �m���ɡn�L�k�z�LMAC Host�ױ��S�w�D���H |       |

�bCyberoam��Host Object�إi�H�w�q�ܦh�������D���A�䤤�]�A�H���d���ѧO��host�C

�J�M�i�H�H���d���ѧO���P�D���A�۵M�i�H��MAC Host��Object�ӳ]�w������������W�h�C

���L�ܩ_�Ǫ��O�A�b�Ȥ᪺���Ҥ��A�HMAC Host�]�w��������W�h�~�M�L�ġH

�D�o�ϥ�host��IP�Ӷi��]�w�~�|�o�ͮĪG�H

�o�O���^�ơI�H

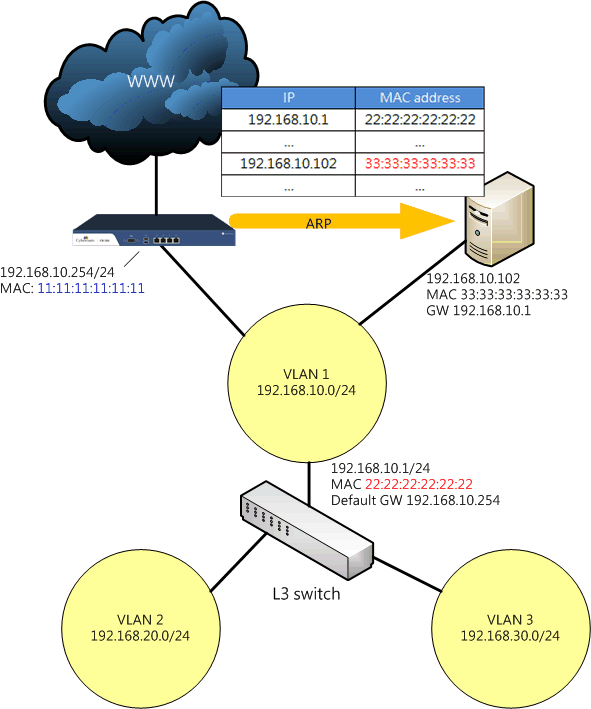

�Ȥ᪺���Ҥ��A���M���@��L3 switch�bCyberoam�e����routing�A

���L�ؼХD����Cyberoam�b�P�@��VLAN���q�A�BCyberoam��ARP table�i���T���o���d��T�A

�o�˪��[�c�U�A�z�LMAC Host�Ӫ��ײz�����Ĥ��O�ܡH

���D�OCyberoam��bug�H

��ӳo�Orouting�����D�I

�Ȥ᪺���Ҥ��AL3 switch�t�d�UVLAN����routing�A�o���M�]�ACyberoam�o��VLAN�C

VLAN�����D��default gateway�@�߫��VL3 switch�A

�M��A�z�LL3 switch��default route���VCyberoam�A�s�~�C

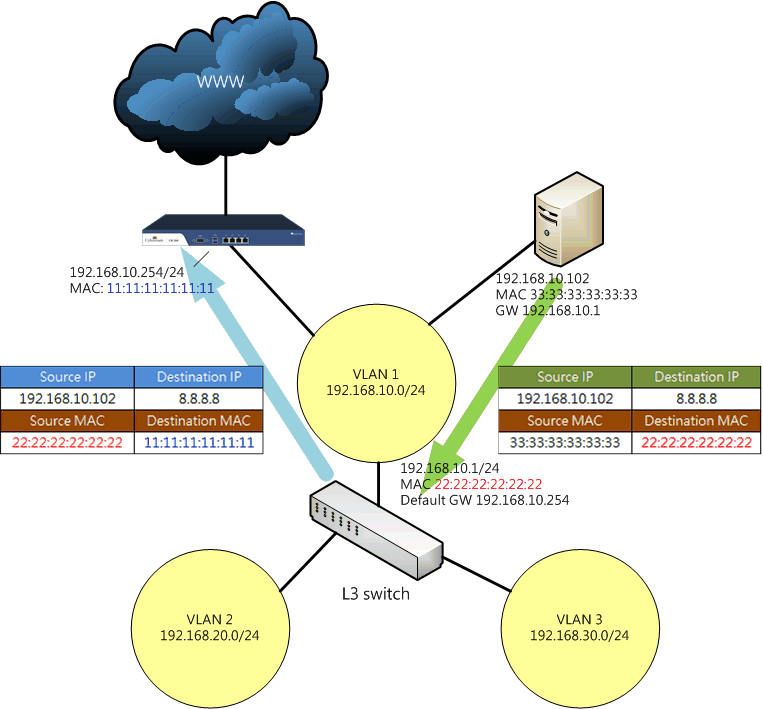

�Ӧb�o�˪�routing�L�{���A���Msource/destination IP�T�w���ܡA

��source/destination MAC address�o�O�@���b���ܡC

�ҥHVLAN���D�����ʥ]�Ө�Cyberoam�ɡA��ӷ�MAC�w���O��Ӫ�MAC�A

�ӬO�m���᪺L3 switch��MAC�C

�]���H�ӥD����MAC�Ӷi�����۵M�L�k�o���w���ĪG�A

�o�O�[�c�W�����D�A���OCyberoam��bug�C

�ѨM�覡 - �N�D����default gateway����VCyberoam�A���LL3 switch��routing�ഫ�C

���o�u���Cyberoam�PVLAN���D�����ġC

- �bL3 switch�������UACL�A�����MAC����~�s�u�C

�o��Ҧ�VLAN�D�������ġC

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|