|

順子沒操作過台廠防火牆DrayTek,最近剛好客戶端有XG與DrayTek的IPsec串接需求,

那順子也來筆記一下XG如何跟DrayTek做Site to Site的IPsec VPN串接。

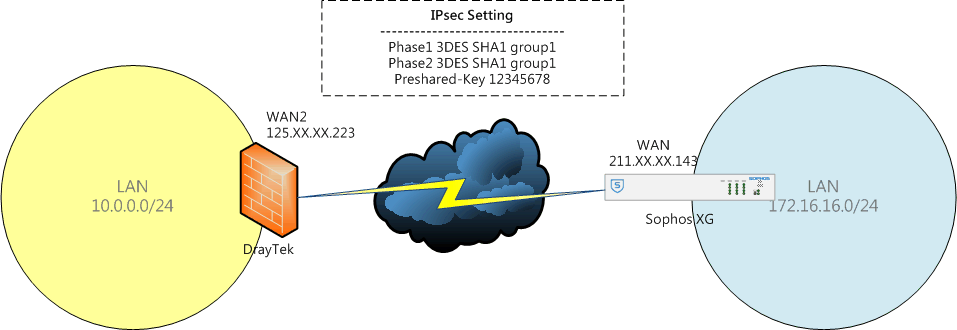

DrayTek與XG兩端的情境配置如下圖。

在IPsec VPN的串接角色上,有分為撥出的主動端與被撥入的被動端。

若其中有一端是PPPoE上網,因為PPPoE取得的IP會變動,所以建議PPPoE那端做為主動端,另一端則做為被動端,等候主動端的撥入;

若兩端都是固定IP,則哪一端當主動,哪一端當被動都可以。

在這個示範中,DrayTek將做為主動端,而XG則做為被動端。

- DrayTek上的設定

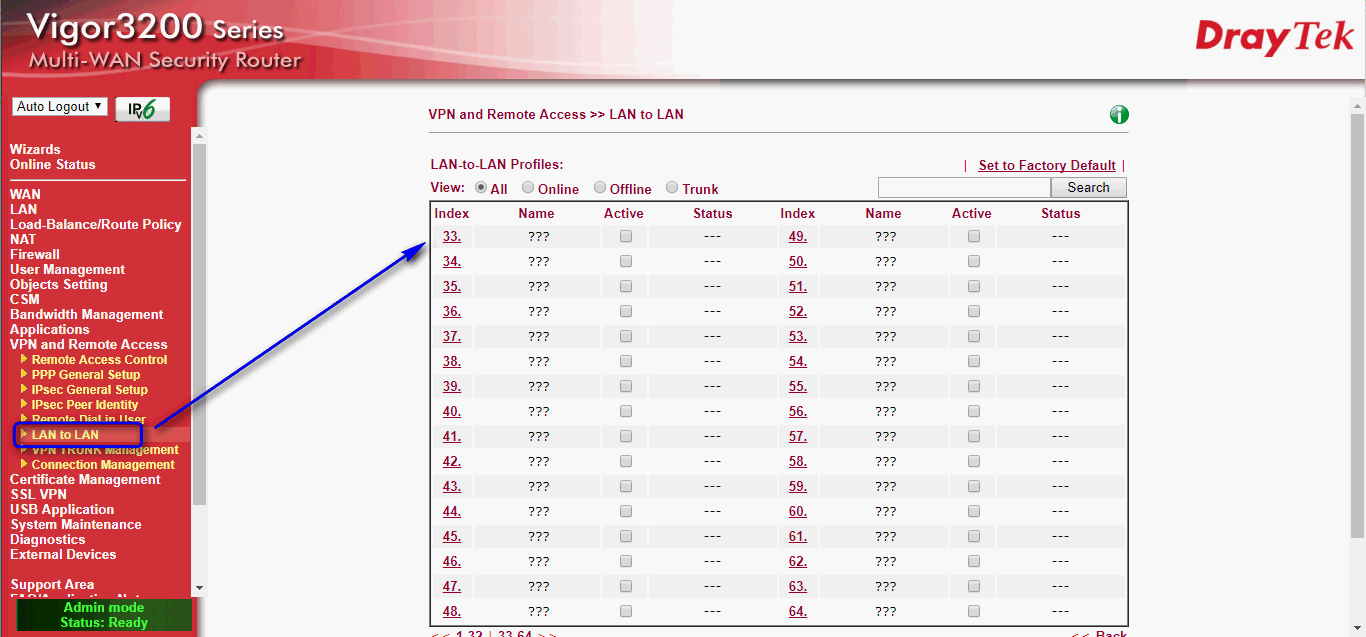

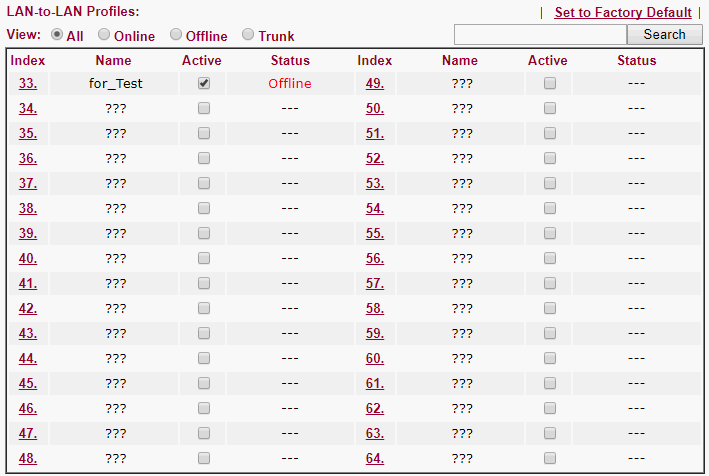

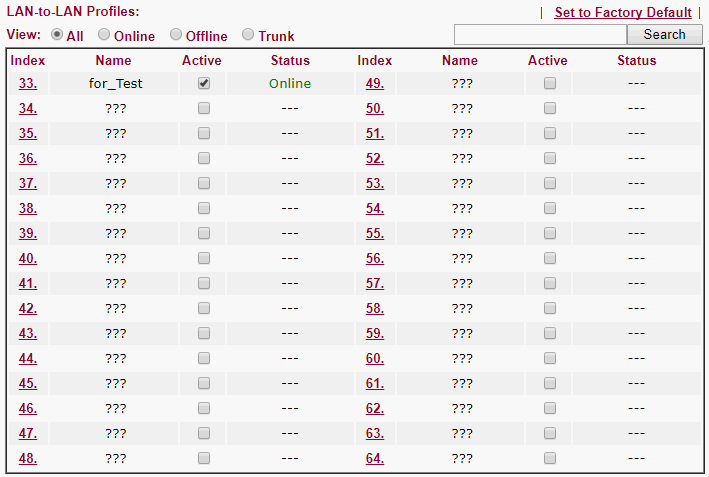

DrayTek的IPsec VPN設定請到VPN and Remote Access中的LAN to LAN來進行,

點選一個設定檔,進行IPsec的連線設定。

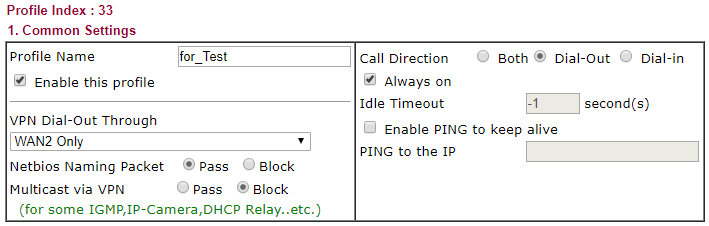

- 在第一個區段Commmon Settings,除了設定組態名稱外,還可以設定是否要啟用此組態與撥出入的方向設定。

由於DrayTek在這個場景中是做為撥出的主動端,所以在方向上請選擇“Dial-Out”,並勾選“Always on”,

讓斷線時,做為主動撥出端的DrayTek能夠主動再次建立VPN連線。

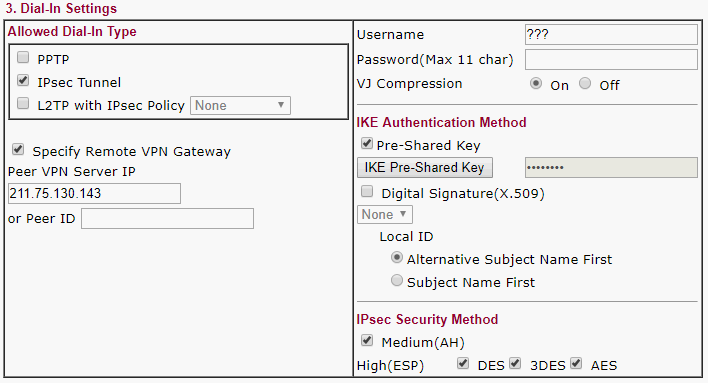

- 做為撥出端,第二個區段就顯得格外重要,

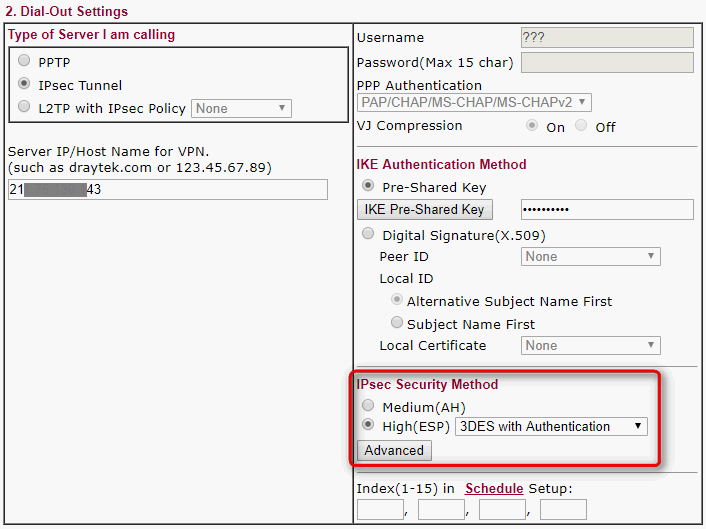

除了要輸入被連線的XG端連線IP外,還要輸入Pre-Shared Key與一致的Phase1/2加解密邏輯(請點Advanced按鈕來設定)。

↑因為XG上的Phase2是有驗證的,所以設定前,請選擇High(ESP) XXX with Authentication的驗證方式,

這樣Phase2才會有對應的驗證方式可選用!

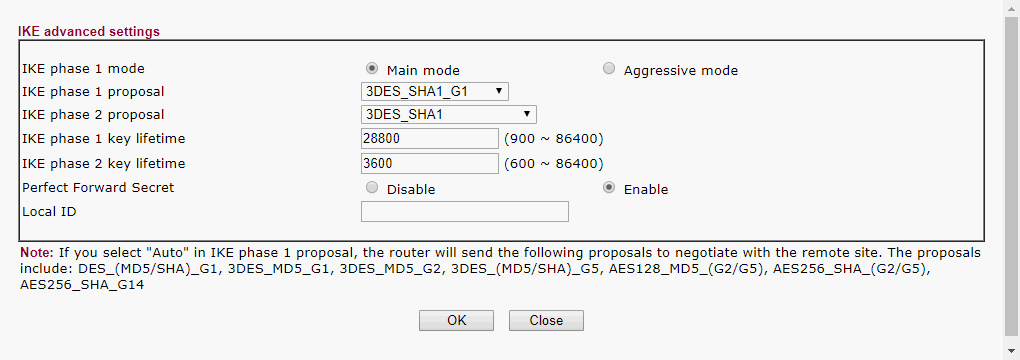

於Advanced中確認Phase1/2所使用的加解密邏輯,並啟用Perfect Forward Secret,在XG端需建立相同的IPsec Profile。

- 第三區段是撥入端設定,由於此場景是做為主動端而不是被動端,

所以此區段的設定不重要,可以保留設定,也可以進行對應設定以應用在被動端。

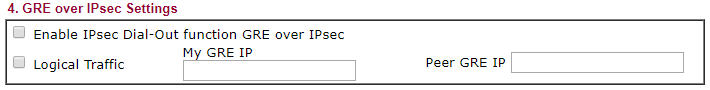

- 第四區段保留預設即可。

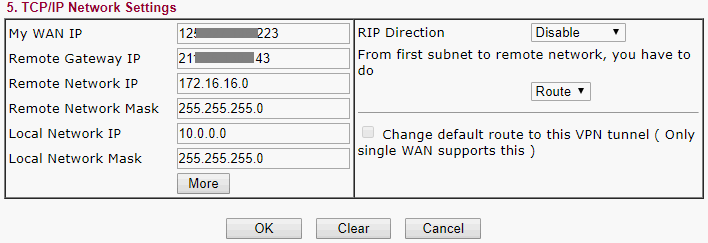

- 在第五區段中,設定local端與Remote端的網路組態。

完成後,由於XG端還未設定,所以現階段會出現紅色的Offline狀態。

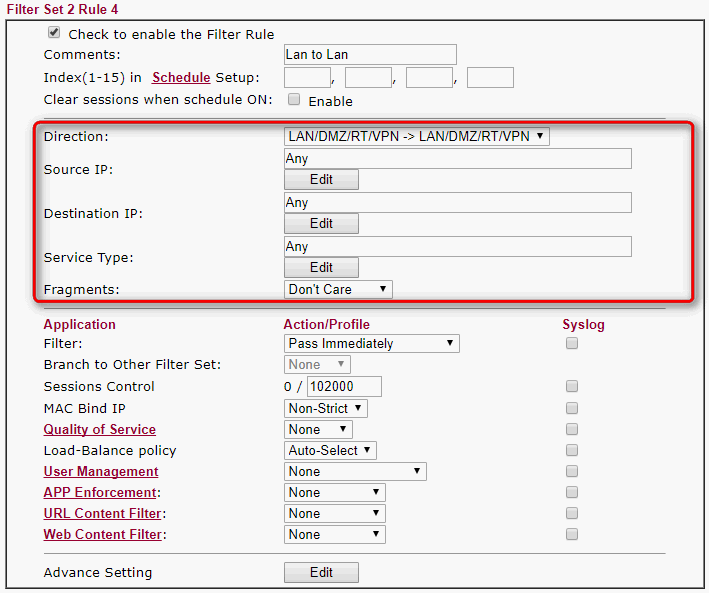

IPsec組態設定好後,還要於防火牆規則中,放行VPN to LAN的封包。

完成後,開始到被動端的XG進行設定吧∼

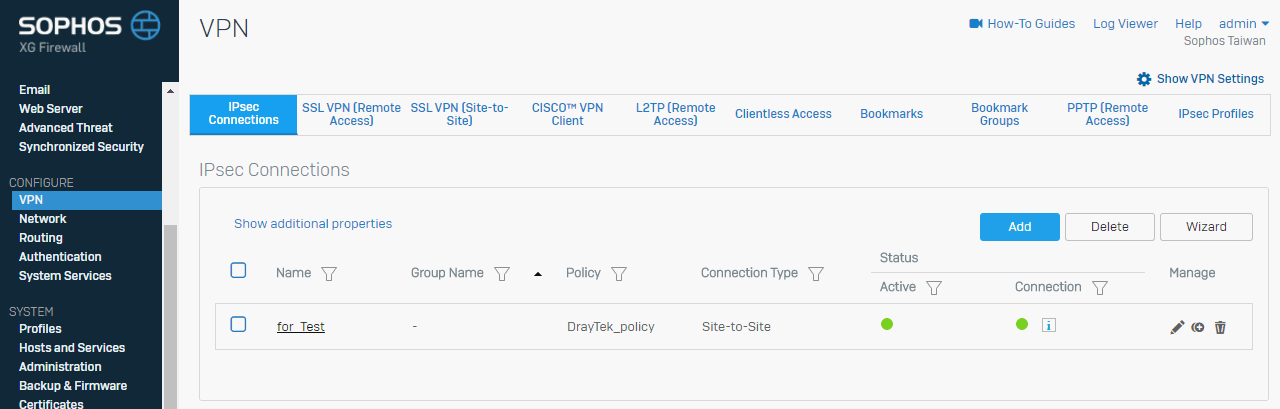

- Sophos XG的設定

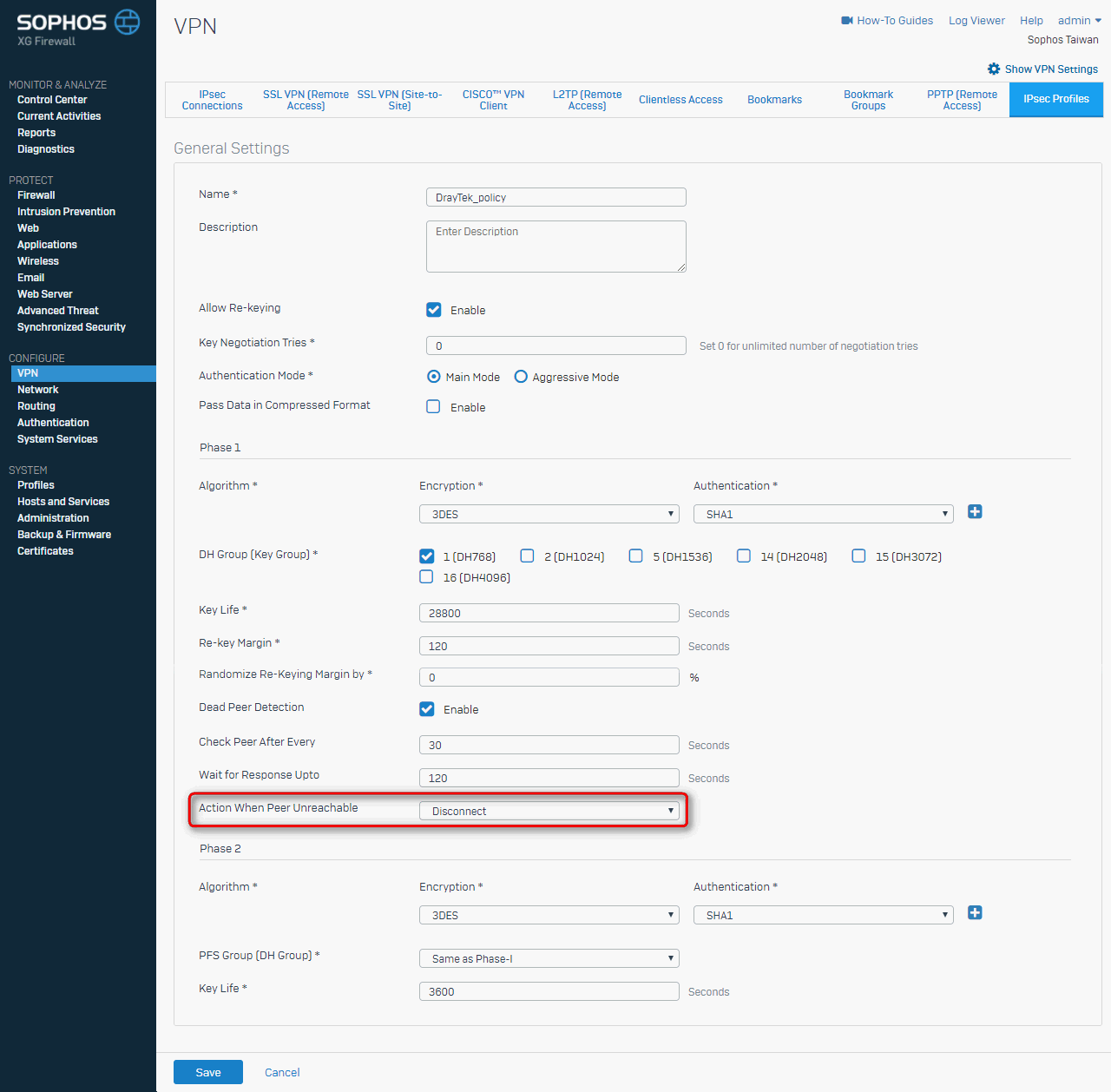

XG上,以上述的Phase1/2設定,新建一個對應的profile,

DPD的“對端連不到”的處理動作設定為斷線。

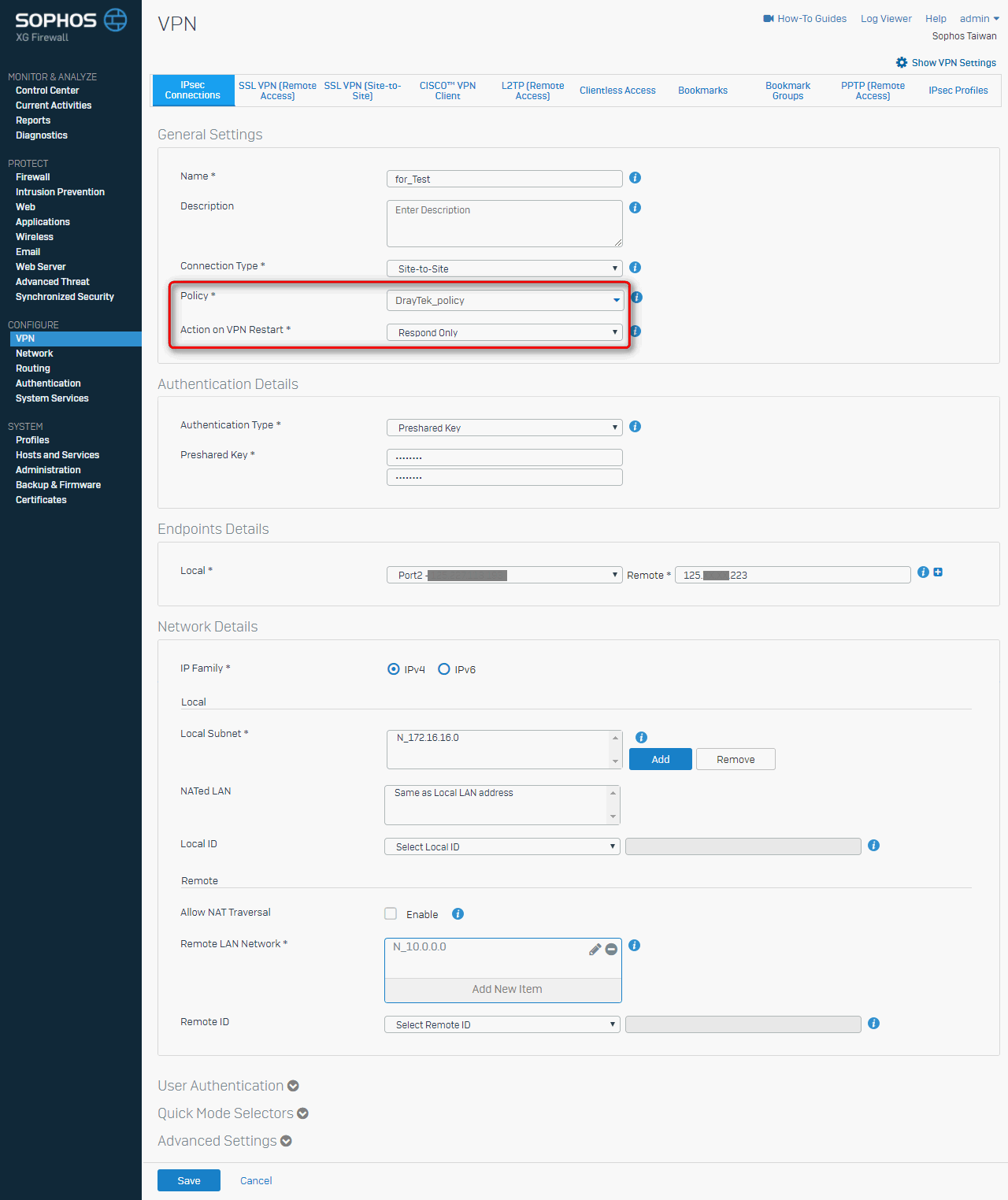

然後在IPsec VPN連線設定中,選用此profile,並選擇動作為Respond Only,作為連線的被動接受端。

設定完成後,請於防火牆規則中,依需要建立放行VPN to LAN以及LAN to VPN的規則。

由於XG是被動端,且對端DrayTek已設定好,所以連線會自動建立。

回到DrayTek上,也可發現連線已經主動建立,出現綠色Online狀態。

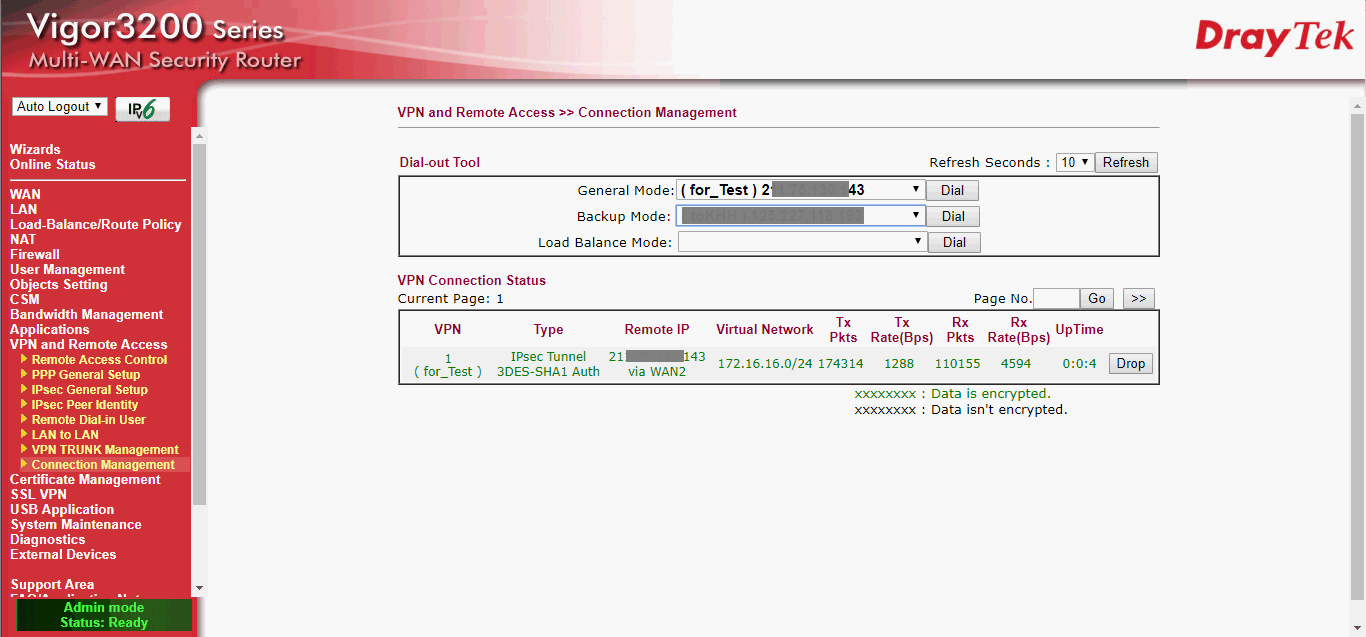

在Connection Management中,也可以查看到目前連線狀態。

XG與DrakTek做IPsec串接到此告一段落∼

|

|

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|