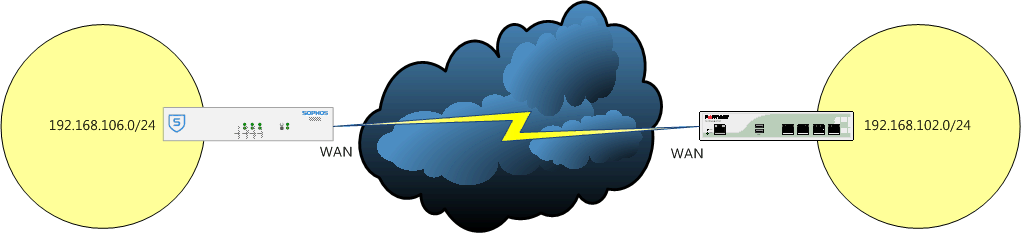

�m���ɡnXG�PFortiGate IPsec�걵 �m���ɡnXG�PFortiGate IPsec�걵 |       |

�H�e�N�g�LCyberoam�PFortiGate���걵�A

��XG��Cyberoam�bIPsec�W�t���h�A�ҥH�o�g�����I���O�����P������FortiGate IPsec�]�w���C

�Y�z��Forti IPsec�]�w�P���g�O�����P�A����γ\�i�H�Ѧҳo�@�g - Cyberoam�PFortiGate VPN�걵�C

�]�w���Ҧp�U�C

�]�wIPsec���@�ӭ��I�O��ݪ�Phase 1 & 2�[�ѱK�κt��k�n�@�P�A�M��ϥάۦP��Preshared Key�A

�x���F�o�˪�����A�WIPsec�N�����F�@�b��

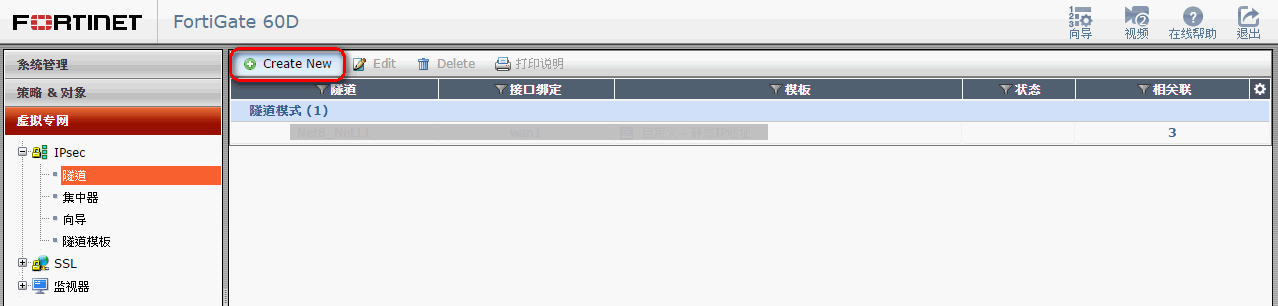

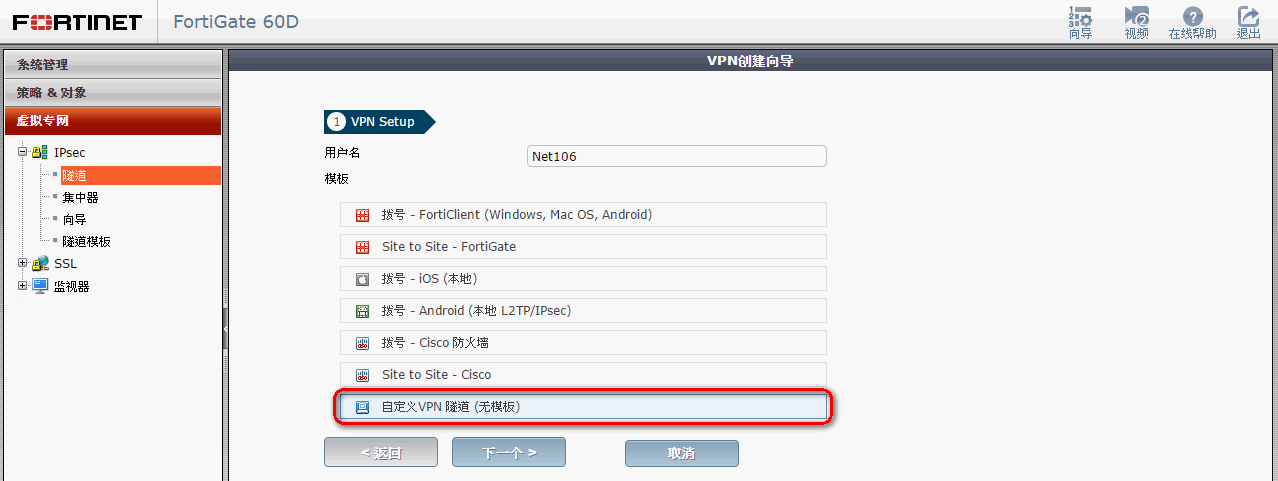

- FortiGate�ݪ��]�w

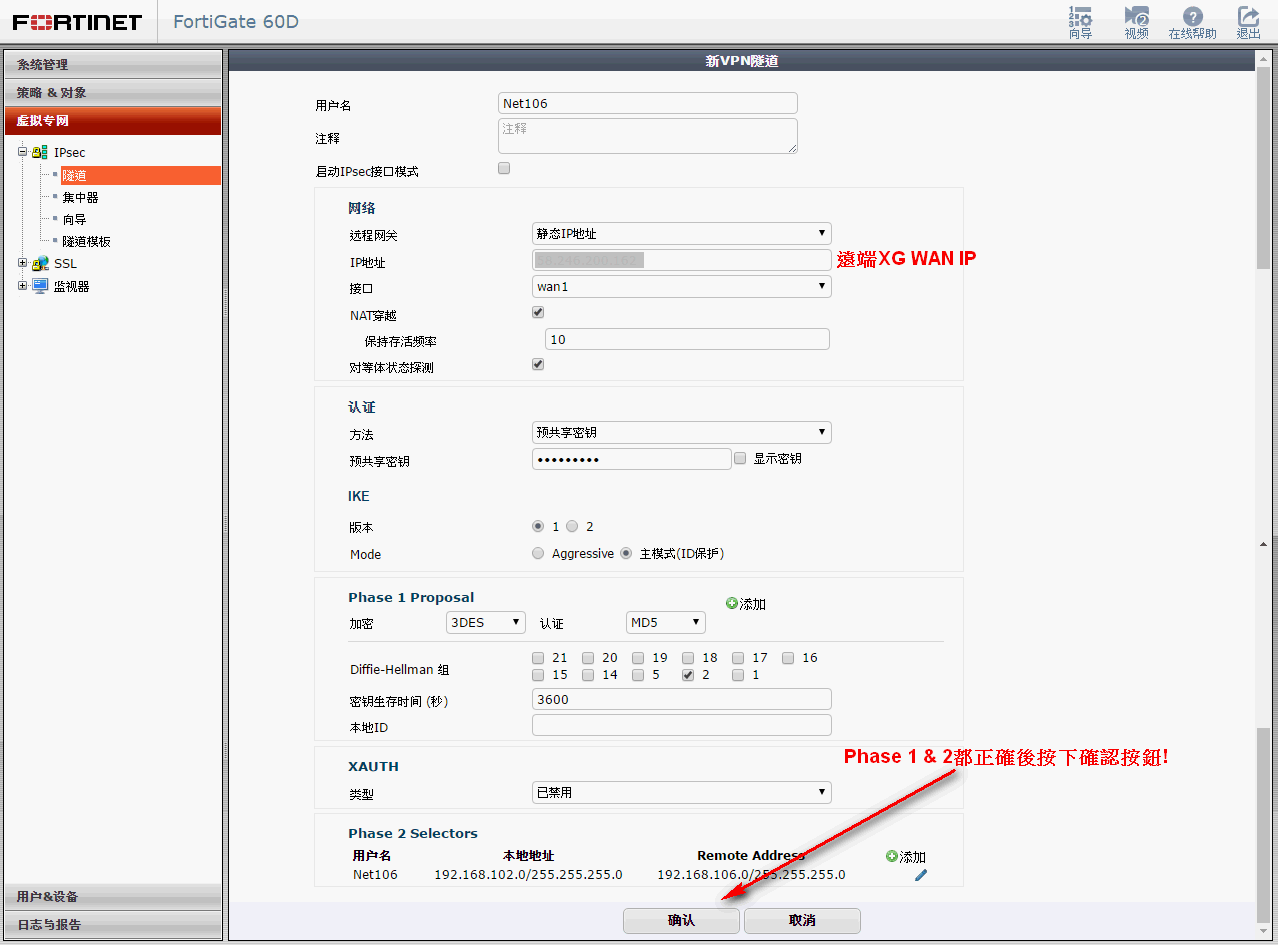

�bFortiGate��IPsec Tunnel���s�W�@�ӳs�u�C

�M��b�ҪO����ܡ��۩w�qVPN�G�D(�L�ҪO)���o�������Ӧۦ�w�qVPN���e�C

�b�s�ت�IPsec���e���A�J�ӳ]�w�nPhase 1 & 2�[�ѱK�P�t��k�A�ðO���ϥΪ�Preshared Key�A

�o�dz]�w���e�|�bSophos XG����IPsec�t��profile�ӹ����C

Phase 2�����e�]�w������A�Х����U�ĤĶi���x�s�C

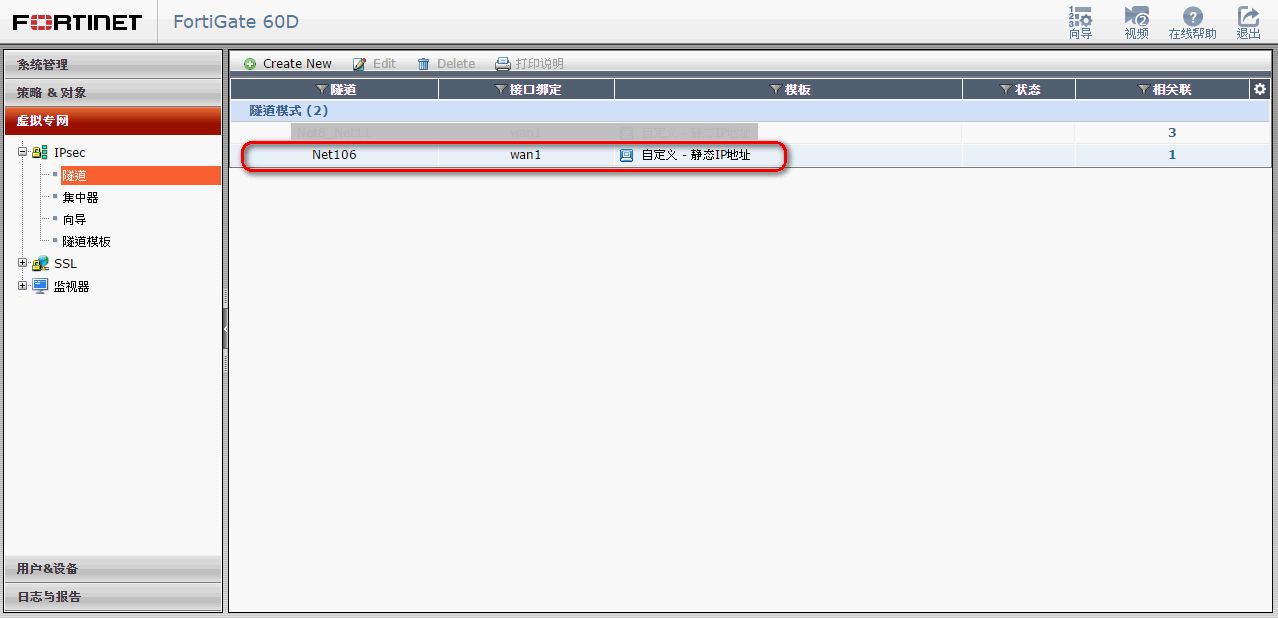

Phase 2�x�s��A���@�����T�{���N�����FIPsec���պA�إߡC

������i�H�ݨ�ӲպA���إX�{�b�G�D�Ҧ����C

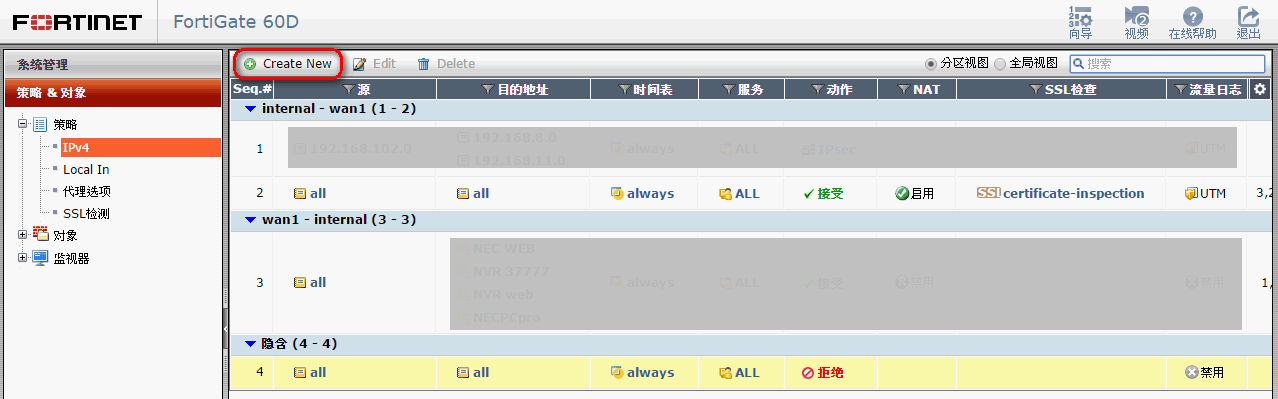

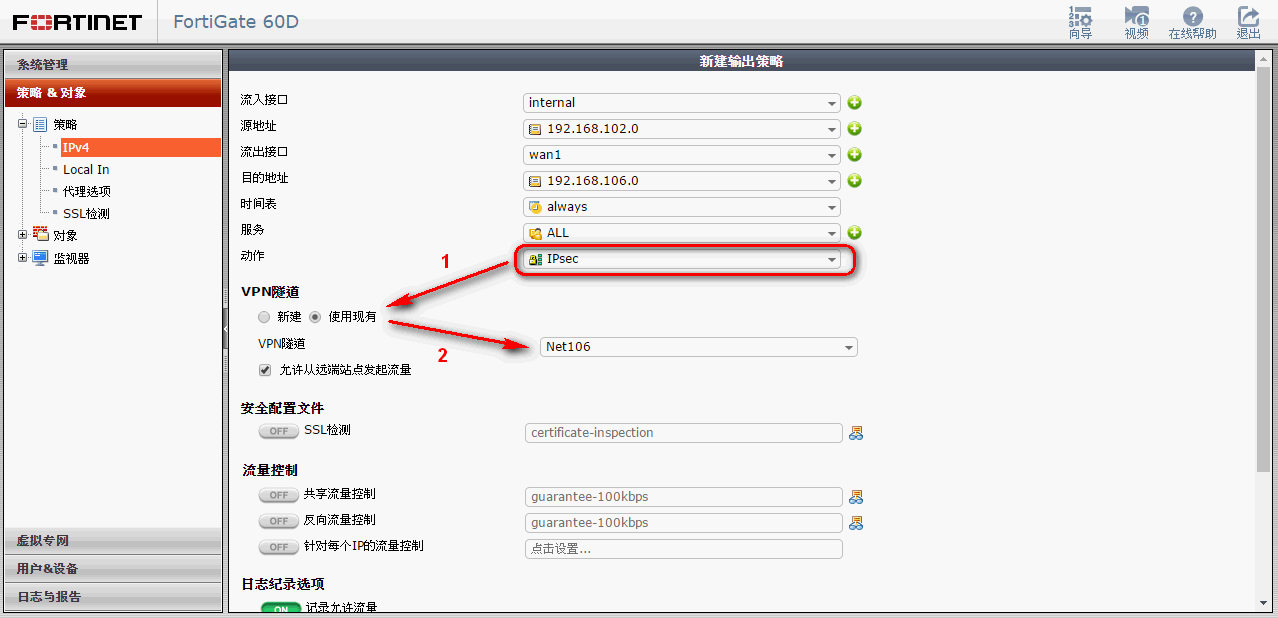

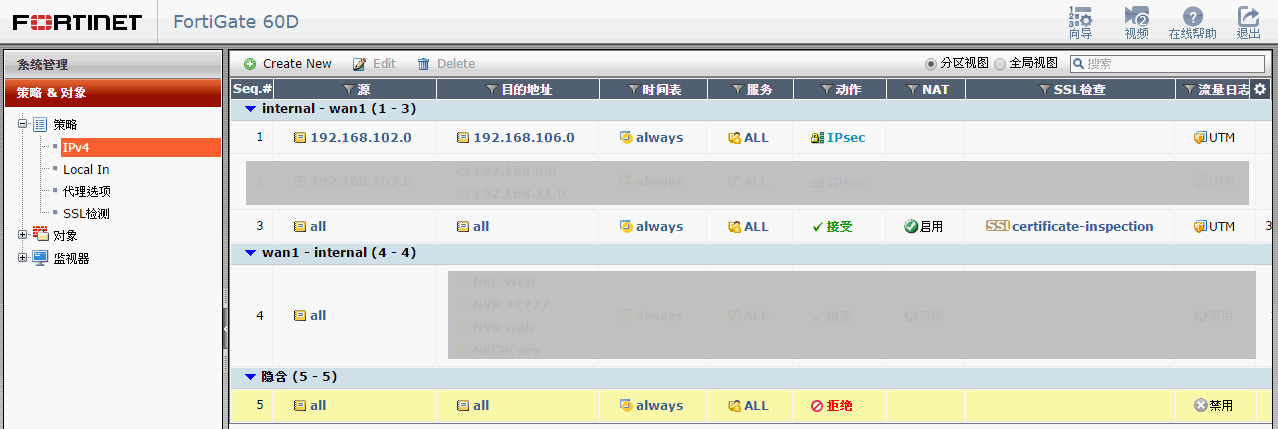

IPsec�պA�إ߫�A���ۭn�ؤ@��������W�h�ө��IPsec���ʥ]�C

��������W�h�����I�b��ʧ@��ܡ�IPsec���A��F��IPsec����N��������VPN�G�D���e�X�{�A

�M��A��ܭ��إߪ�IPsec�պA�C

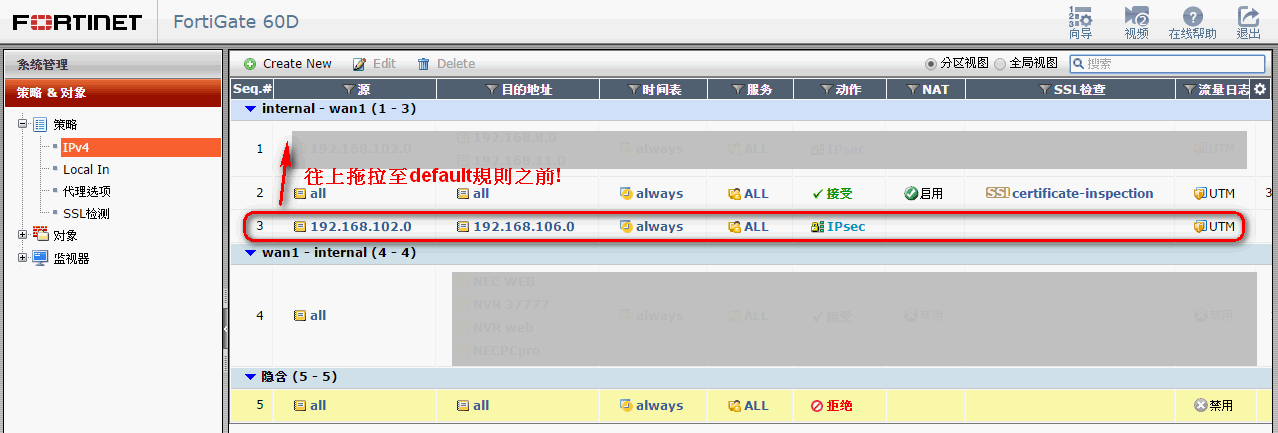

���W�h�ئn��A�w�]�O�b�̤U��A�ڭ̥i�H�⥦�վ��w�]��internal-wan�W�h���e�C

������A������W�h���ƦC����������ܦp�U�C

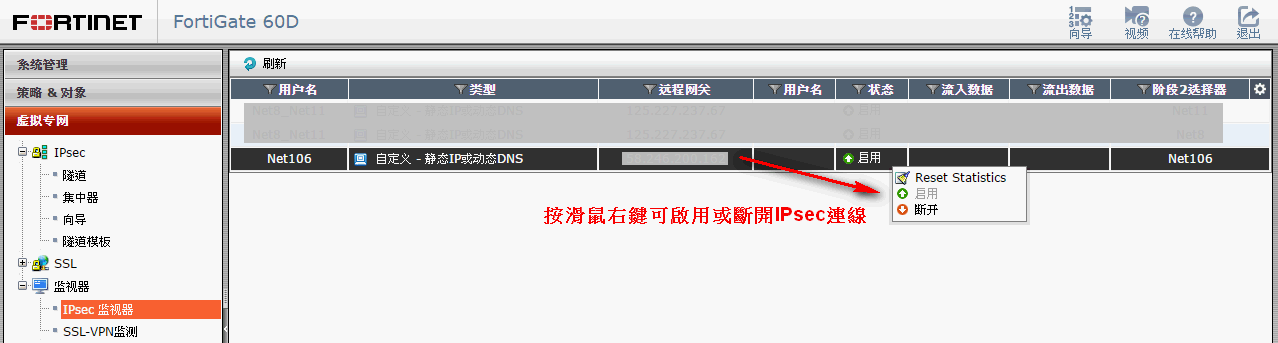

�ܩ�IPsec Tunnel���ҥ�/�_�}�i�b�ʵ�������IPsec�ʵ����ضi��C

��o��FortiGate�W���]�w�w�g�����C

�n�S�O�`�N���O�A�bFortiGate��IPsec tunnel���إP��������W�h�����������Y�A

No policy = no tunnel

�p�G���إߨ�����W�h�A�W�oIPsec VPN tunel�O���|�_�Ӫ��A

���l�b�o�����Y�L���A�]�w�ɭn�`�N�o�I�C

- Sophos XG�ݪ��]�w

XG�W���]�w�O��Cyberoam���S��-²��n�ΡC

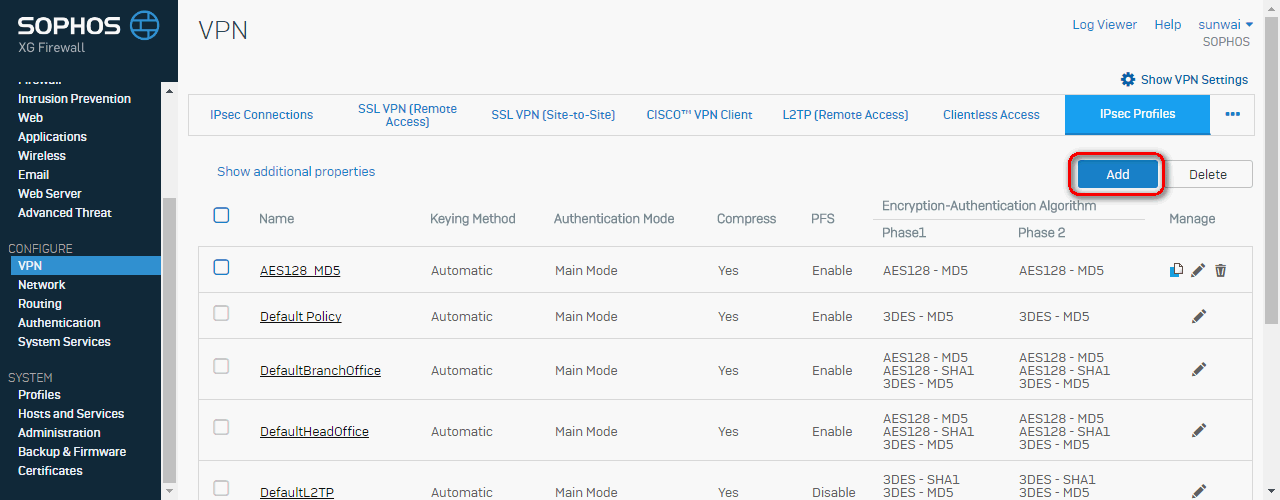

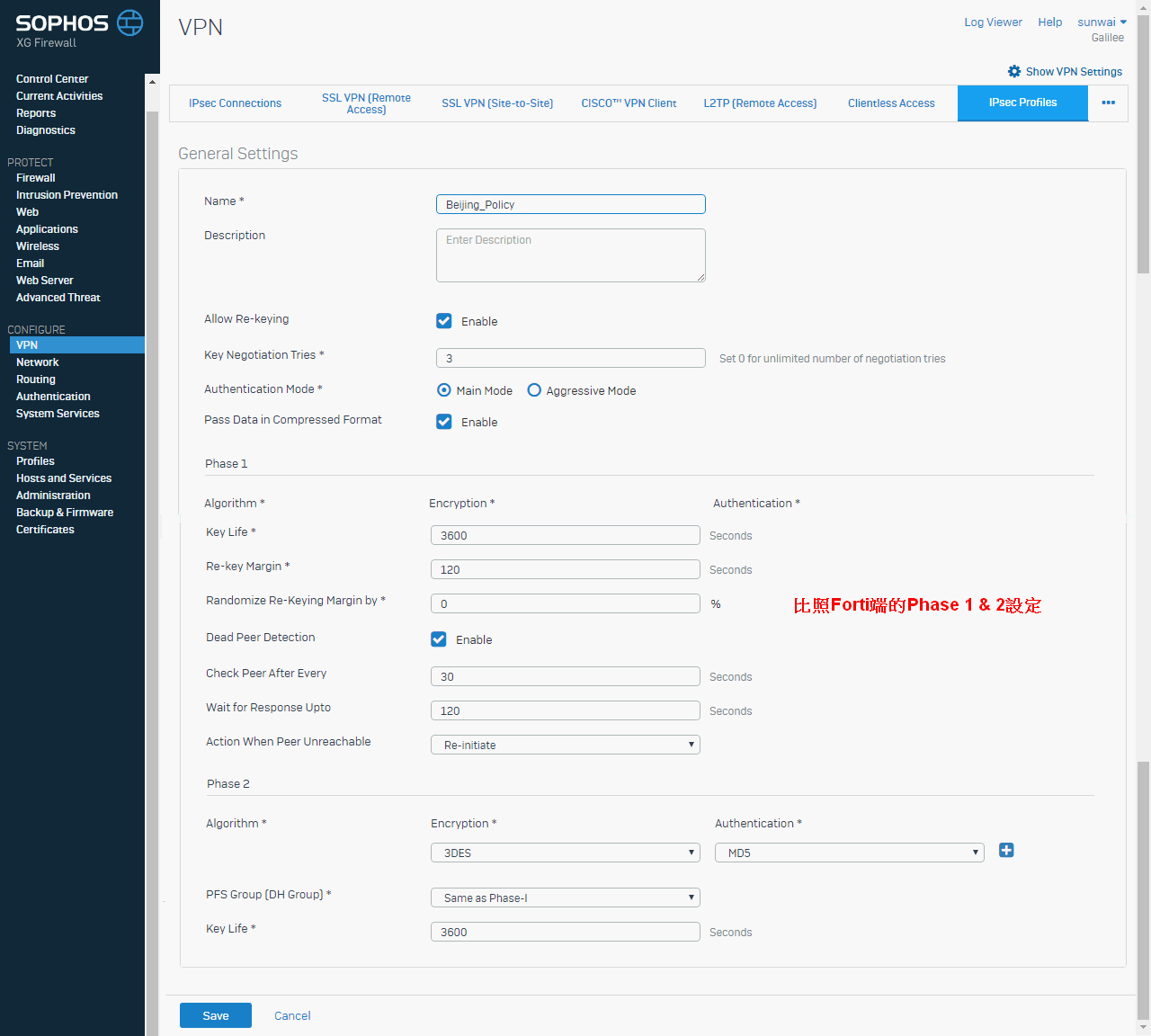

���b CONFIGURE > VPN > IPsec Profiles ���s�W�@��profile�ӹ����C

�bprofile���e���A�бNForti�ݳ]�w��Phase 1 & 2�[�ѱK/�t��k�PDH Group�ۼg�L�ӡC

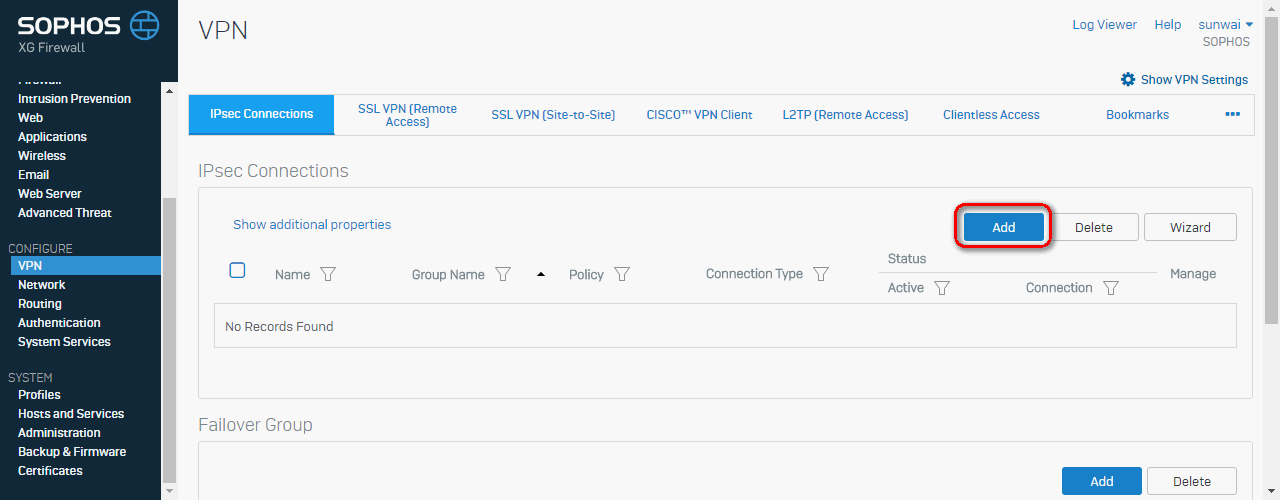

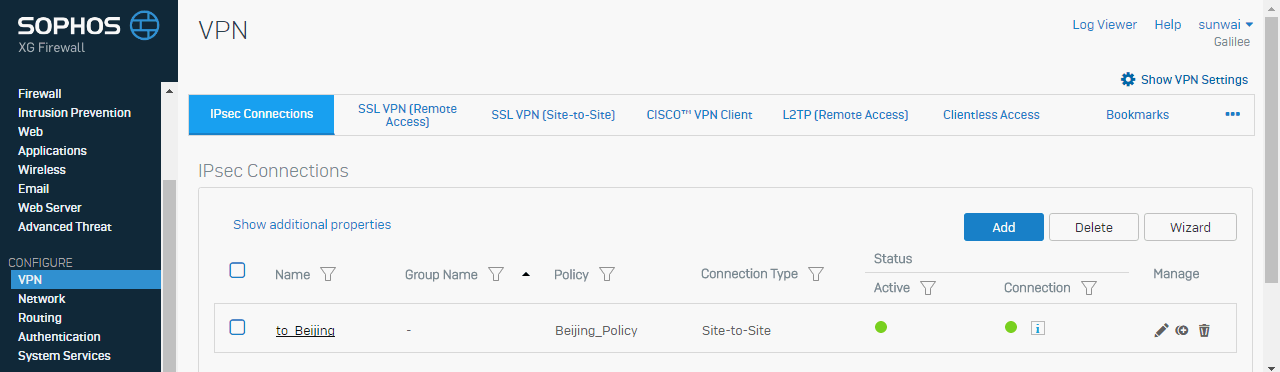

�M��b CONFIGURE > VPN > IPsec Connections �s�W�@��IPsec�s�u�q�D�C

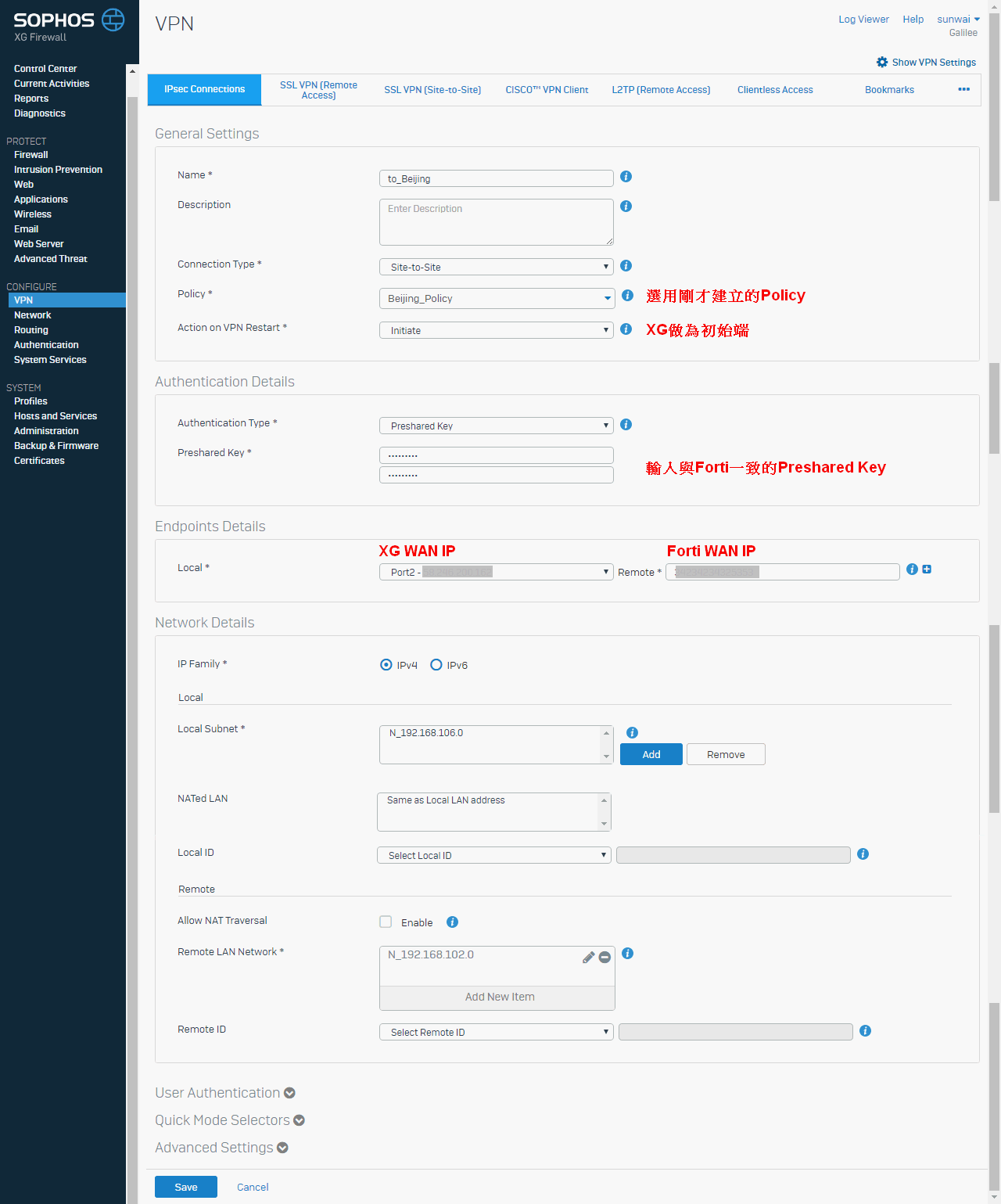

��IPsec�s�u��Policy���M�n��ܭ�~�s�ت�IPsec Profile�A

�M���J�@�P��Preshared Key�P��ݪ�IP�κ��q��T�C

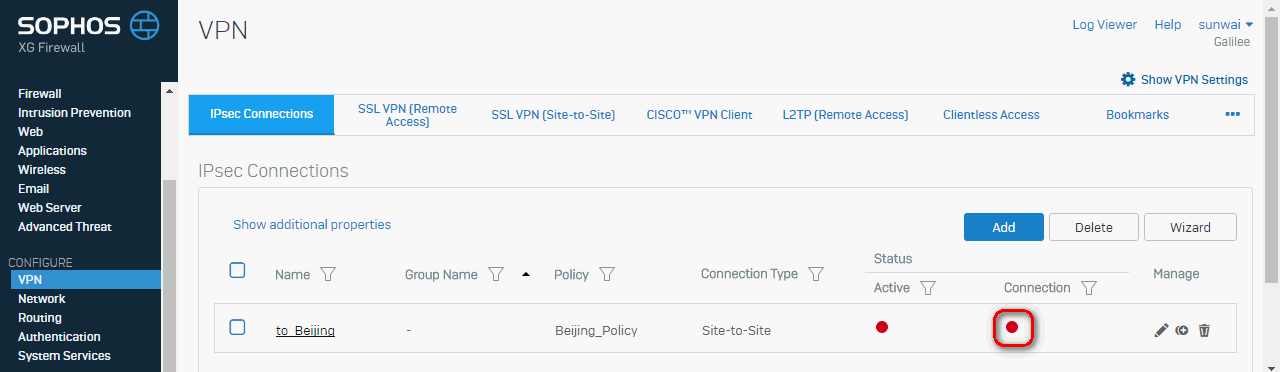

������A���UConnection���s�C

�ѩ�Forti�ݤw���]�w�n�A�Y��ݳ]�w���T�AIPsec Tunnel���ӥi�H���Q�s�q�F��

|

|

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|