《分享》SPX outbound email encryption 《分享》SPX outbound email encryption |       |

SFOS在V16版後,導入了Sophos UTM中的MTA mode郵件防護功能,

跟原本的Legacy mode相較之下最大的差別在於MTA mode中,XG/S本身就是個MTA agent,

郵件會先停留在XG/S上,經過XG/S的spam機制掃描後,再往下一跳送;

而Legacy mode中,XG/S做為proxy角色,傳輸時居中檢查郵件,郵件本身並不會停留在XG/S上。

同樣都是做為SPAM檢查機制,同樣都有SFOS獨有的SPX outbound郵件加密功能,

那兩者在outbound郵件加密上有何不同?

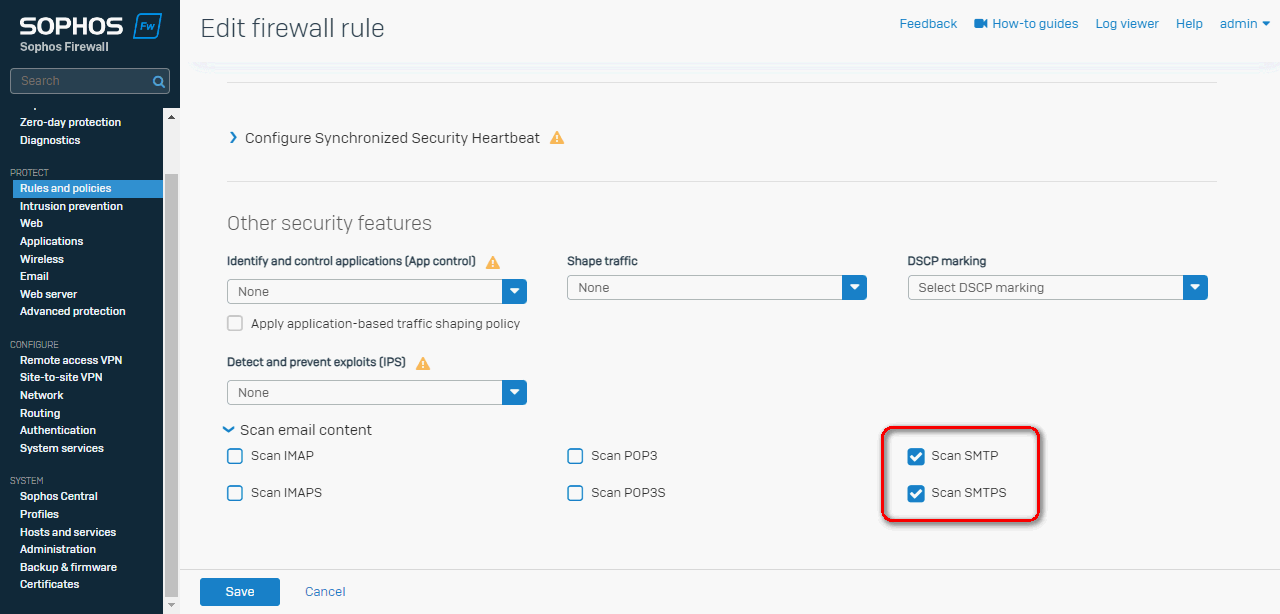

首先來看看Legacy mode下的郵件加密,

由於是outbound的郵件加密,因此它會在LAN to WAN郵件外送的規則中,藉由SMTP/S的掃描選項,

來觸發SMTP spam scan規則中的outbound郵件加密功能。

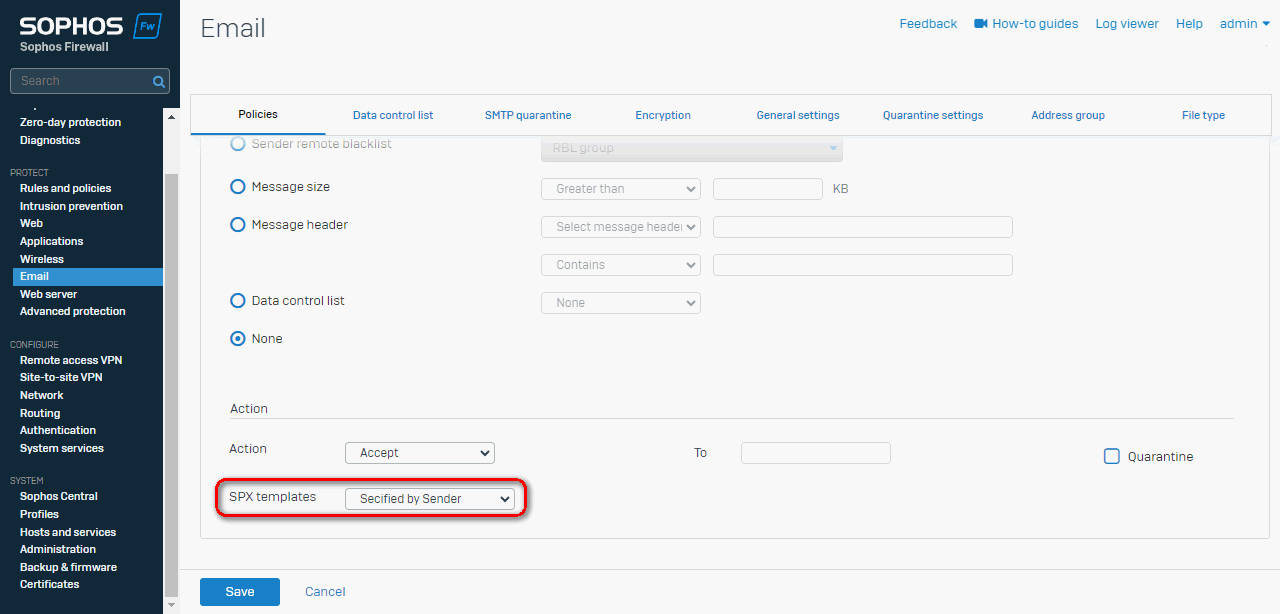

在Legacy mode下SPAM過濾機制較靈活,

您可以根據情境與優先順序,例如主旨、寄/收件人、特定header字串,來決定哪些郵件要用A方式加密,

哪些又透過B方式來加密。

(SPX提供了自訂密碼、一次性密碼、建立並儲存收件者密碼與收件者自訂密碼,等四種加密方式。)

在Legacy mode下,SMTP traffic必需經過XG/S才能觸發SMTP/S scan,這是設定上的重點。

另外,Legacy mode下無法由XG/S夾帶DKIM私鑰寄出,供對端mail server驗證,

在現今安全意識提升的要求下,這是個硬傷!

而在log查詢上,Legacy mode只能透過log viewer中的email類別來查看記錄。

但你知道的,log viewer中的記錄只能保留一段時間,久一點的記錄就查不到了...

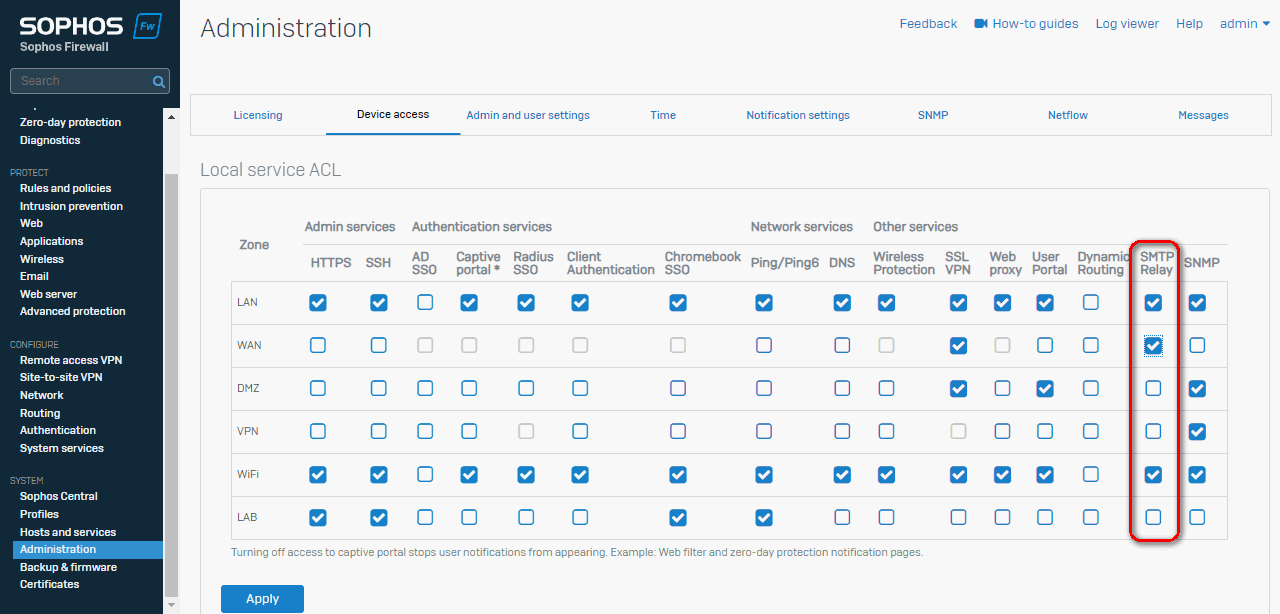

而來自Sophos另一款防火牆UTM技術的MTA mode,在架構上有些不同。

XG/S本身就是個MTA agent,可以主動收/發郵件,

因此郵件到了XG/S後,可以駐留在XG/S上,再由XG/S判斷郵件要往哪個mail server送,

或是根據DNS中MX record的解析結果來判定要往哪送,

不需要觸發LAN to WAN規則,

不論來自LAN或WAN,只要允許relay的主機將郵件送到XG/S後,都可以透過XG/S把郵件送出。

相較於Legacy mode,MTA mode支援DKIM機制!

在郵件透過SPX機制加密後,一樣可以把DKIM私鑰夾帶在這封已加密的郵件寄出,供對端mail server驗證,

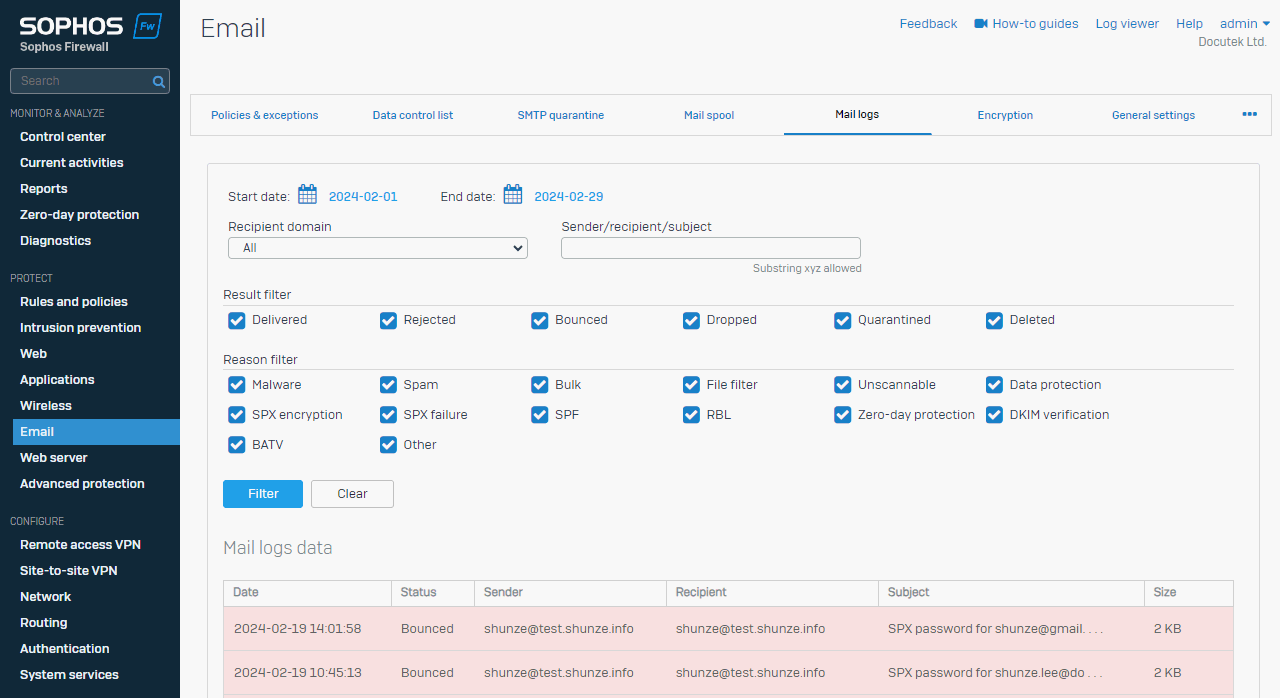

在log查詢上,

UI中不僅有mail log專屬頁面可查詢歷史log,

還有mail spool頁面可以查詢佇列中等待處理的郵件記錄,

MTA在log查詢上比Legacy mode友善多了∼

但MTA mode也有一個很大的缺點,

那就是一個domain只能有一條SMTP Policy可以對應。

換言之它相當死板,無法依據情境,設定不同的policy來對應。

一旦這個domain設定了以A方式的郵件加密,那所有來自這個domain的郵件都會以A方式來做加密.

即便某些郵件不想加密也不行,

即便某些郵件想用其它方式來加密也做不到。

完全沒有任何彈性...

而且inbound/outbond郵件過濾沒有獨立的規則,在操作設定上很容易混淆,

對管理者在制定規則時很不友善!

MTA mode吊詭的policy設定

但不論是Legacy或是MTA mode,在outbound郵件加密這件事上還隱藏著一個很大的問題,

那就是email protection只是SFOS的一個附加功能,

要做到真正的郵件防護,Sophos原廠會建議您移到Sophos Central來進行。

當使用上遇到問題,希望原廠改善或是強化功能,原廠是不會理你...

舉例來說,在四種郵件加密機制中的Generate one-time password for every email,

會對每一封信以隨機產生的密碼來加密郵件,

然後將密碼寄給寄件者,寄件者再透過其它方式,通知收件者以對應的密碼來開啟加密信件。

看起來沒問題對不對?

但若這封信有多個收件者,多個CC,人數達100人時,

你猜猜SPX會怎麼加密?

答案是對這100封信以100個不同的密碼來加密信件。

然後寄件者要在這100封密碼通知信中,逐一找出哪個收件者是對應到哪個密碼!

這個密碼mapping的差事,幾封信還好,

但當數量一多,例如100封信時,你就知道問題大了...

改成同一個密碼不就解決了!?

而且也沒有安全性問題∼

偏偏它沒有這個選項,而Sophos也不會回應這樣的合理需求...

|

|

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|