|

在奕瑞的Cyberoam學習時代,師兄Tony說PPTP跟L2TP設定上差不多,

只要會PPTP,L2TP一樣也可以設定,所以就沒特別去做L2TP的相關設定筆記。

現在Apple自iOS 10後都宣佈放棄PPTP,不再支援此類型的VPN,

順子也該回頭來學一下L2TP VPN的設定。

L2TP VPN的設定跟PPTP一樣是採Client-Server架構,

Sophos XG當Server端,設定好組態後接受前端使用者的撥接連線,

使用者端則需設定好撥接資訊,透過網路跟Server端進行連線。

以下為操作筆記。

- 設定L2TP Global setting

在設定L2TP VPN之前,需要先對L2TP的Global setting做設定與啟用。

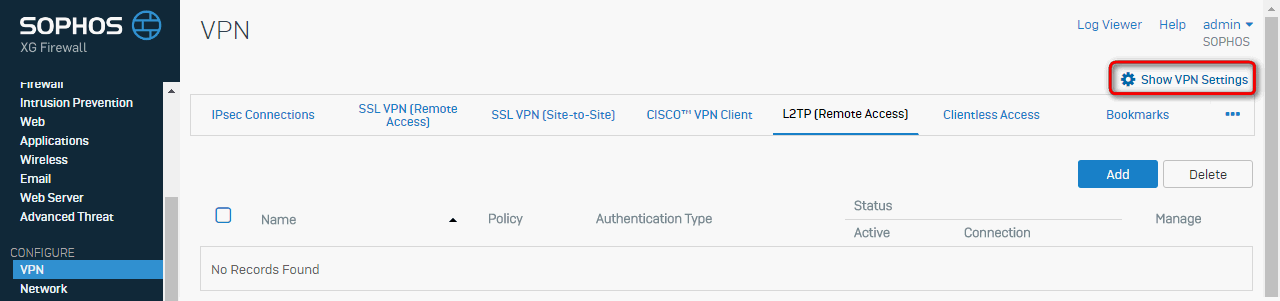

Global Setting就藏在 CONFIGURE > VPN 右上角的Show VPN Settings中。

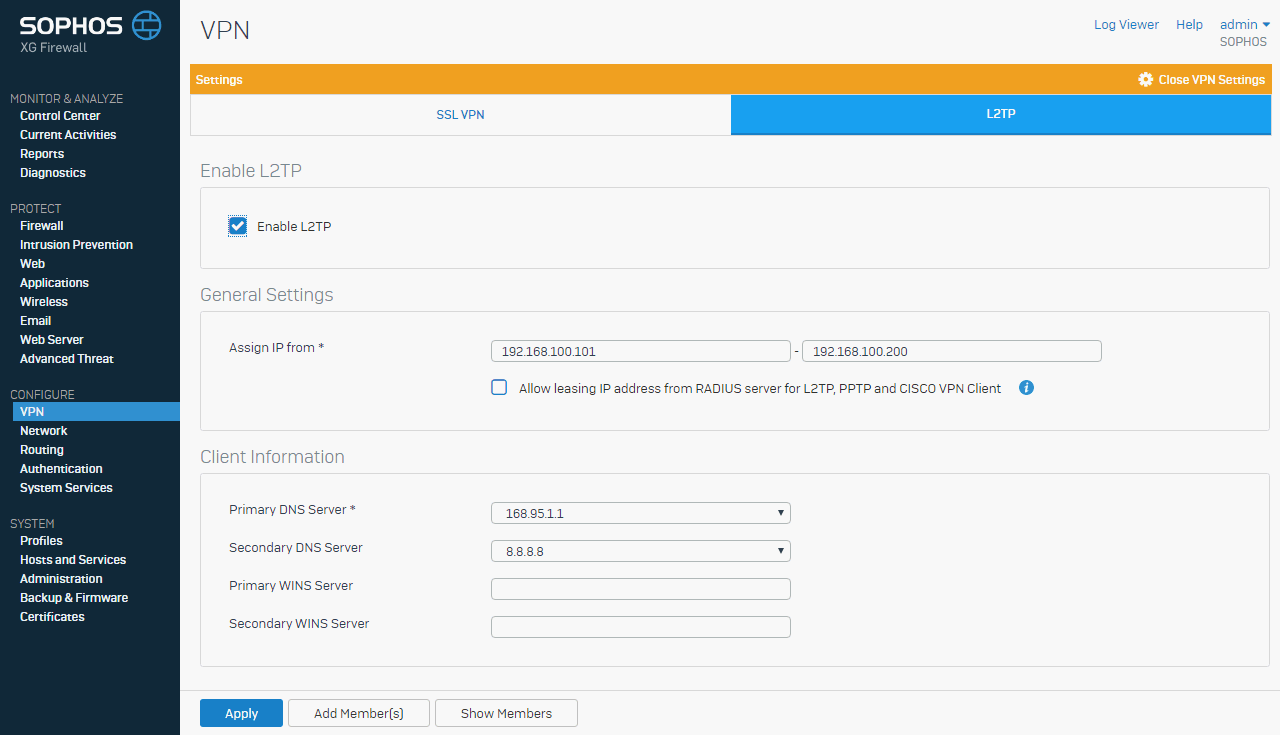

在L2TP的頁面中,除了要啟用L2TP外,還要配置撥接上來後所配置的IP及DNS。

(L2TP VPN是完全的Gateway Mode導向,不像SSL VPN中可針對需要的遠端網段做routing,其它則由本機的外網連外;

透過L2TP VPN撥接後,所有流量一律導向遠端的XG做routing。)

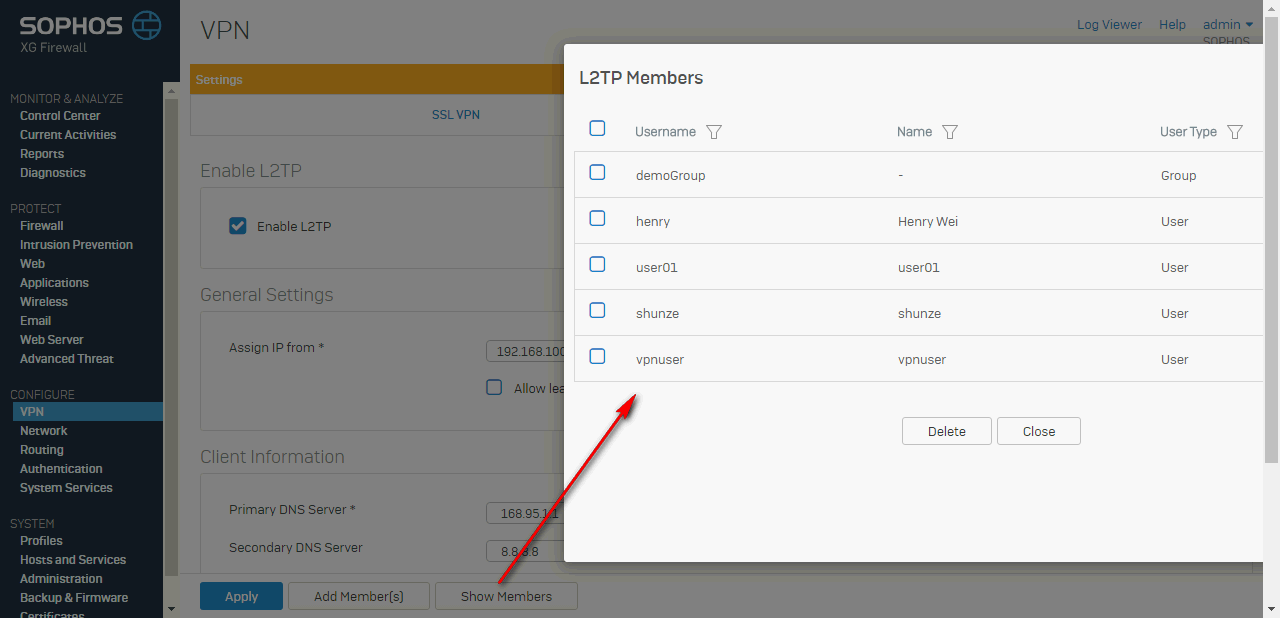

完成Global setting,就可以在下方的成員按鈕來管理及檢視可以使用L2TP VPN的成員。

當然除了在此管理成員外,也可以在user頁面中逐一針對使用者來進行管理。

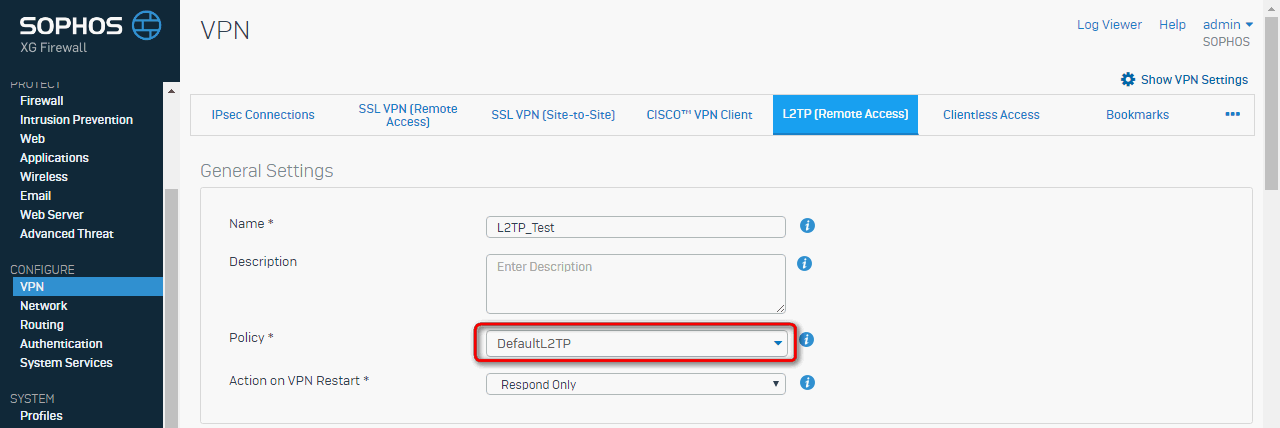

- 設定L2TP組態

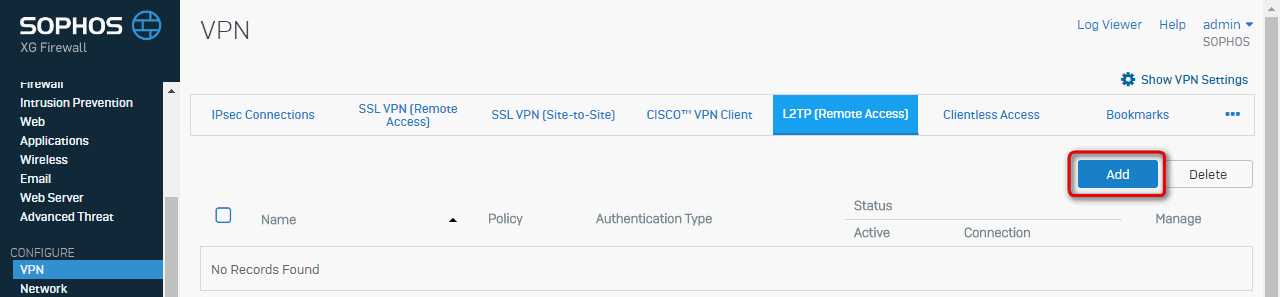

在Global setting啟用L2TP及配置好IP網段後,接著就要來建立一個L2TP的組態。

在General Settings最重要的,就是要選對正確的policy - “DefaultL2TP”,

選到別的policy可是會造成撥接失敗的!

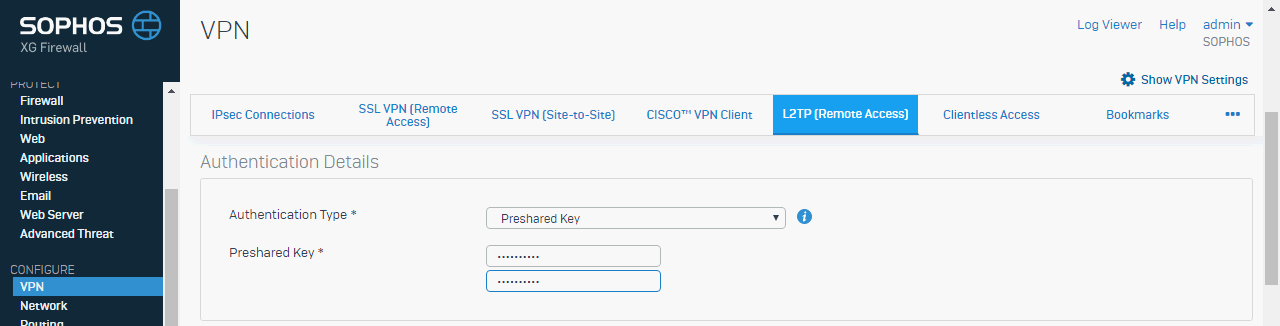

然後跟IPsec VPN一樣,要設定一組Preshared Key做驗證。

這Preshared key要記下來喔∼等會兒會在Client設定時派上用場!

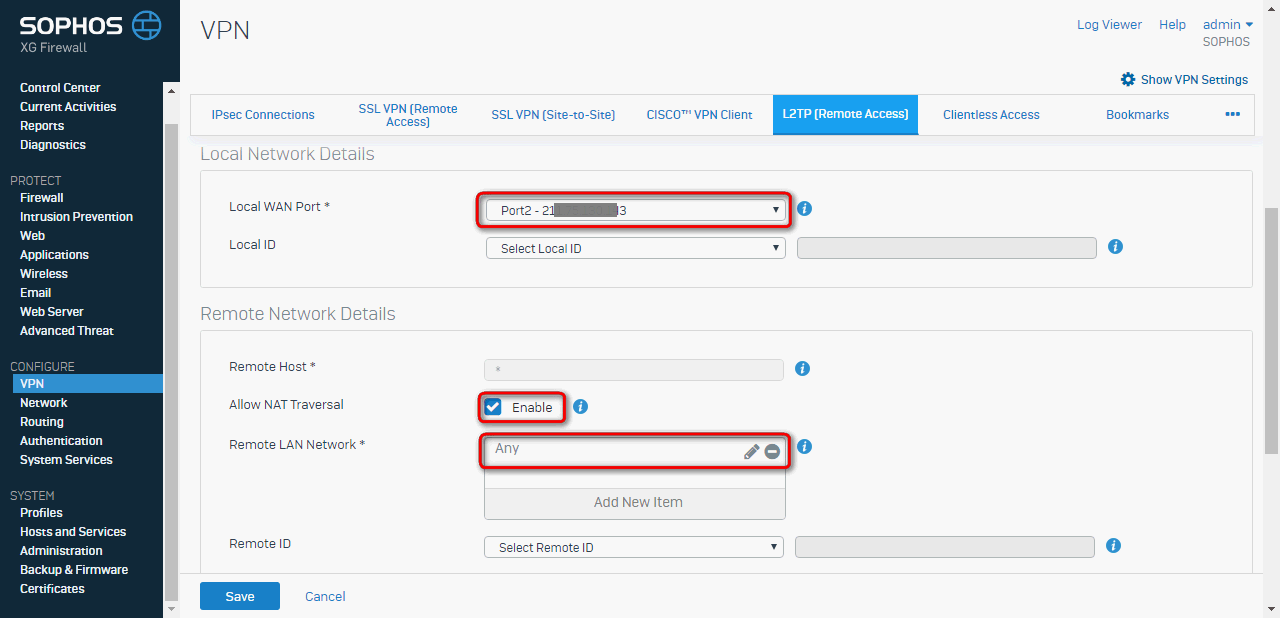

然後在Local Network Details,指定要讓user撥上來的WAN port;

在Remote Network Details中,則啟用“Allow NAT Traversal”,並選取Any做為Remote LAN Network。

(若使用者網卡直接配置public IP,則可不用勾選“Allow NAT Traversal”,但這機會太少了...)

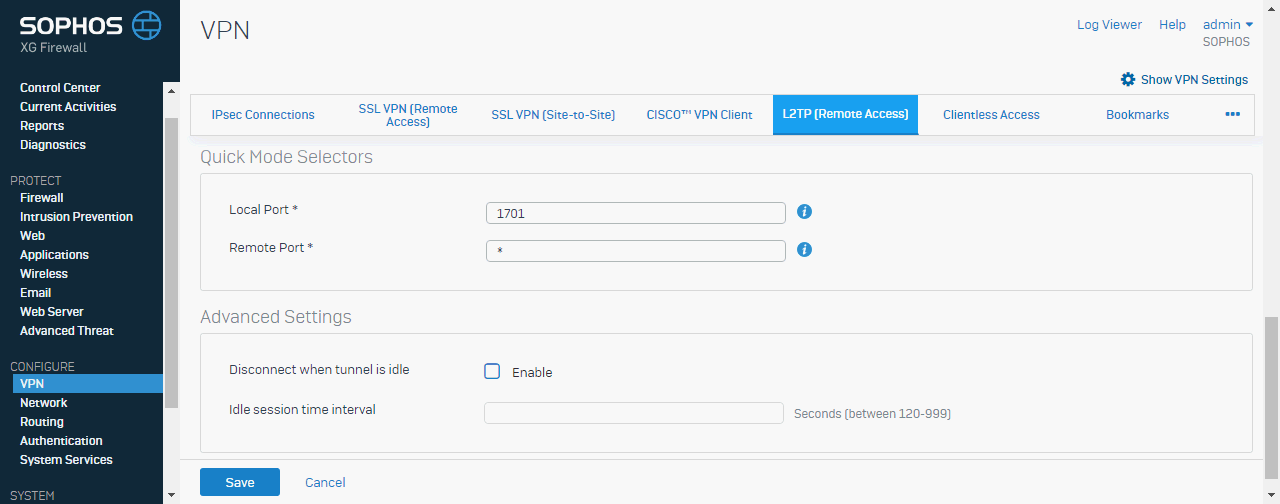

而其它設定則維持預設即可。

完成後,啟用此L2TP Profile,等待遠端user撥接上來。

- 調整Windows電腦的VPN網卡設定

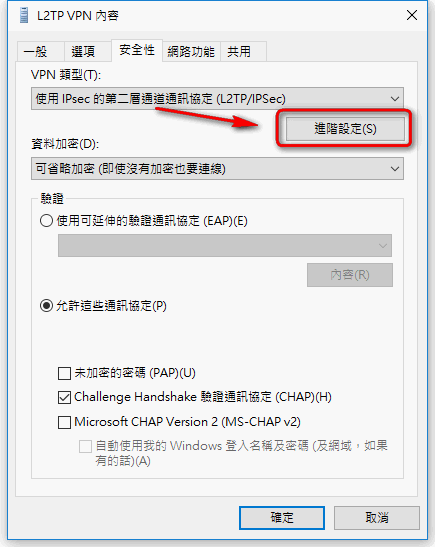

使用者在Windows中建立一個新的VPN撥接連線,

然後將安全性頁面中的VPN類型指定為“使用IPsec的第二層通道通訊協定(L2TP/IPSec)”。

再點選“進階設定”進行Preshared key的設定。

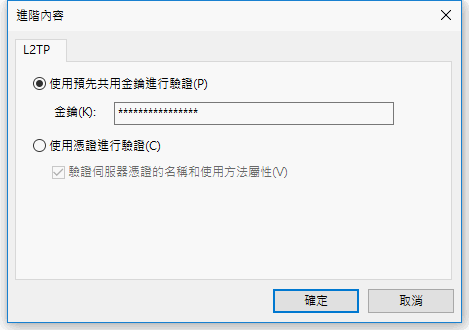

還記得上個大項,在XG中指定的L2TP Preshared Key嗎?

請勾選“使用預先共用金鑰進行驗證”並輸入Preshared Key。

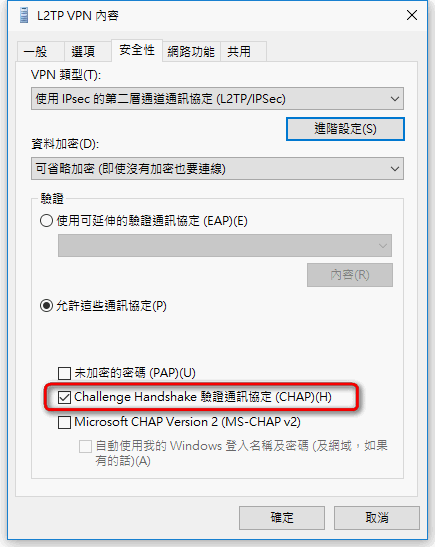

至於在通訊協定上,預設的“Challenge Hankshake驗證通訊協定(CHAP)(H)”已足以撥接成功。

若想改成安全性更高的MS-CHAP v2,可以參考本文最後的參考資料在XG及Windows上進行調整。

- 撥接連線

User端的VPN撥接設定修改好進行撥接。

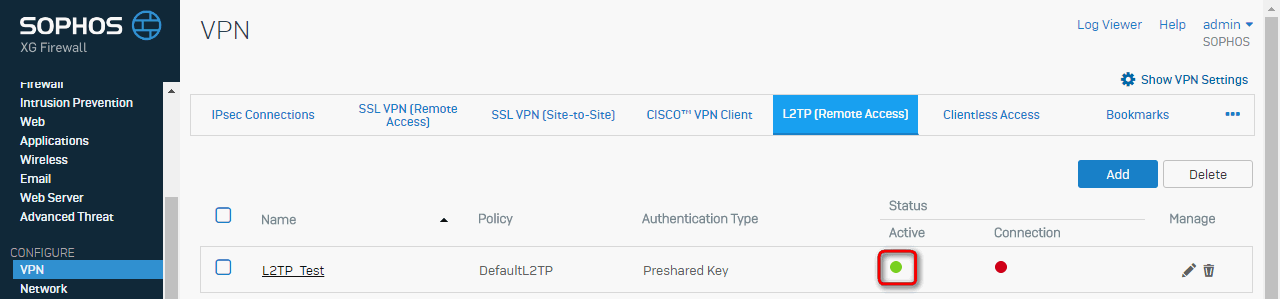

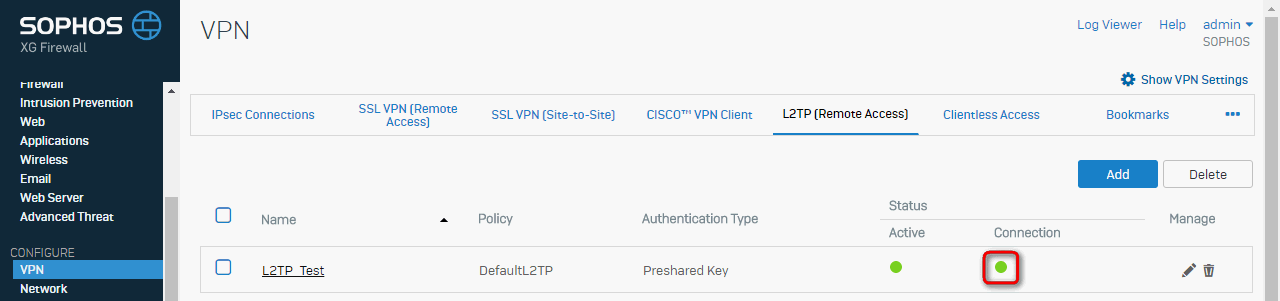

撥通後,在XG上的L2TP VPN的Connection就會亮綠燈,代表撥接成功。

若撥接失敗,可以朝L2TP的Policy、Preshared Key、使用者的L2TP權限是否放行與密碼是否正確...,等查找失敗原因。

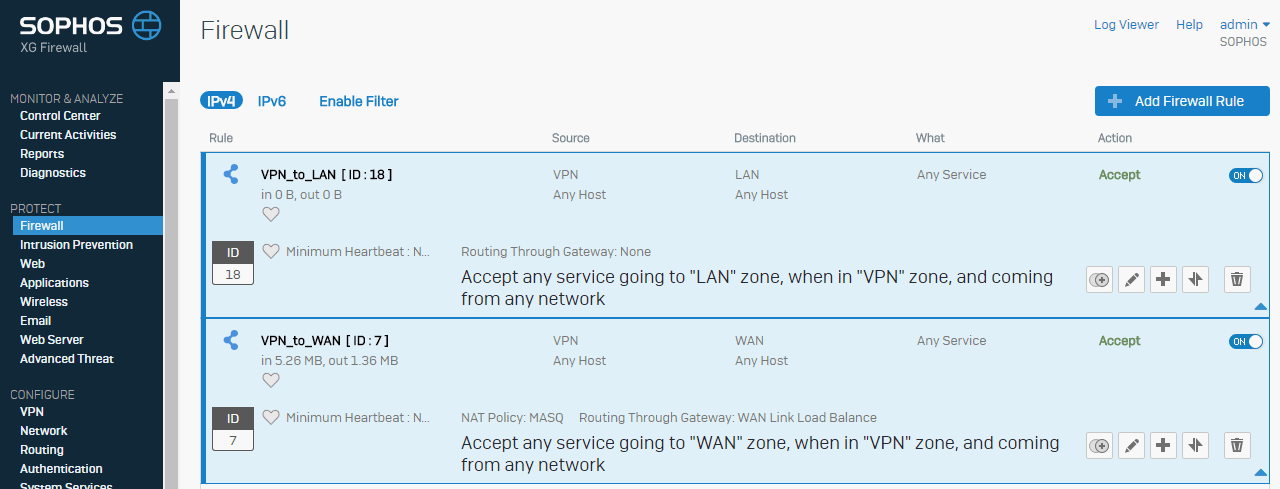

撥接成功後,接下來就可以依實際求開放VPN to LAN或VPN to WAN的防火牆規則。

L2TP VPN的設定到此告一段落∼

參考資料

Configure MS Windows 7 VPN Client for L2... Authentication

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|