《分享》雙專線備援之防火牆設定Cyberom&FortiGate 《分享》雙專線備援之防火牆設定Cyberom&FortiGate |       |

設定目標

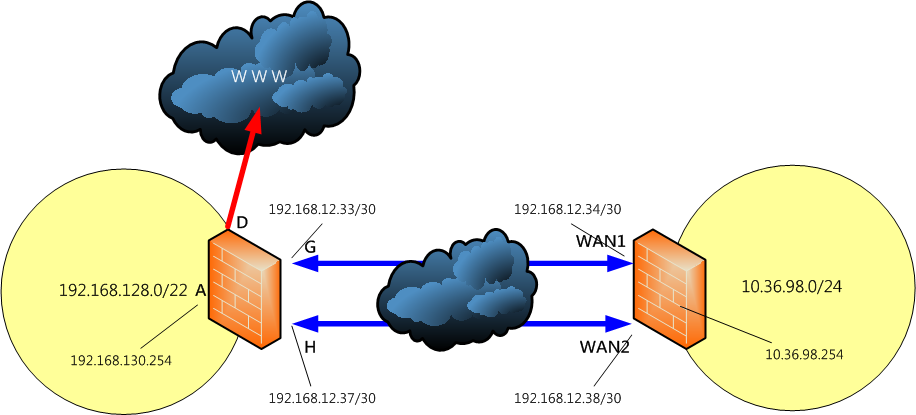

以Cyberoam與FortiGate兩種不同廠牌的防火牆透過雙專線之串接,

來達成兩個網段連通之failover機制。

當主要連接線路不通時,能夠自動切換到備援線路,維持兩個網段的連通。

設定的要點在於 “雙專線的權重配置” 與 “專線連通與否” 的偵測。

Cyberoam端

雙專線的failover在Cyberoam上,需透過WAN的主要/備援路由自動切換來達成。

為了能夠判斷專線的連通與否,WAN port需啟用ping讓另一端的防火牆能夠借由ping來偵測連線狀態。

第一步先設定Cyberoam上的G port為WAN及其IP設定。

再來設定Cyberoam上的H port為WAN及IP設定。

因為網段內有其自己原來對外的主要WAN通道port D,

所以除了port D的閘道器類型設為啟動外,G/H Port的閘道器類型就設定為備份;

讓default route能指向port D。

接著透過LAN對WAN的防火牆規則設定,將Cyberoam to FortiGate的網段的規則定義清楚。

↑由於兩端網路內電腦IP要直通,不透過NAT轉換,所要取消套用NAT的選項。

雙專線的優先順序則在規則中的閘道器的部份來定義,

設定為主要透過G Port來連通,H Port為備援。

而LAN對其它預設外網則透過D port連接。

↑內部虛擬IP無法直接對外,所要要勾選NAT的選項。這與專線IP直通有意義上的不同。

↑預設外網則透過D port連通。

設定完後,LAN對WAN可以清楚看到兩筆不同規則。

LAN端到FortiGate端10.36.98.0/24會透過規則A_to_W_Uni經由Port G與H來連通;

而LAN端到其它外網則透過規則A_to_W經由Port D來連通。

FortiGate端

雙專線的failover在ForiGate 80C上,同樣可透過雙WAN的設定來達成。

但由於FortiGate 80C上只有兩個WAN port,將兩個WAN Port拿來做專線fail over後,

FortiGate端就不再有對外連通的port了。

要對外連通,需透過其它防火牆並設定路由導向才能辦到。

首先,先設定FortiGate上WAN1的IP設定。

↑為了能夠判斷專線的連通與否,WAN port需啟用ping讓另一端的Cyberoam能夠借由ping來偵測連通與否。

再來設定FortiGate上WAN2的IP設定。

↑同樣需開啟ping讓另一端的Cyberoam能夠判斷連通與否。

而兩個WAN port的優先權重,則可到路由設定的靜態路由中來設置不同的優先權重來區別。

↑WAN1設定為0,做為主要路由。

↑WAN2設定為100,做為備援路由。

而線路是否連通則可在靜態路由中的“設定”來設定偵測機制。

WAN1的部分透過ping的通訊協定每2秒對專線另一端Cyberoam的G Port IP 192.168.12.33來進行偵測。

WAN2的部分,同樣透過ping來測偵專線另一端Cyberoam的H Port IP 192.168.12.37是否連通。

最後到規則中的防火牆策略來設定LAN對WAN1/WAN2及WAN1/WAN2到LAN的放行規則。

↑由於兩端網路內電腦IP要直通,不透過NAT轉換,所要取消套用NAT的選項。

設定完成後,可在規則中看到LAN對WAN1/WAN2及WAN1/WAN2到LAN共四條規則。

FailOver驗證

雙專線的failover驗證可透過FortiGate路由設定中的即時路由來查看。

在主要專線暢通,雙方都ping的到對方的情況下,

可以看到0.0.0.0/0主要路由是透過WAN1與192.168.12.33來連通。

一旦主要專線出現異常,雙方ping不到的情況發生,

就會主動切換到備援專線,透過WAN2與192.168.12.37來連通。

|

|

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|