《分享》Extreme Summit Switch的進階設定 《分享》Extreme Summit Switch的進階設定 |       |

Load-Sharing Group

將多port合併為一個group,以達到failover及load sharing效果。

Extreme最大支援16 port組成一個Group。

#enable sharing <Port> grouping <Port-List> {LACP}

其中選用參數LACP為sharing group的組成協定。若未指定,預設為static。

與其它廠牌對接時,建議採用標準的 LACP (Link Aggregation Control Protocol)。

例如,將1,2,3,4 port組成一個LACP Group,指令如下。

#enable sharing 1 grouping 1,2,3,4 LACP

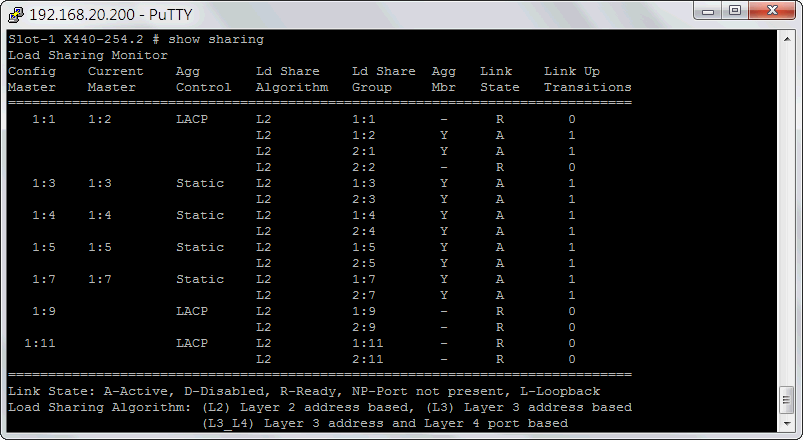

檢視Load-Sharing有以下幾個相關指令。

#show sharing

#show sharing detail

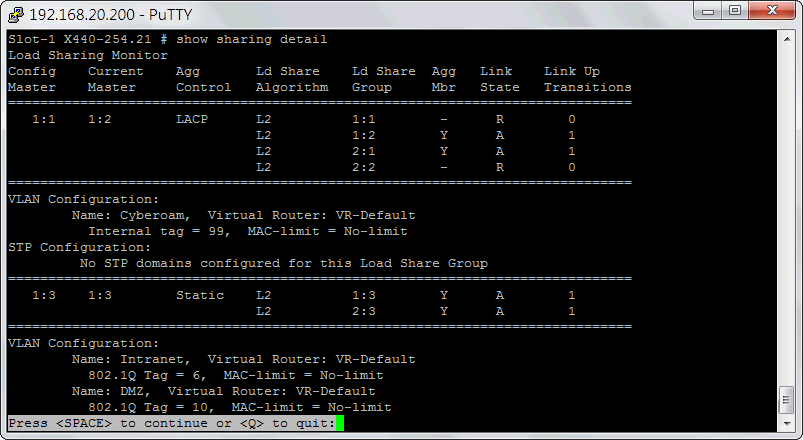

若檢視LACP相關資訊,則可下以下指令。

#show lacp

其中Actor指的是Extreme Switch自己,Partner指的是對接的另一頭Switch;

Sys-Pri指的是System Priority,Key指的是LACP的admin key,而Agg Count指的是群組成員數。

若是static group,其群組資訊不會出現在這喔!

增加Load-Sharing Group成員指令如下。

#configure sharing <Port> add ports <Port-List>

刪除Load-Sharing Group成員指令如下。

#configure sharing <Port> delete ports <Port-List>

取消Load-Sharing Group指令如下。

#disable sharing <Port>

注意!若要變更sharing模式由LACP→Static,或是由Static→LACP,

只能取消原有sharing,再建立新的sharing模式。

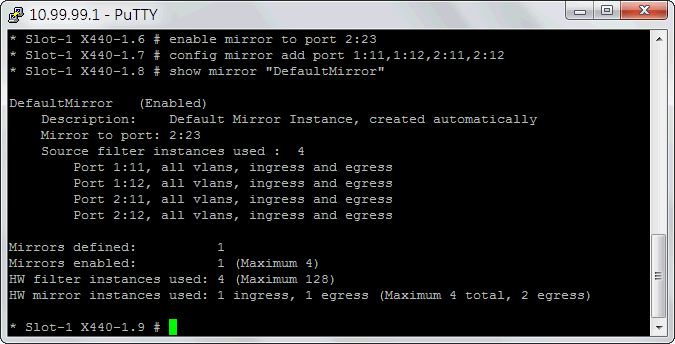

Mirror鏡像配置

XOS上的Mirror組態有其使用限制,同一時間只支援 4 組Mirror instances的啟用,

其中ingress方向最多4組,egress方向最多2組,總合不得超過4組。

設定Mirror組態時,請先設定組態名稱與用來接收鏡像流量的port或多組port。

enable mirror {Mirror-Name} to [port <Port> | port-list <Port-List>]

其中若Mirror-Name不輸入的話,則使用預設的組態名稱 DefaultMirror;

而目的port一經設定即失去VLAN屬性,亦即不具網路效果,純粹只能接收流量副本封包,

對接的流量主機需透過另一張網卡才能提供正常的網路存取。

接著再設定鏡像來源port或vlan,這樣Mirror的設定就完成囉∼

config mirror {Mirror-Name} add port <Port-List> {ingress}

config mirror {Mirror-Name} add vlan <VLAN-NAME> {ingress}

其中若不輸入可選性參數ingress,表示ingress/egress兩個方向都要收;

這樣等於佔用了兩組instances喔!

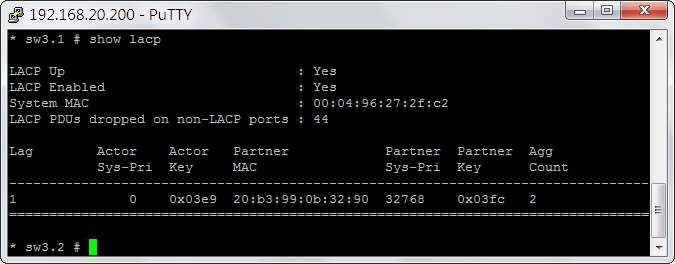

例如,將1:11,1:12,2:11,2:12四個port的流量都副本一份到Port 2:23,其指令如下。

enable mirror to port 2:23

config mirror add port 1:11,1:12,2:11,2:12

若要刪除Mirror組態,其指令如下。

disable mirror {Mirror-Name}

檢視Mirror組態配置指令如下。

show mirror {Mirror-Name}

Spanning Tree Protocol

Exteme同樣支援了Rapid Spanning Tree Protocol (RSTP)與Multiple Spanning Tree Protocol (MSTP)。

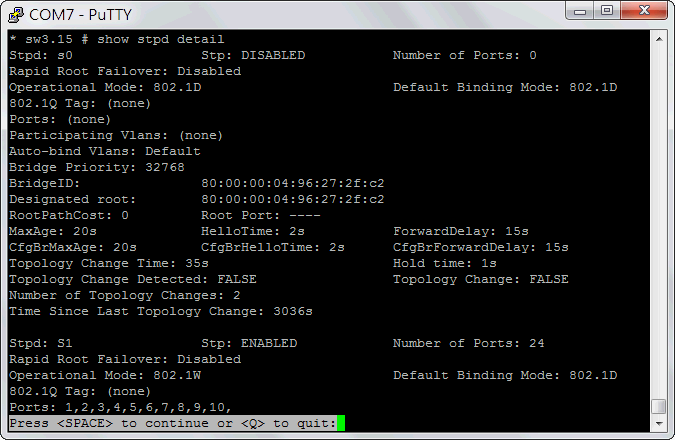

系統預設有一個包含全部port,名為 s0 的STP內建在其中,不過 s0 預設是停用的,若有需有可直接修改STP的模式,然後再啟用它。

以下為STP的手動建立方式。

建立STP

#create stpd <STPD-Name>

#create stpd S1

設定封裝協定

#configure stpd <STPD-Name> default-encapsulation dot1d

#configure stpd "S1" default-encapsulation dot1d

設定STP模式

#configure stpd <STPD-Name> mode <STPD-Mode>

#configure stpd "S1" mode dot1w

支援了以下三種標準STP模式

dot1d 802.1D STP

dot1w 802.1W RSTP (Rapid Spanning Tree Protocol)

mstp 802.1S MSTP (Multiple Spanning Tree Protocol)

設定STP套用的VLAN與Port

#configure stpd <STPD-Name> add vlan <VLAN-Name> ports <Port-List>

#configure stpd "S1" add vlan "default" ports all

*注意!Trunk Port不能加入STPD。

啟用STP

#enable stpd <STPD-Name>

#enable stpd S1

刪除STP

#delete stpd <STPD-Name>

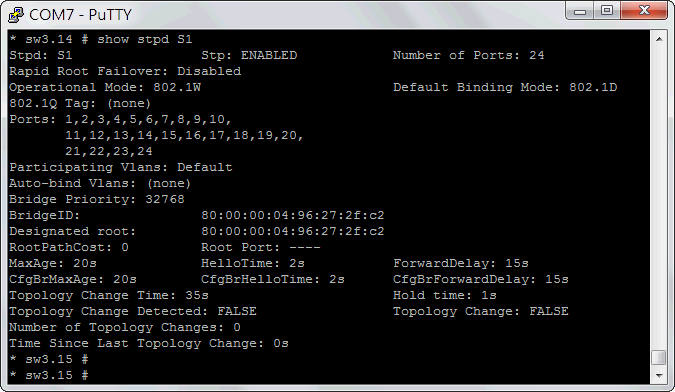

檢視STP

#show stpd <STPD-Name>

#show stpd detail

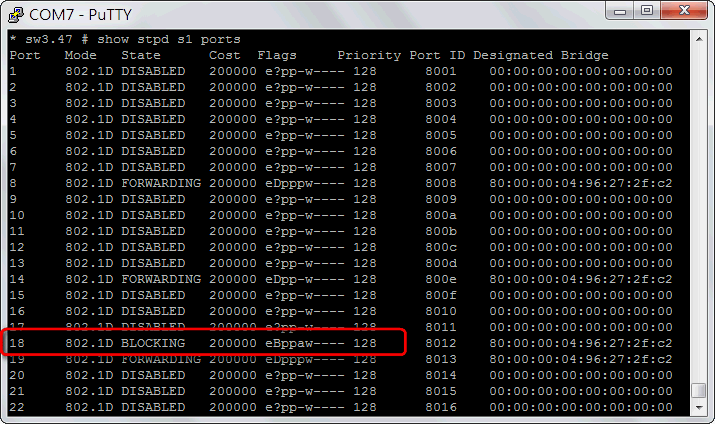

#show stpd <STPD-Name> ports

↑被STP偵測到而封鎖的port會顯示 BLOCKING 喔∼

迴圈防護機制ELRP

Extreme XOS的迴圈防護機制為ELRP(Extreme Loop Recovery Protocol)。

此機制是由Switch以一次性或週期性封包來進行測試,若於某port上又收到此封包的回傳,意謂著這port有loop,

XOS將對此port進行週期性或永久性的封鎖。

ELRP在部署上是以VLAN為base,也就是說不同的VLAN要各自套用ELRP的偵測防護。

ELRP在設定上相當簡捷,首先啟用ELRP,指令如下。

#enable elrp-client

週期性發出封包偵測,其指令如下。

#configure elrp-client periodic <vlan-Name> ports <Ports-String> interval <Interval-Times> [log | trap| log-and-trap] disable-port [permanent | duration <Duration Time>]

以每5秒對VLAN Defalut進行偵測,偵測到loop封鎖該Port 2分鐘為範例,其指令如下。

#configure elrp-client periodic "Default" ports all interval 5 log-and-trap disable-port duration 120

若要取消設定或變更偵測內容,需先解除該VLAN的ELRP設定,指令如下。

#unconfigure elrp-client <vlan-Name>

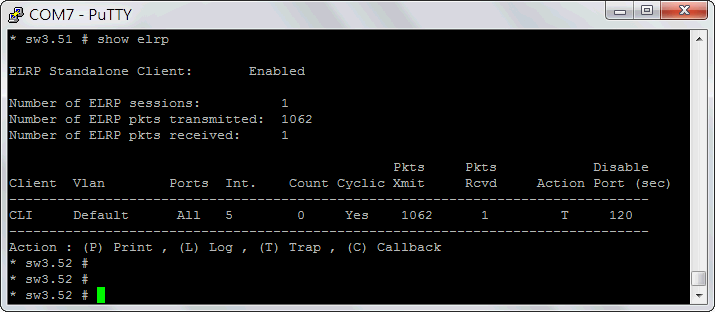

要查看ELRP設定,其指令如下。

#show elrp

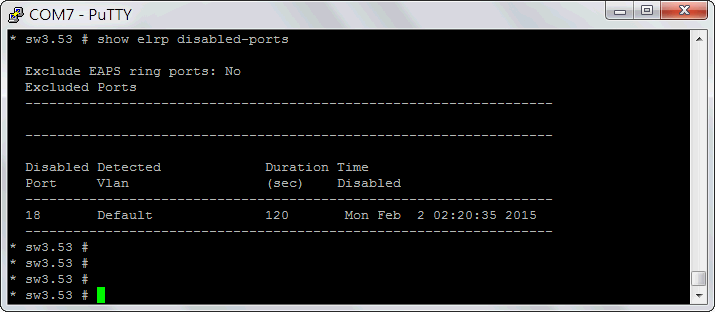

要查看哪一port被ELRP偵測到迴圈而block,可用以下指令查看。

#show elrp disable-ports

↑範例中第18 port因迴圈而被封鎖2分鐘。

DHCP Server設定

DHCP Server的架設自然包含了配發的IP區段、配發時間、Default Gateway及DNS等基本設定。

#configure vlan <VLAN-NAME> dhcp-address-range <Start-IP> - <End-IP>

#configure vlan <VLAN-NAME> dhcp-lease-timer <Times>

#configure vlan <VLAN-NAME> dhcp-options default-gateway <Gatewary-IP>

#configure vlan <VLAN-NAME> dhcp-options dns-server <Primary-DNS-IP>

#configure vlan <VLAN-NAME> dhcp-options dns-server secondary <Secondary-DNS-IP>

#enable dhcp ports <Port-List> vlan <VLAN-NAME>

比較特別的是哪些port與vlan要進行DHCP的配發?

全在一個 enable dhcp port 指令中就搞定了,簡捷有力!

假設我們要對Default VLAN所屬的2到10 port配發DHCP,

配發IP範圍從192.168.1.101到192.168.1.200,配發有效週期一天,

Default Gateway為192.168.1.254,DNS為192.168.1.1及192.168.1.2,

那麼我們可以進行如下的設定。

#configure vlan "Default" dhcp-address-range 192.168.1.101 - 192.168.1.200

#configure vlan "Default" dhcp-lease-timer 86400

#configure vlan "Default" dhcp-options default-gateway 192.168.1.254

#configure vlan "Default" dhcp-options dns-server 192.168.1.1

#configure vlan "Default" dhcp-options dns-server secondary 192.168.1.2

#enable dhcp ports 2-10 vlan "Default"

不過鎖定MAC號碼來配發靜態IP這個功能目前還不支援。

那什麼時候會支援?也許等Extreme想通了,就會把這功能加上去...

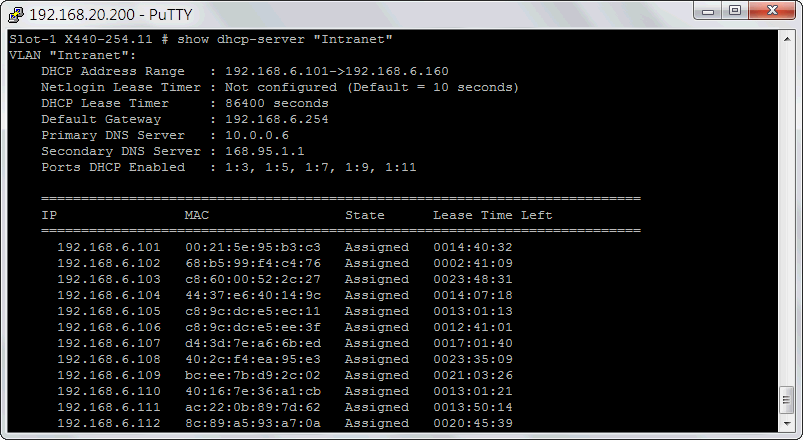

檢視DHCP的配發狀況

#show dhcp-server <VLAN-Name>

DHCP snooping防護功能

要在網路中防堵私有自架的DHCP Server,避免干擾正常的DHCP配發,

可透過enable dhcp-snooping功能來進行,指令如下。

#enable ip-security dhcp-snooping <VLAN-Name> ports <Port-List> violation-action drop-packet {FUNCTION}

其中 FUNCTION 提供了對應的封鎖功能,包含了鎖MAC、鎖Port及封鎖時間的選擇,參數如下

{[block-mac | block-port] [duration <duration_in_seconds> | permanently] | none]}

例如在Default VLAN中將違規發放DHCP封包的Port封鎖10分鐘,我們可以進行以下指令。

#enable ip-security dhcp-snooping "Default" ports all violation-action drop-packet block-port duration 600

另外在下達 dhcp-snooping 指令時要注意,綁定成一個Group的Ports是不能列Port List中,

在設定時要將Group port排除在清單之中!

而相對的,要指定某台DHCP Server IP可以合法的配發DHCP,可使用以下指令。

#configure trusted-servers <VLAN-Name> add server <Server-IP> trust-for dhcp-server

若要開放某些Port可以合法配發DHCP,則可使用以下指令。

#configure trusted-ports <Port-List> trust-for dhcp-server

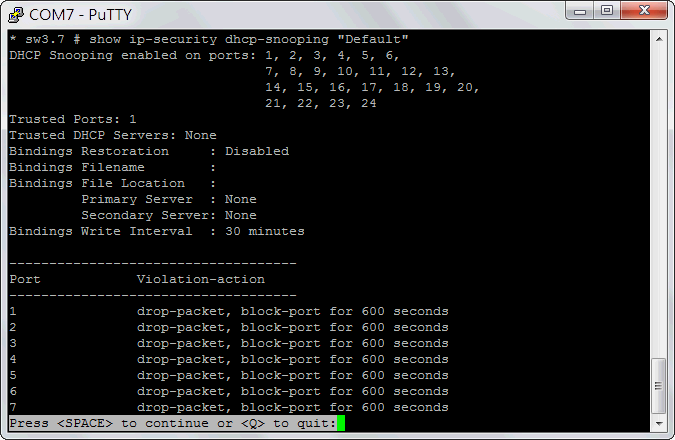

要檢視DHCP snooping組態,則可使用以下指令。

#show ip-security dhcp-snooping <VLAN-Name>

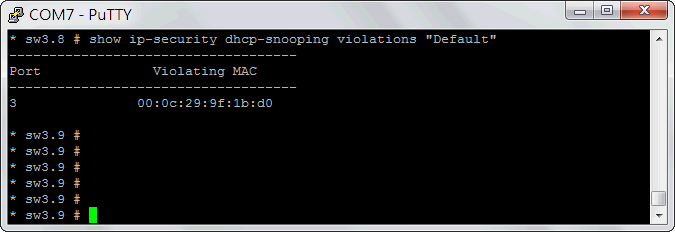

查看哪些Port因亂發DHCP封包而被封鎖可以下指令。

#show ip-security dhcp-snooping violations <VLAN-Name>

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|