| �@�� |

�峹 |

|

|

2025-12-19, 10:41 2025-12-19, 10:41 |

|

|

|

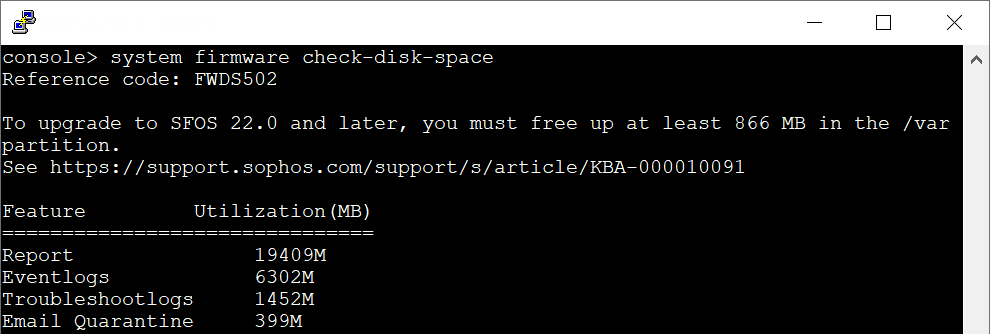

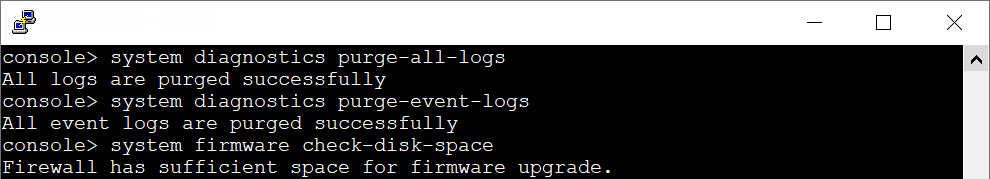

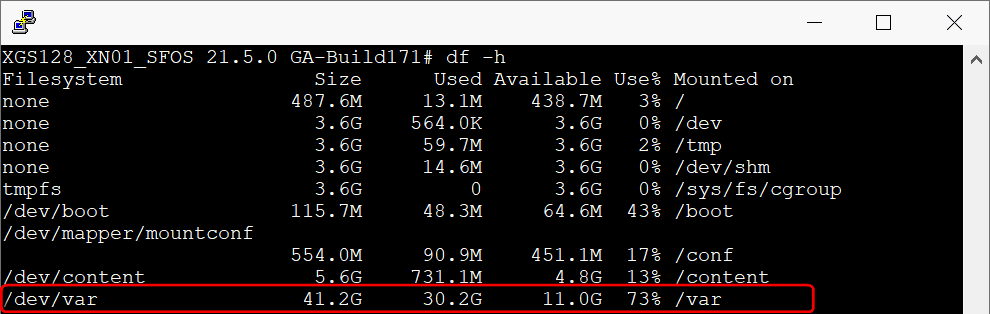

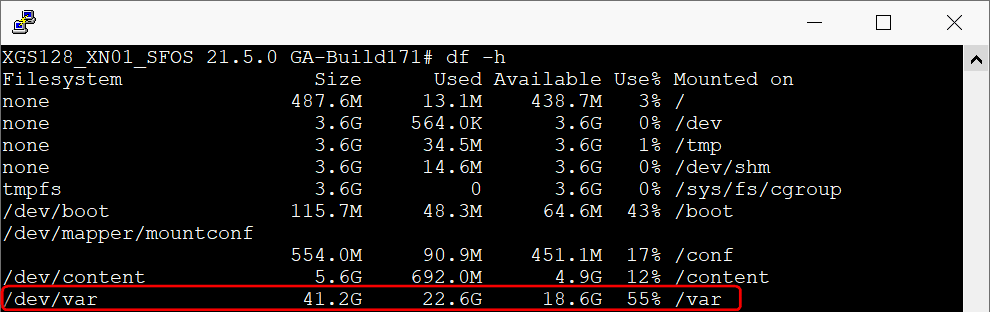

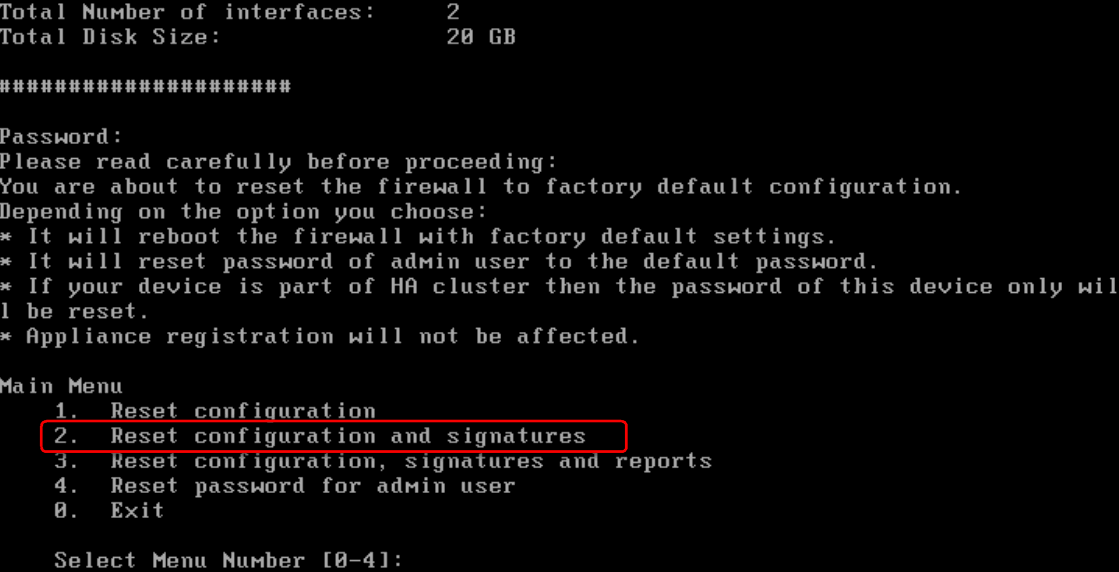

²��ӻ�SFOS��22���}�l�A�|�ݭn��h���w�ЪŶ��~��i��ɯšC

(�ƹ�W�A�q21.5.1�}�l�N�o�˷d�F...)

�@��ӻ��A�|�J��w�ЪŶ����D���A���~�G��W���pmodel(64G SSD)�ε������A

1U�H�W���]�ơA�W���|�J��o�Ӱ��D�C

��Control center alert�X�{ĵ�ܰT���A�άO���ɯŶ���ɡA��ܺϺЪŶ����D�A

�N�n���ѨM�����D�~��ɯšC

�i�������ѨM�覡�p�U�j

�ѦҸ��

Requirements and resolution to upgrade t... 22.0 and later

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|

|

2025-11-18, 15:38 2025-11-18, 15:38 |

|

|

|

2025-07-07, 16:02 2025-07-07, 16:02 |

|

|

|

2025-07-07, 15:38 2025-07-07, 15:38 |

|

|

|

2025-07-07, 14:50 2025-07-07, 14:50 |

|

|

|

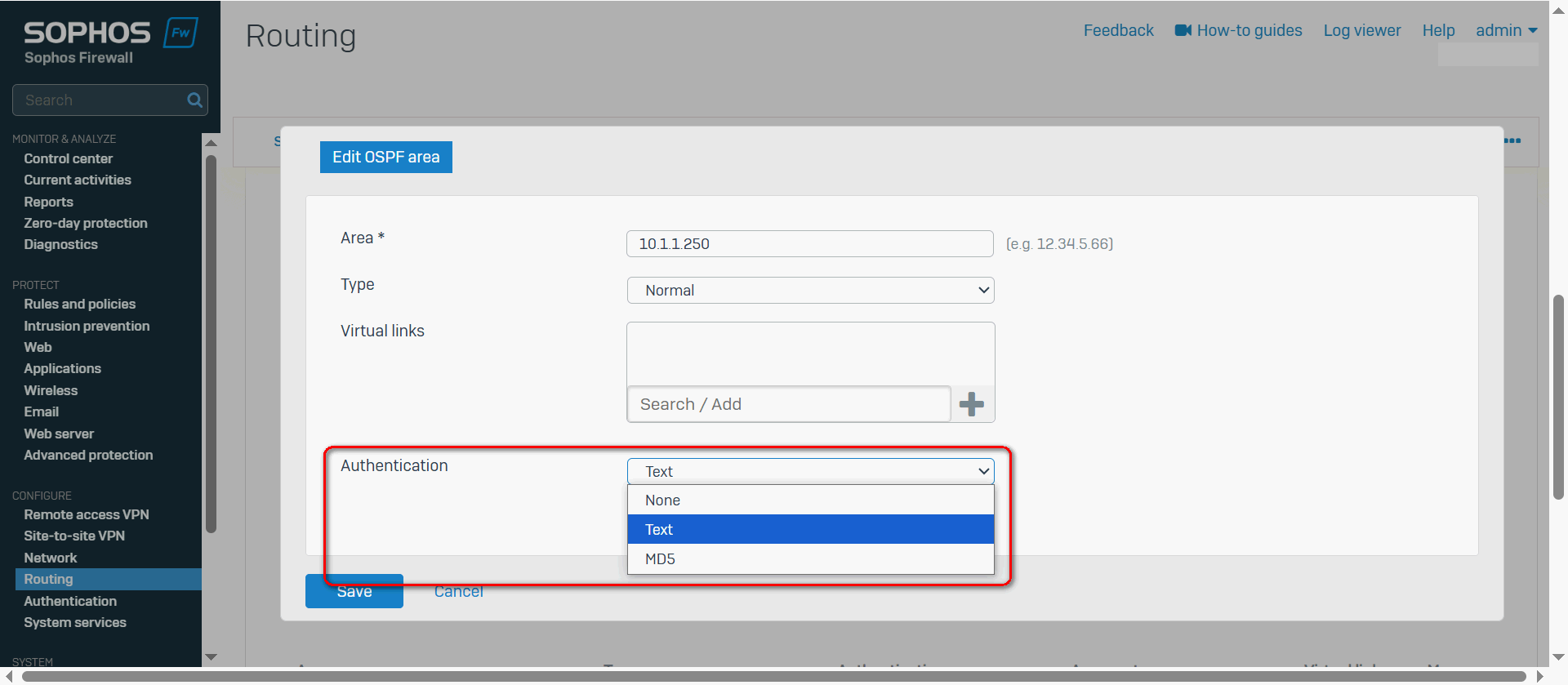

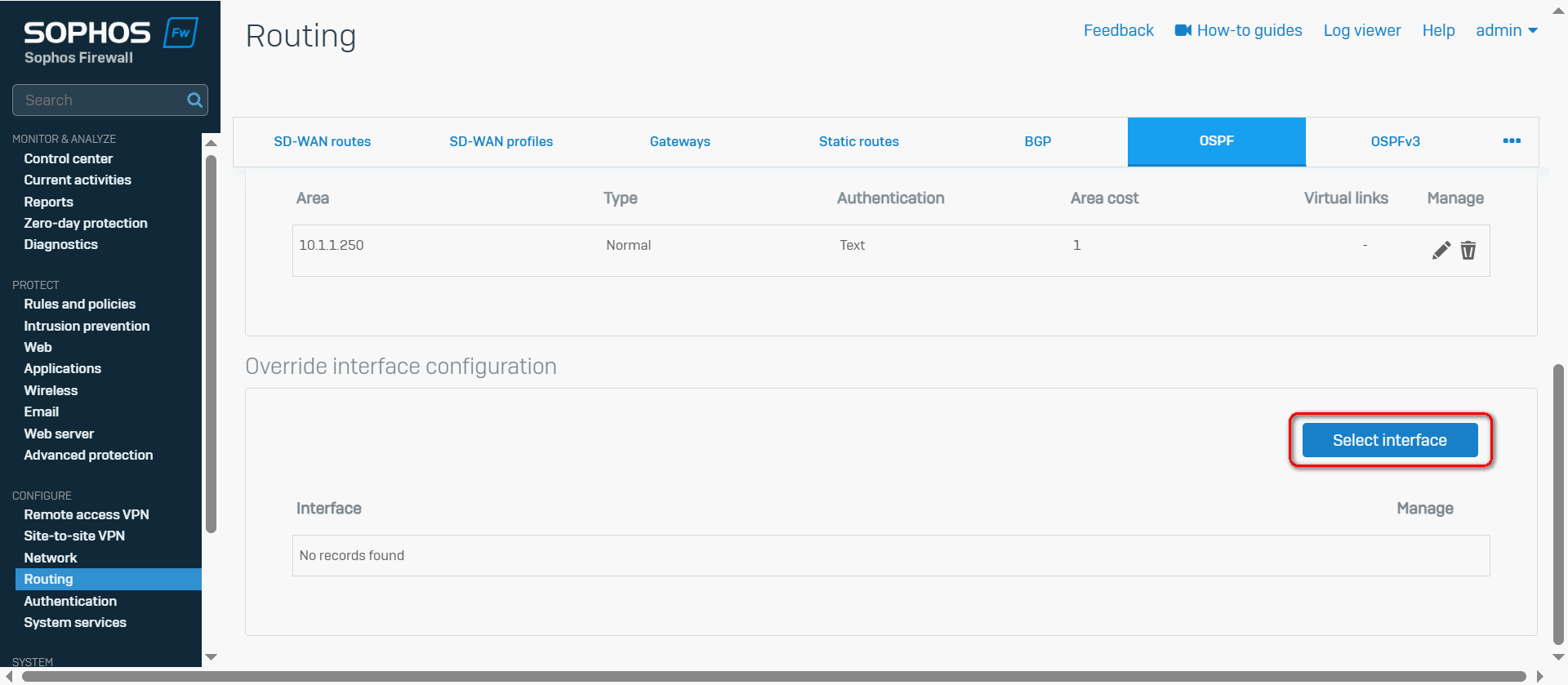

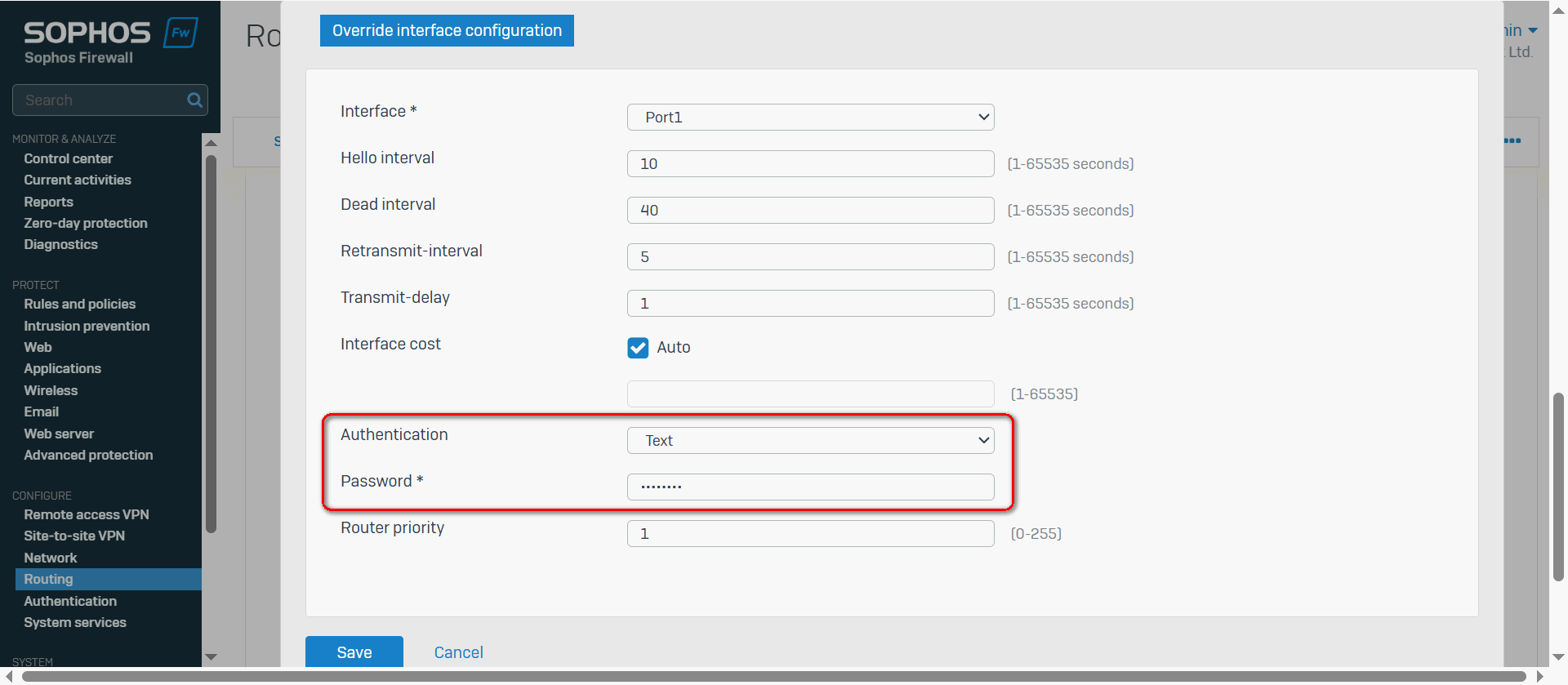

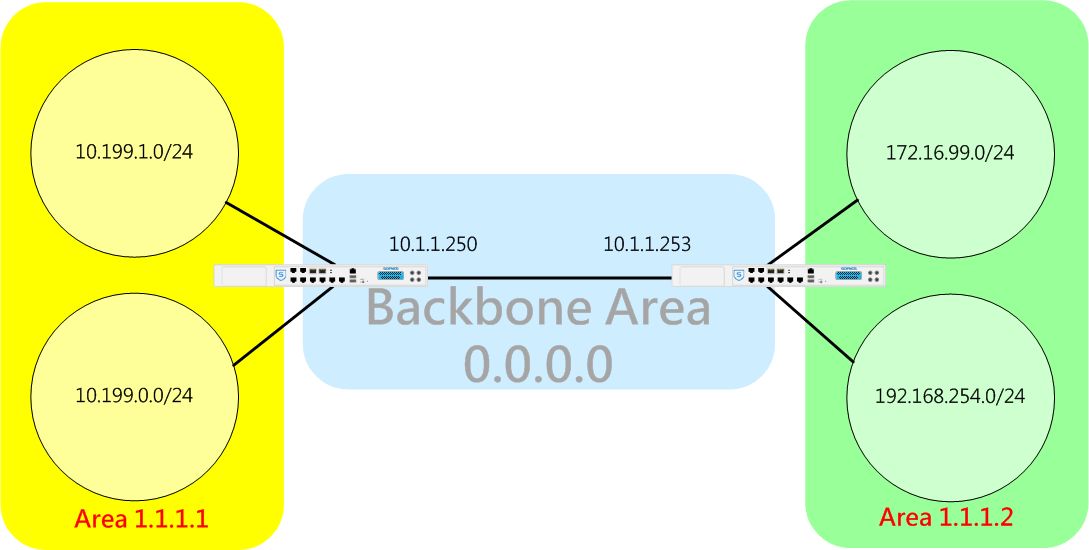

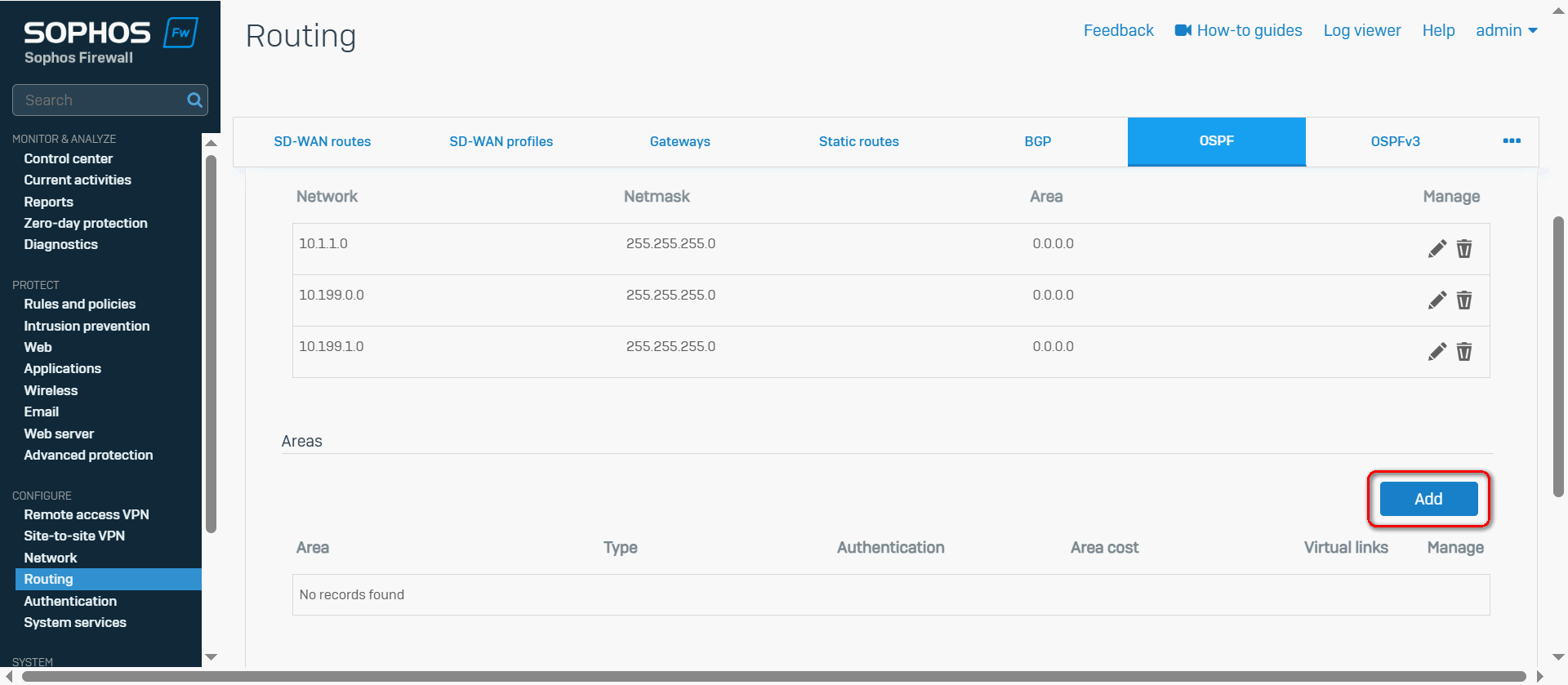

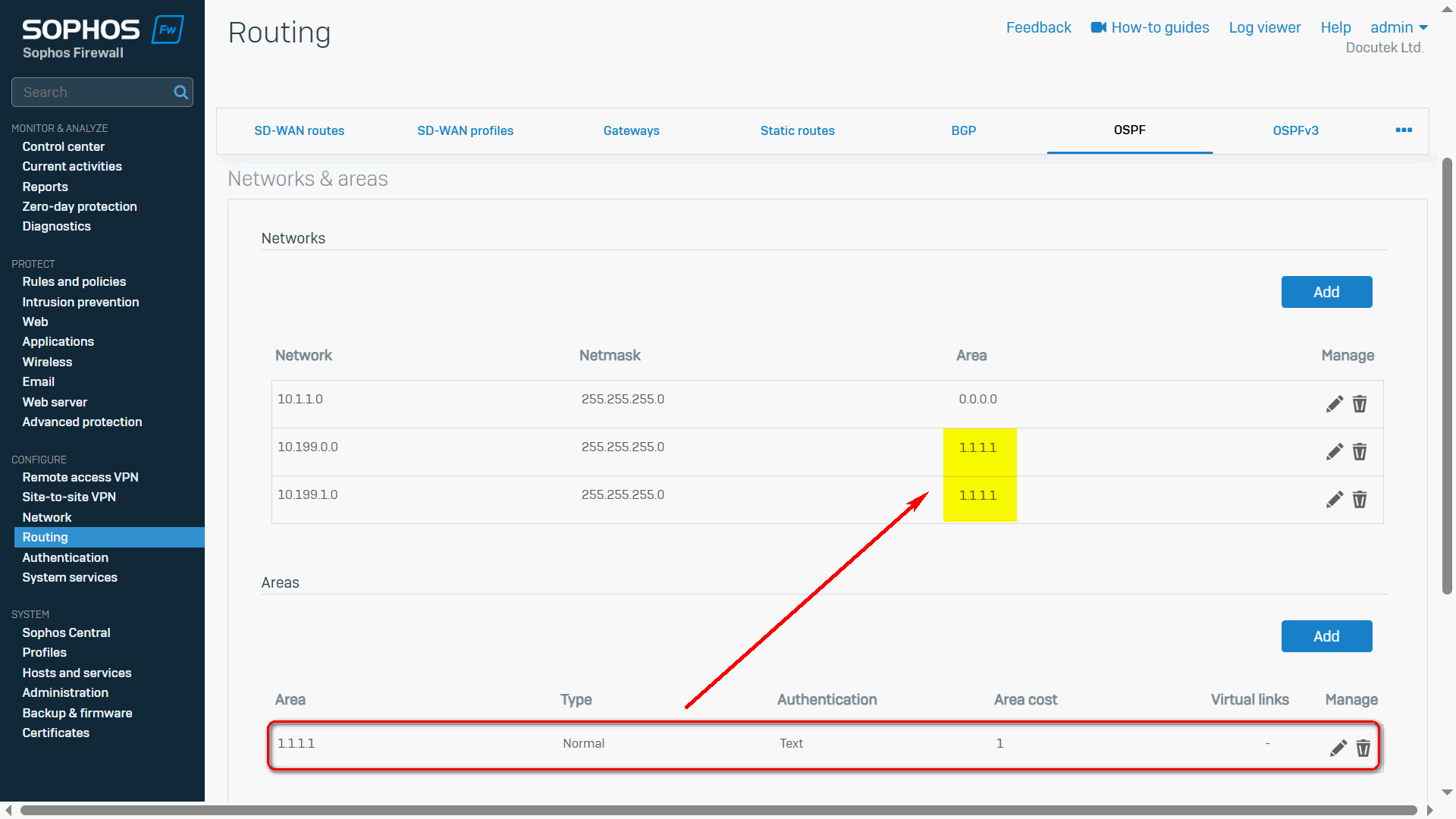

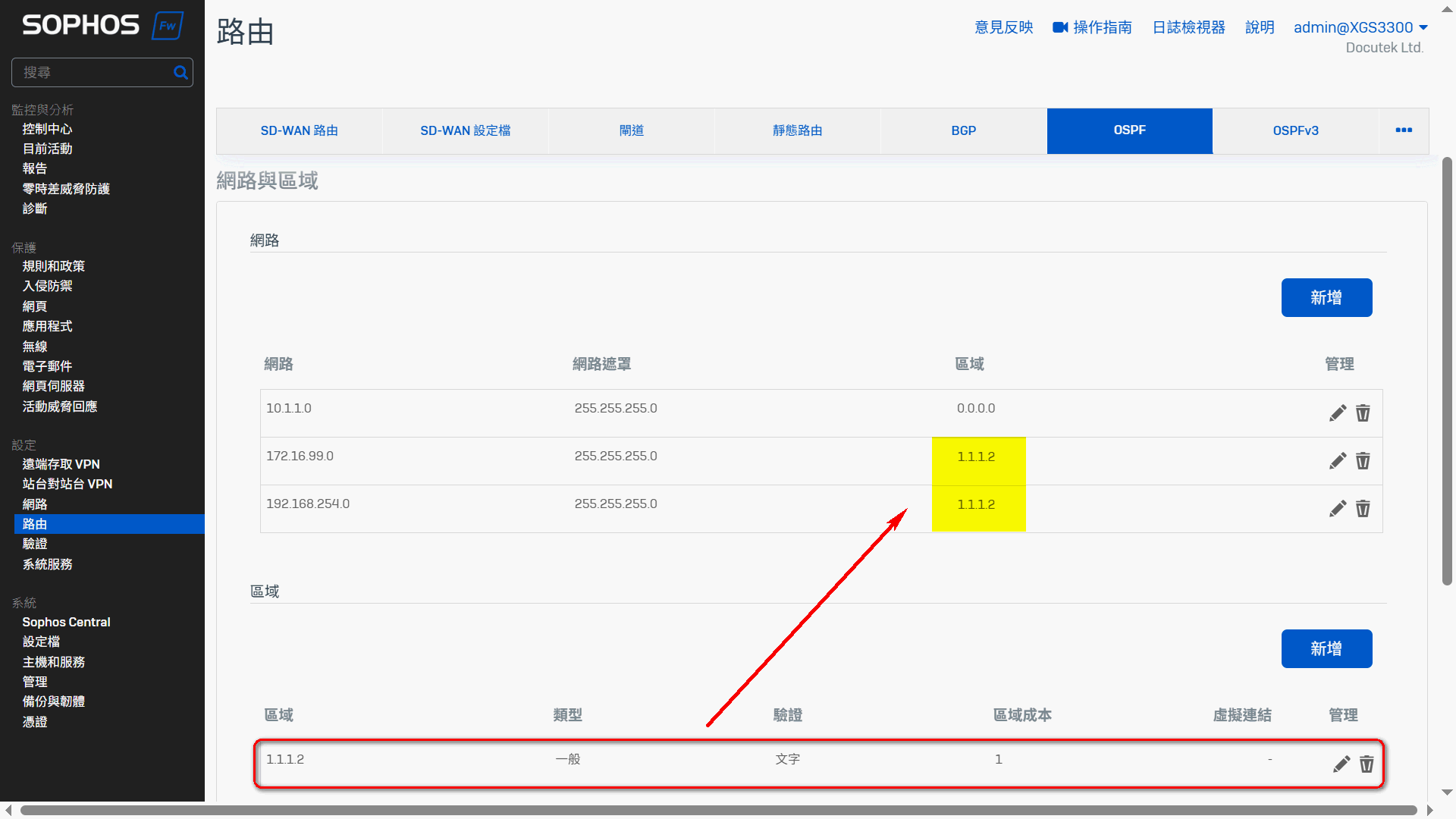

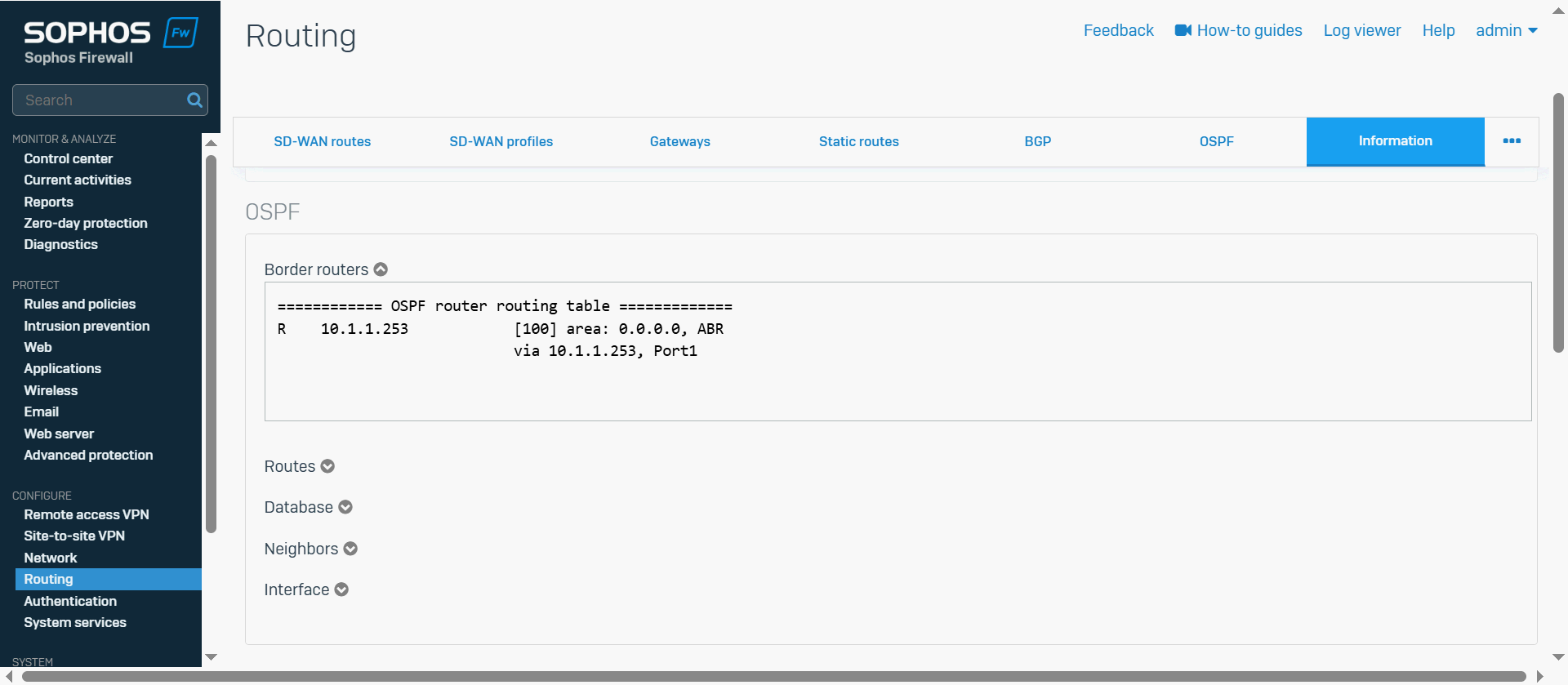

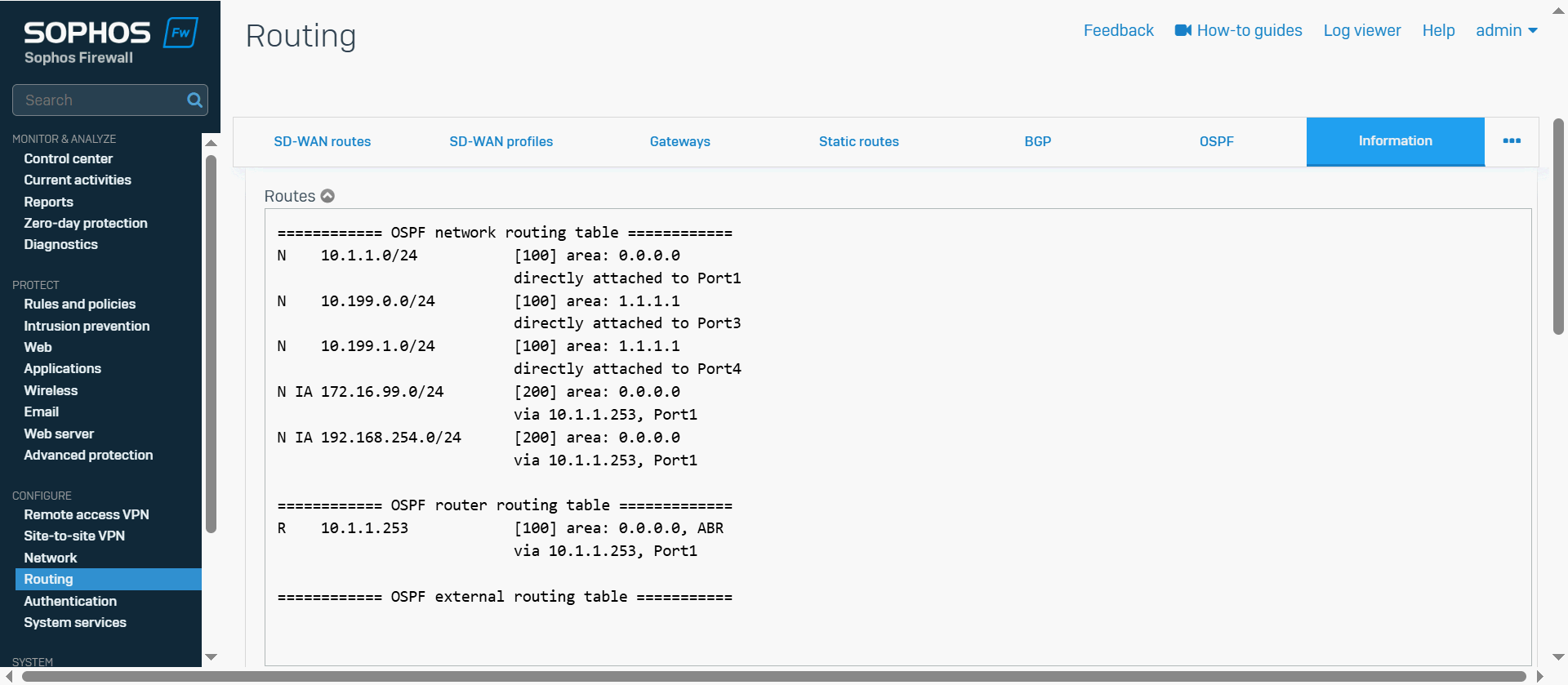

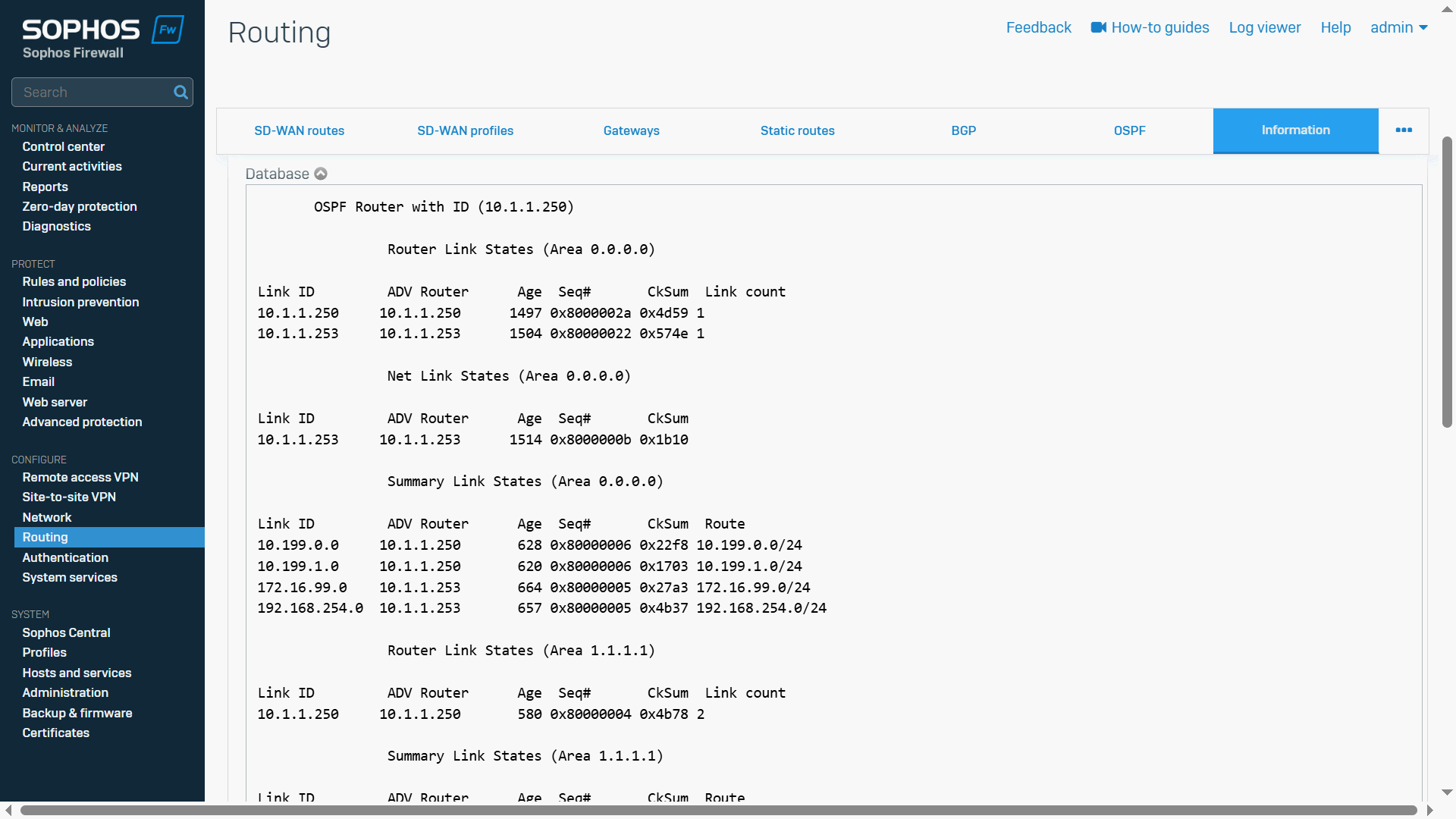

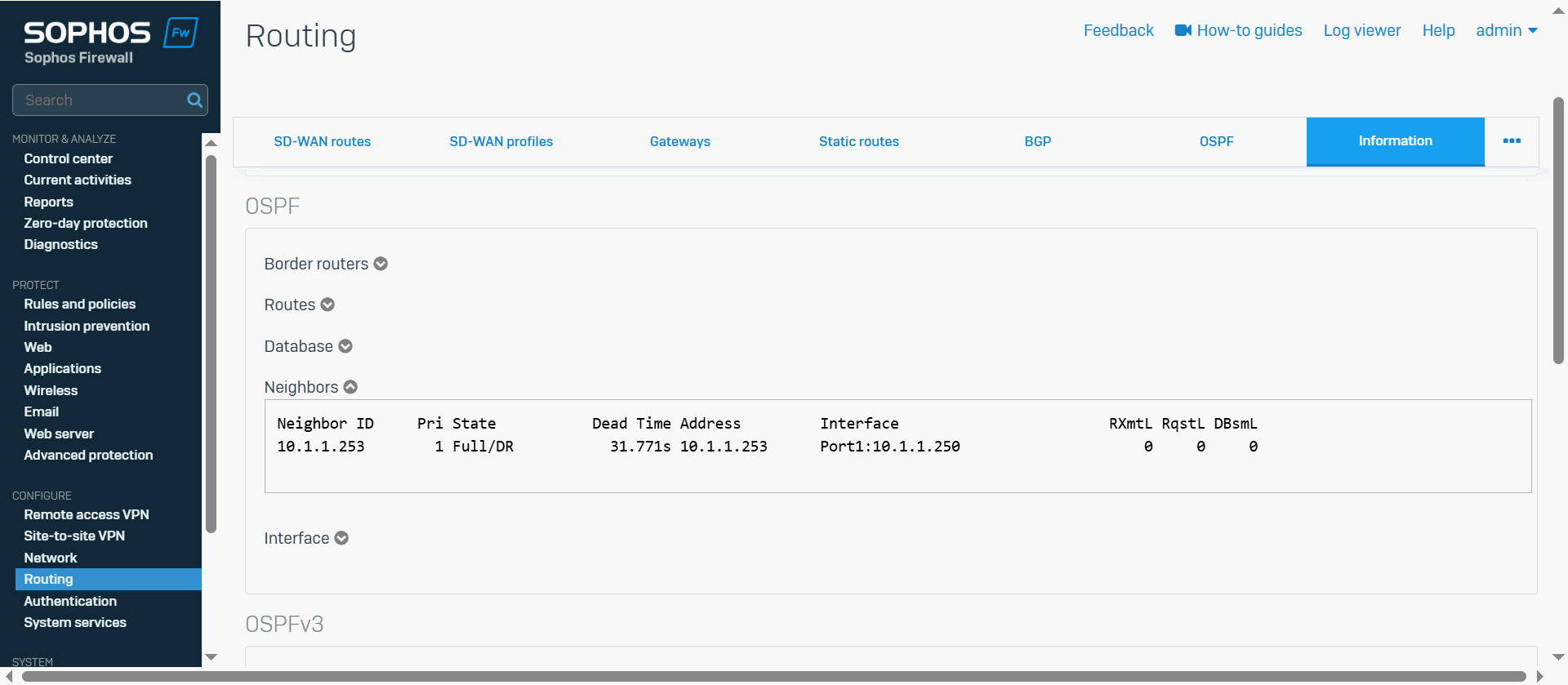

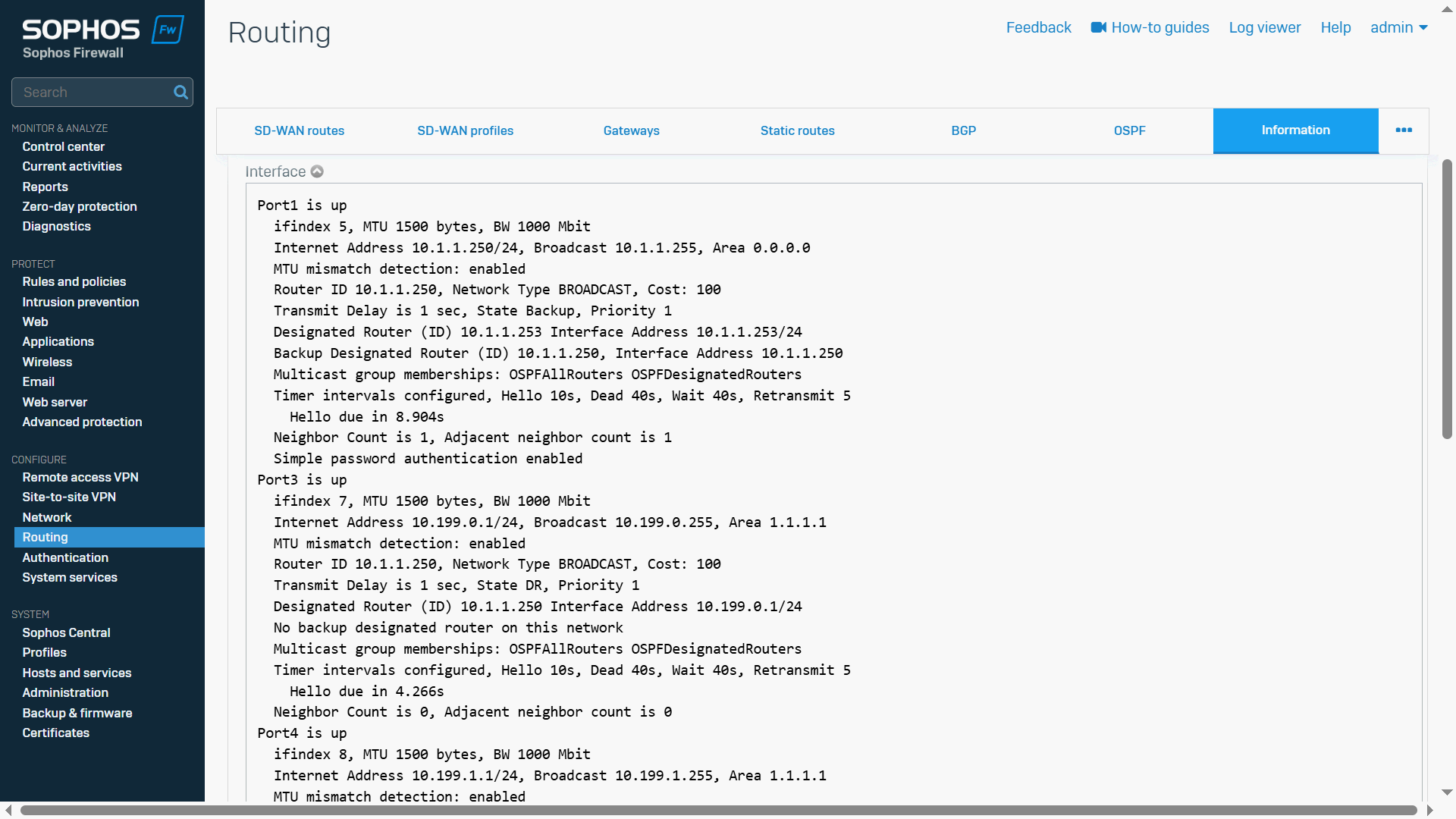

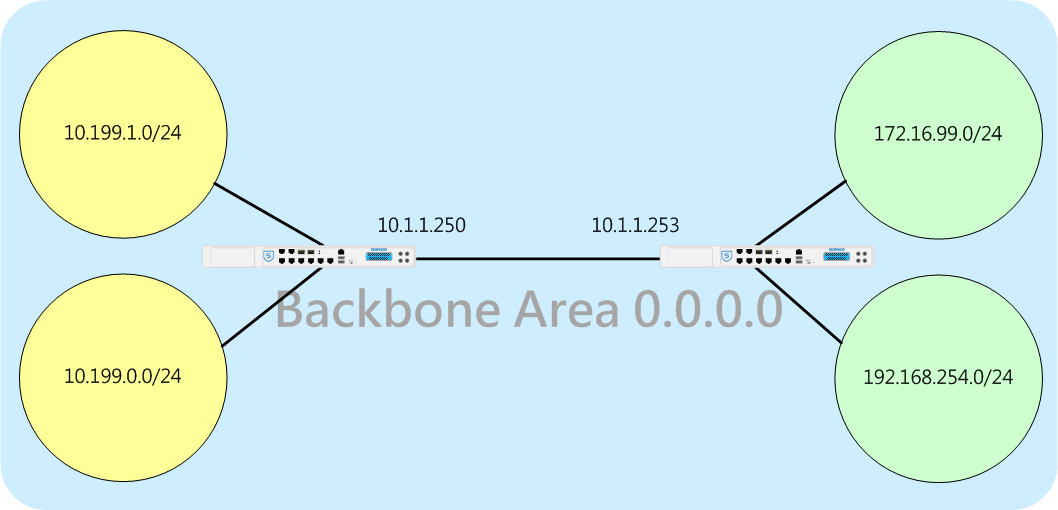

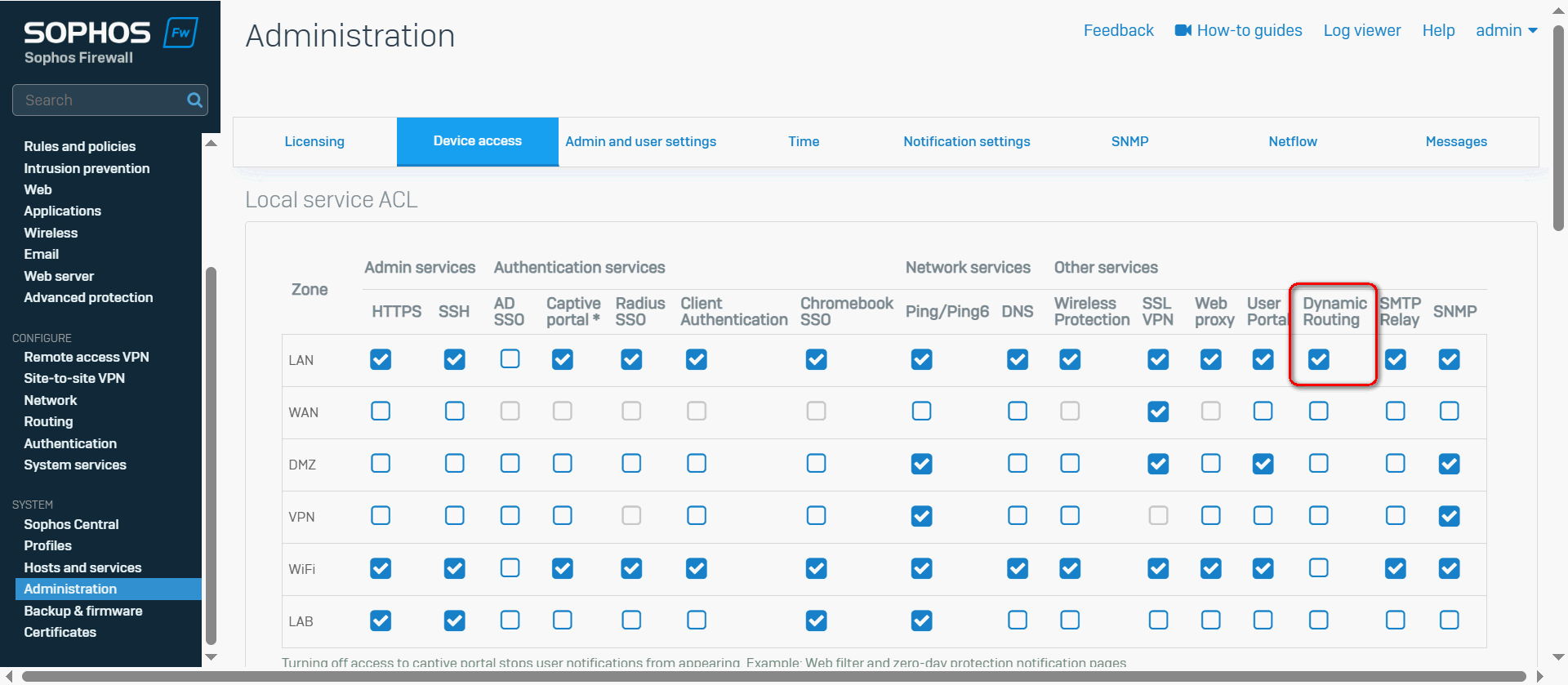

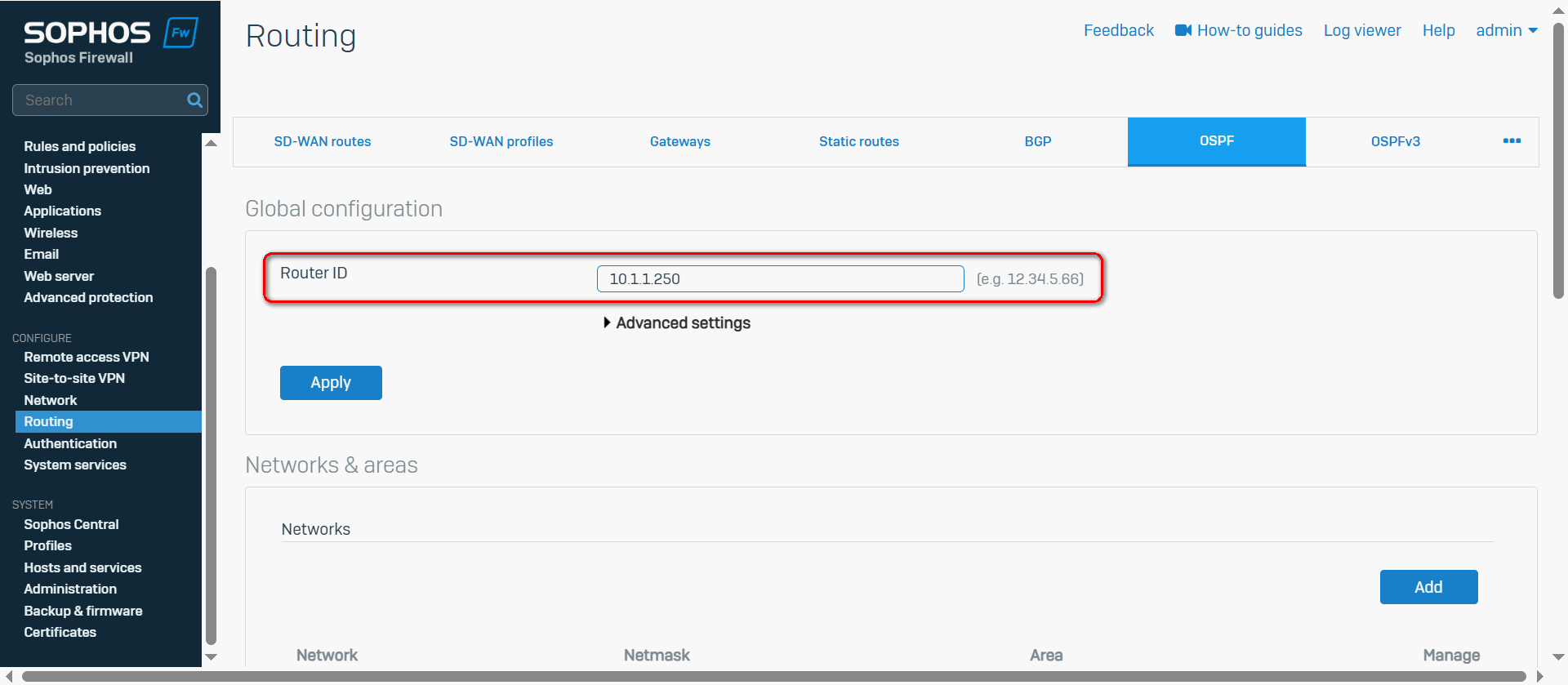

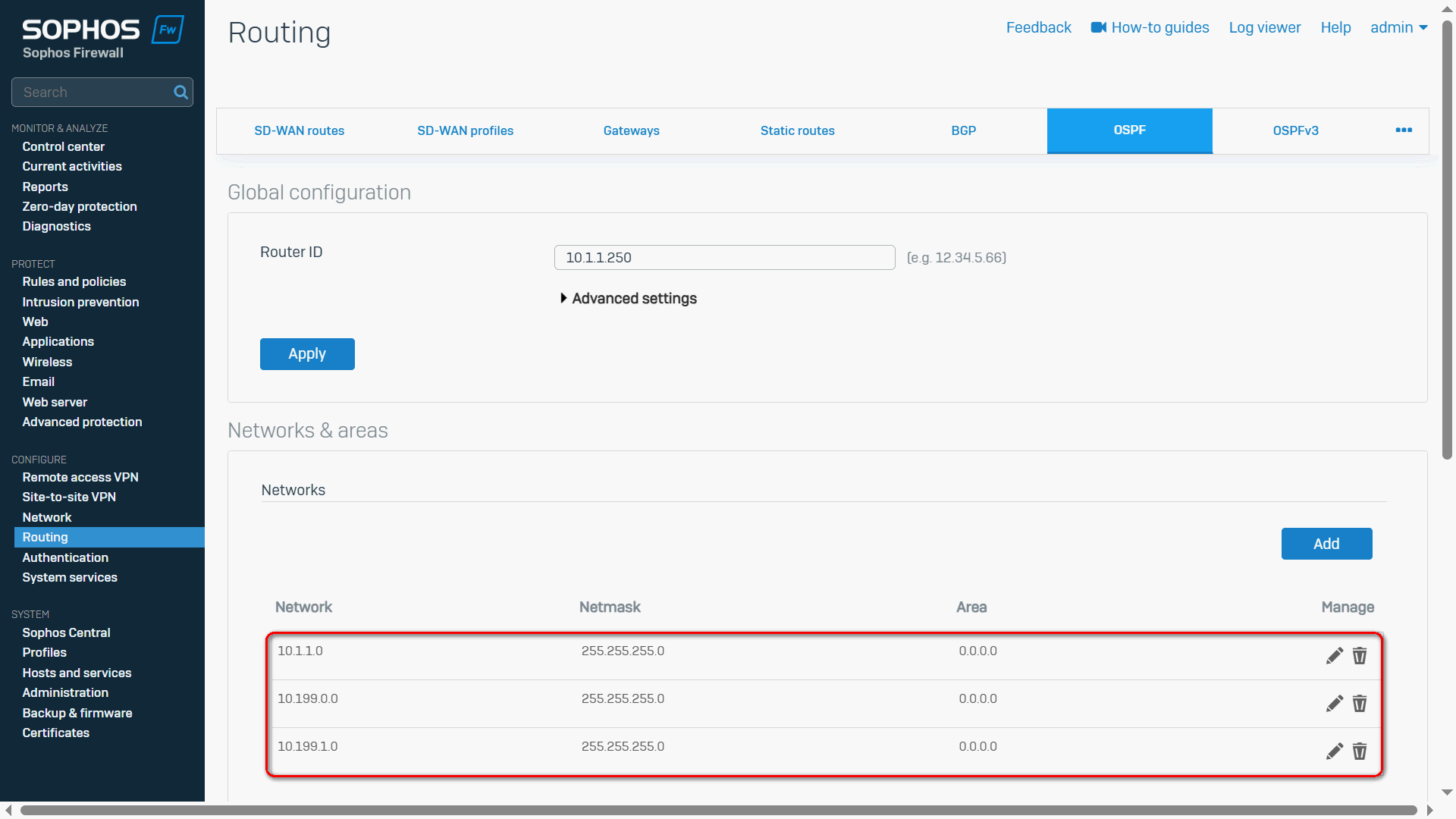

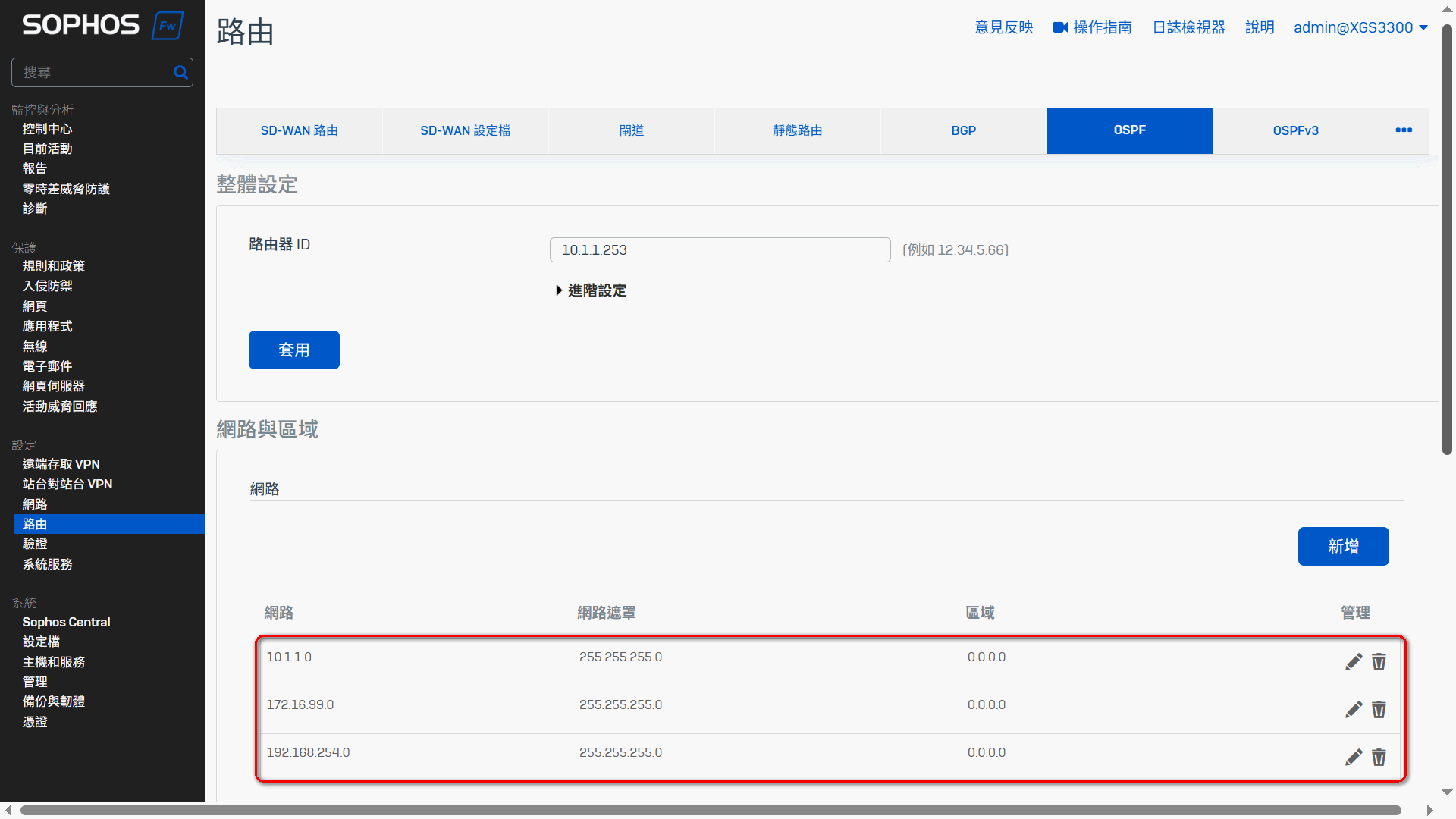

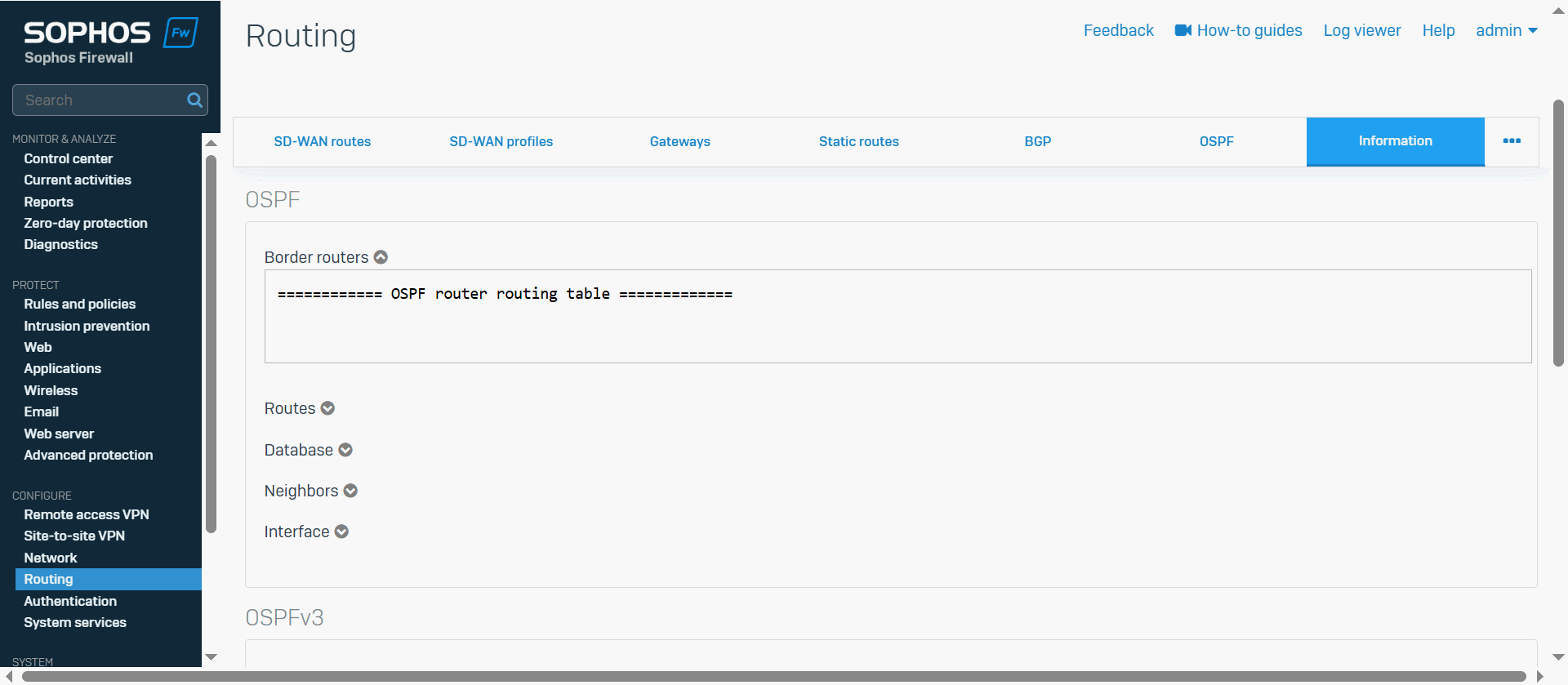

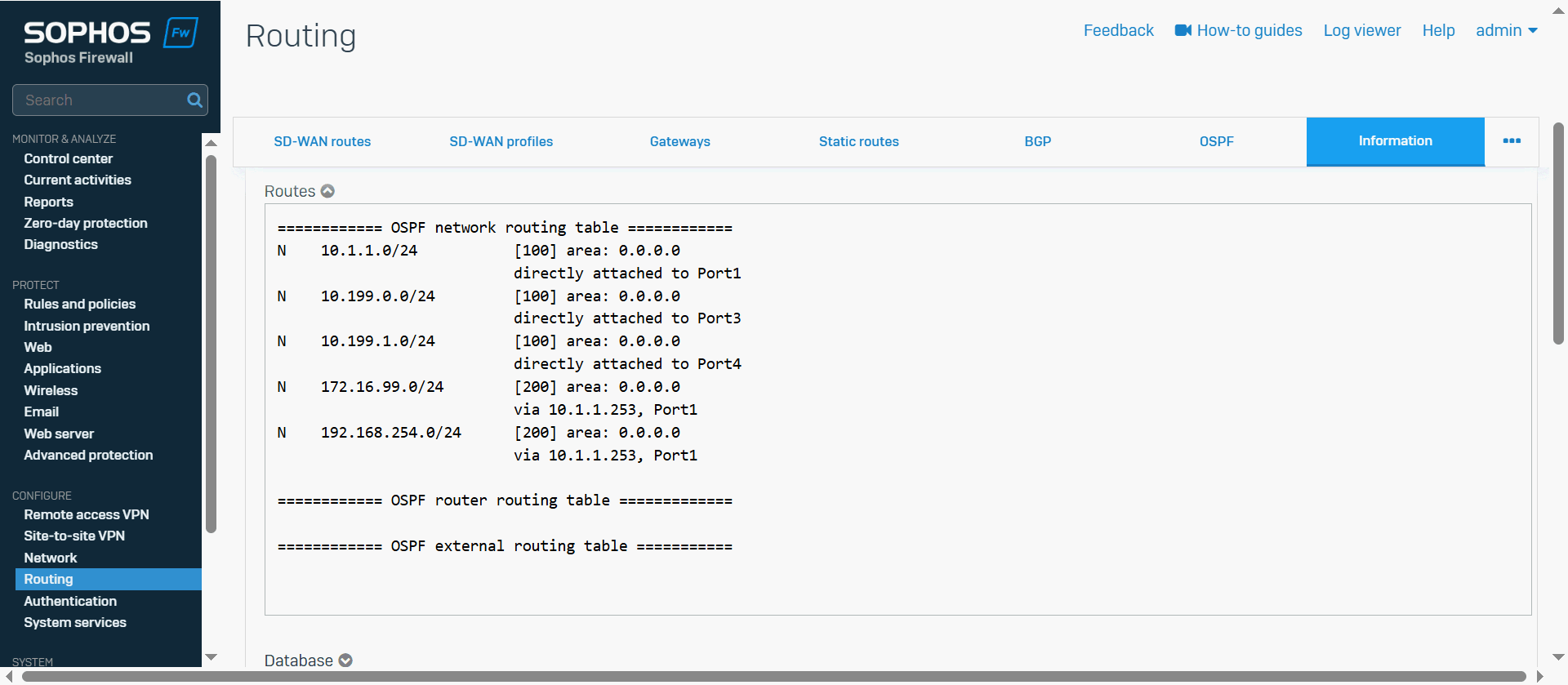

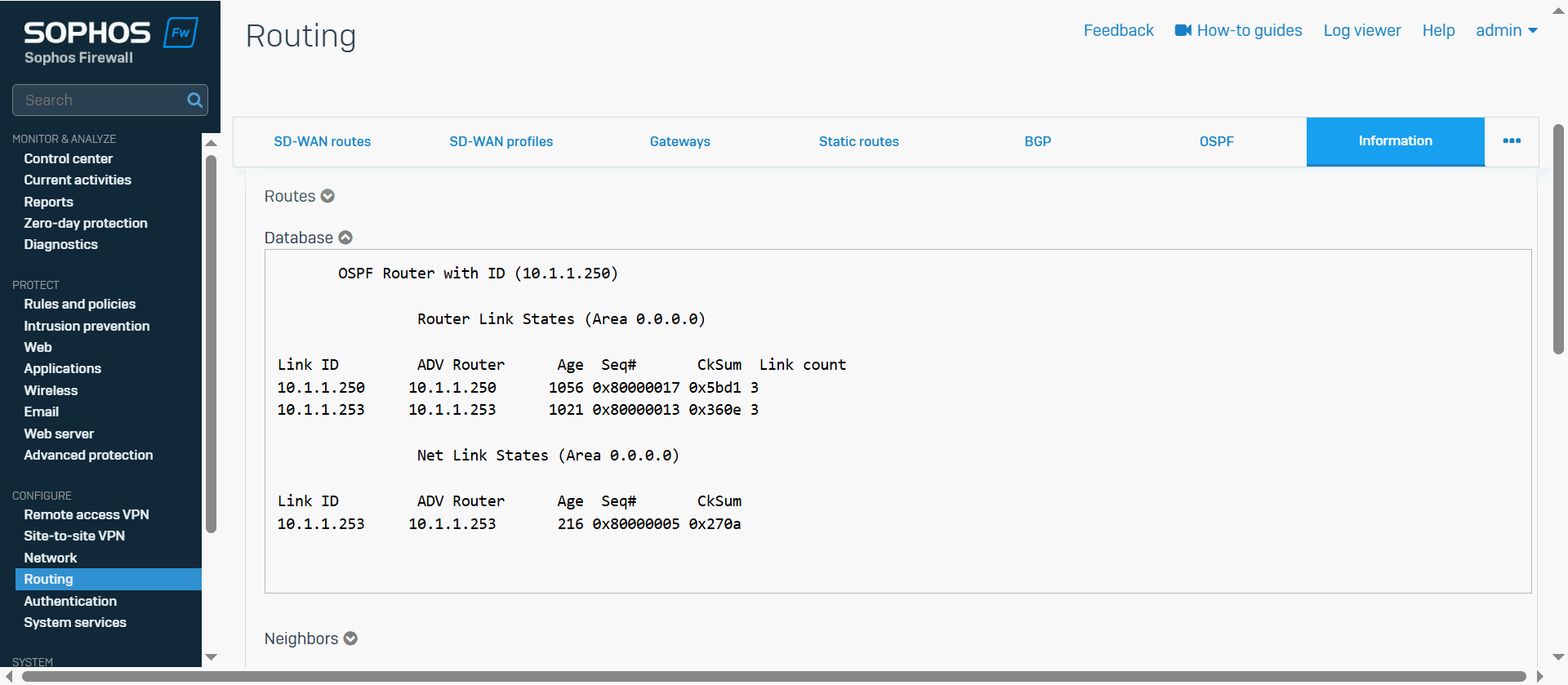

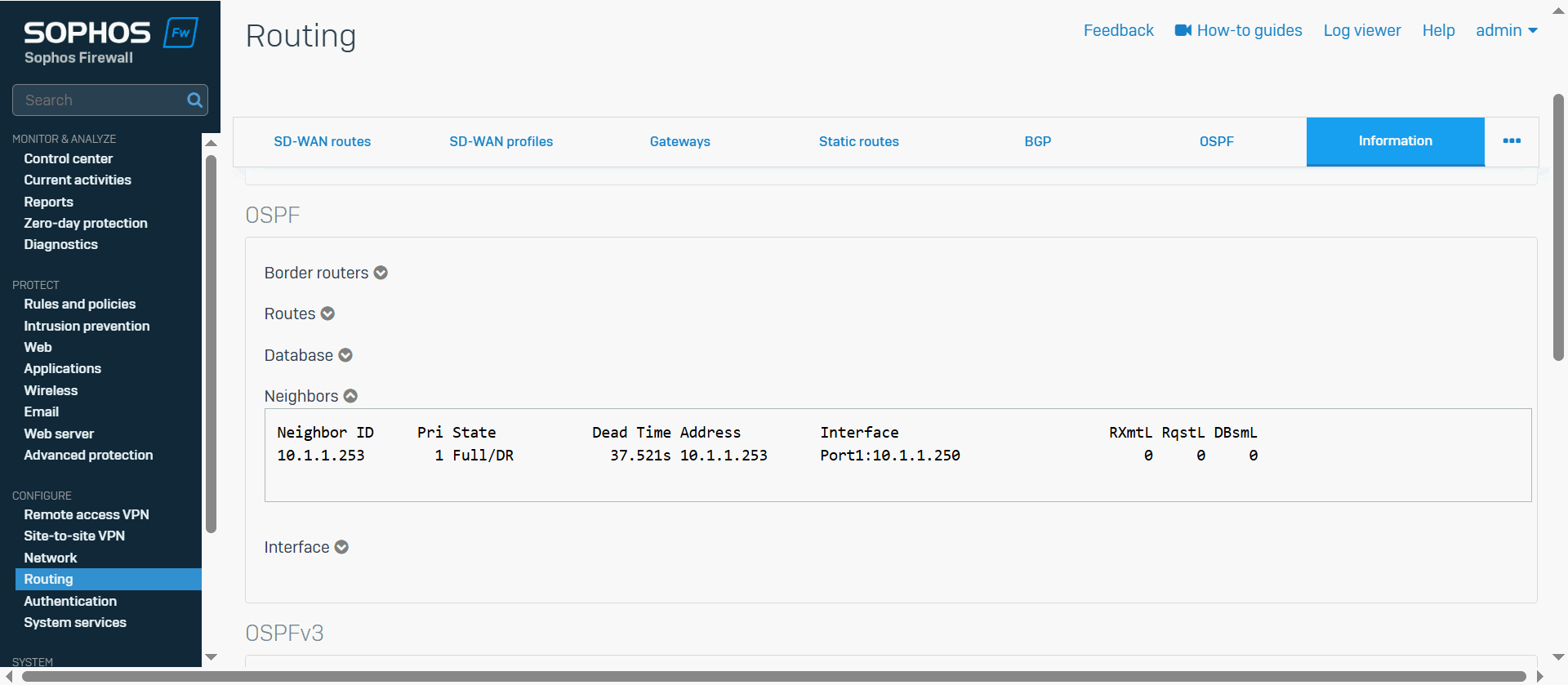

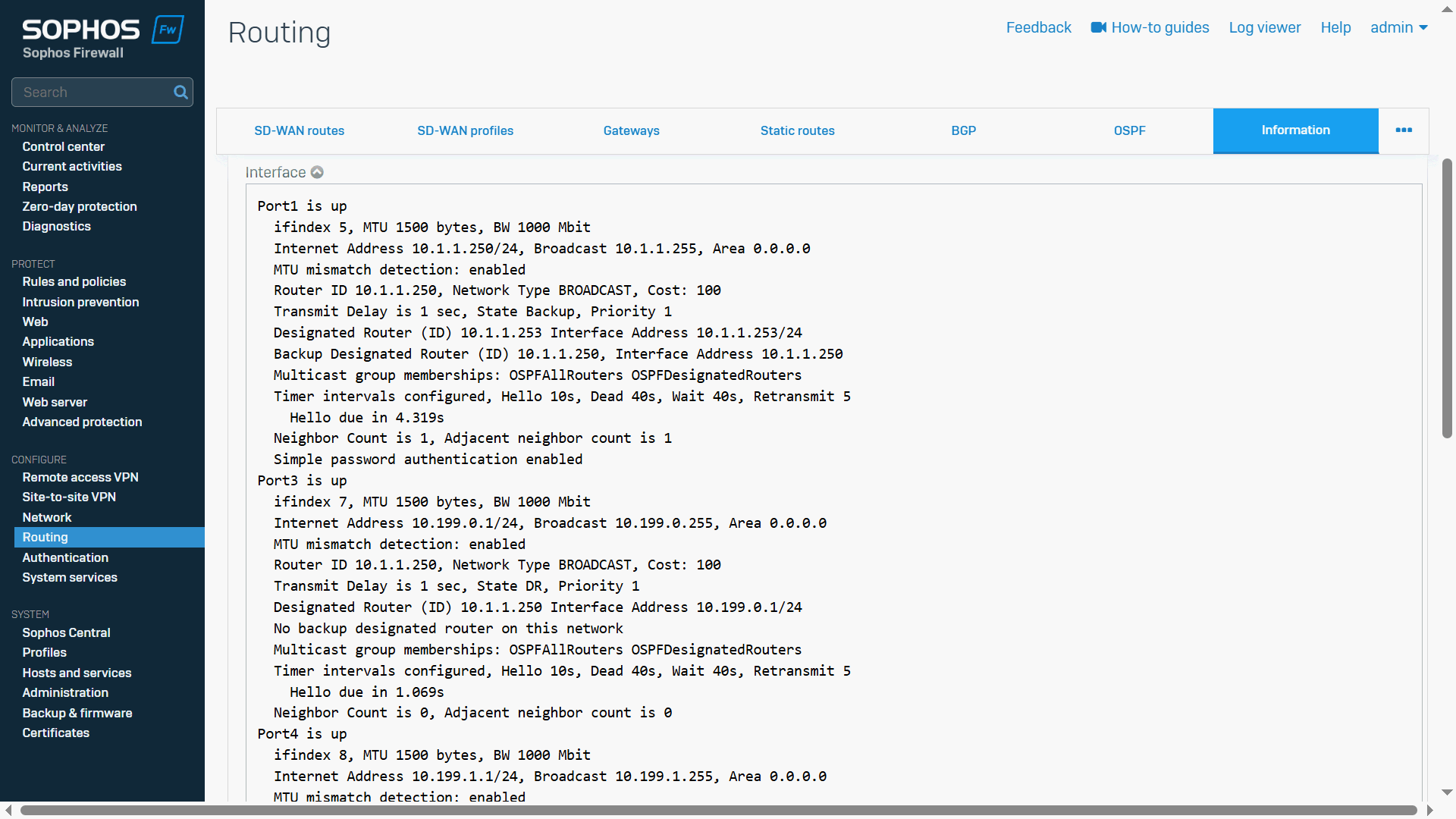

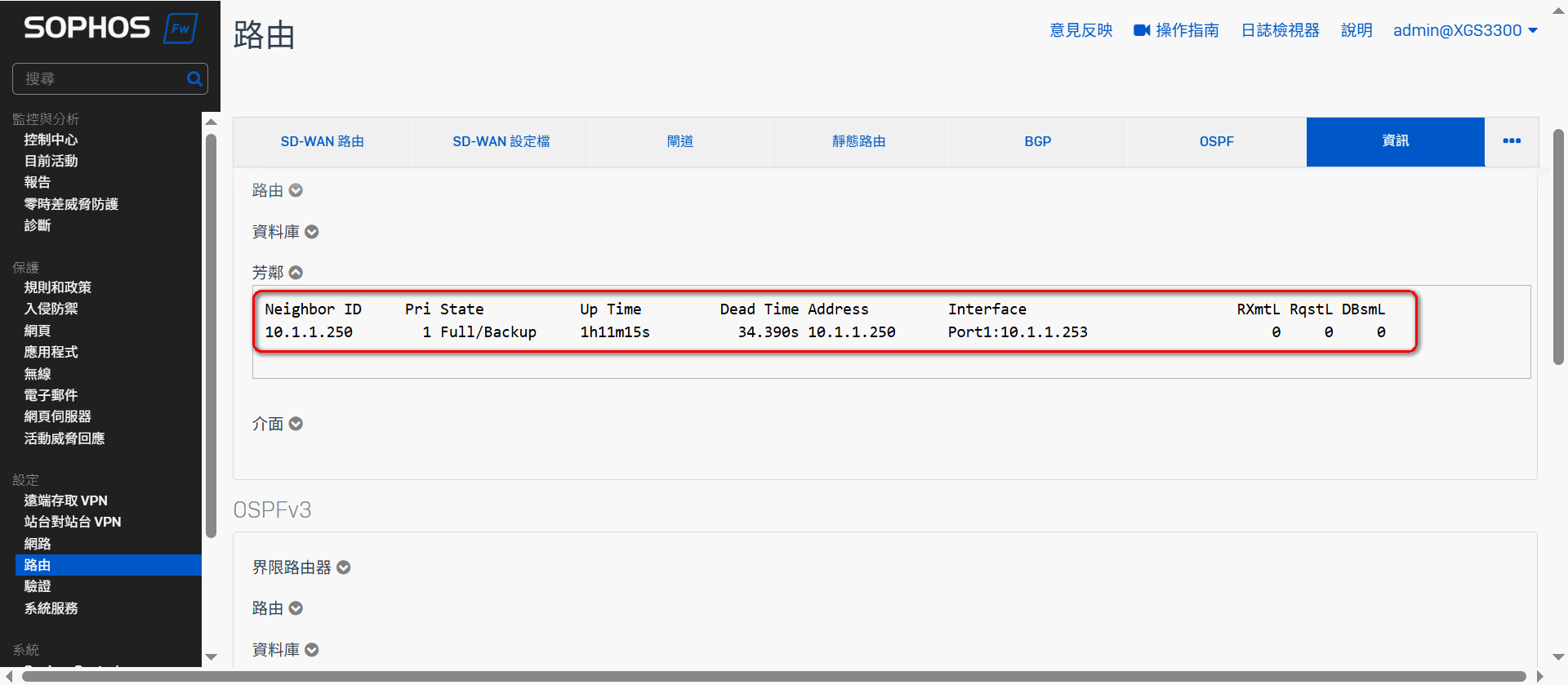

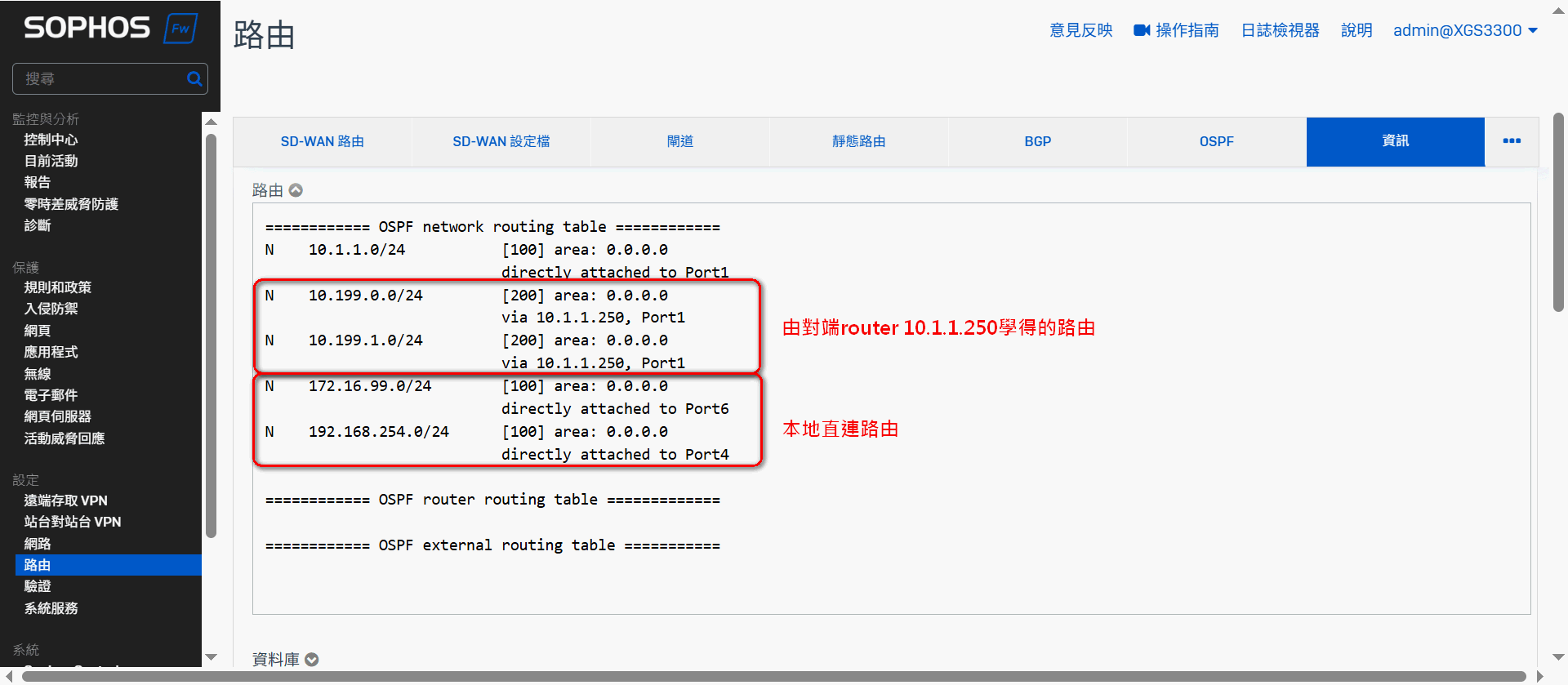

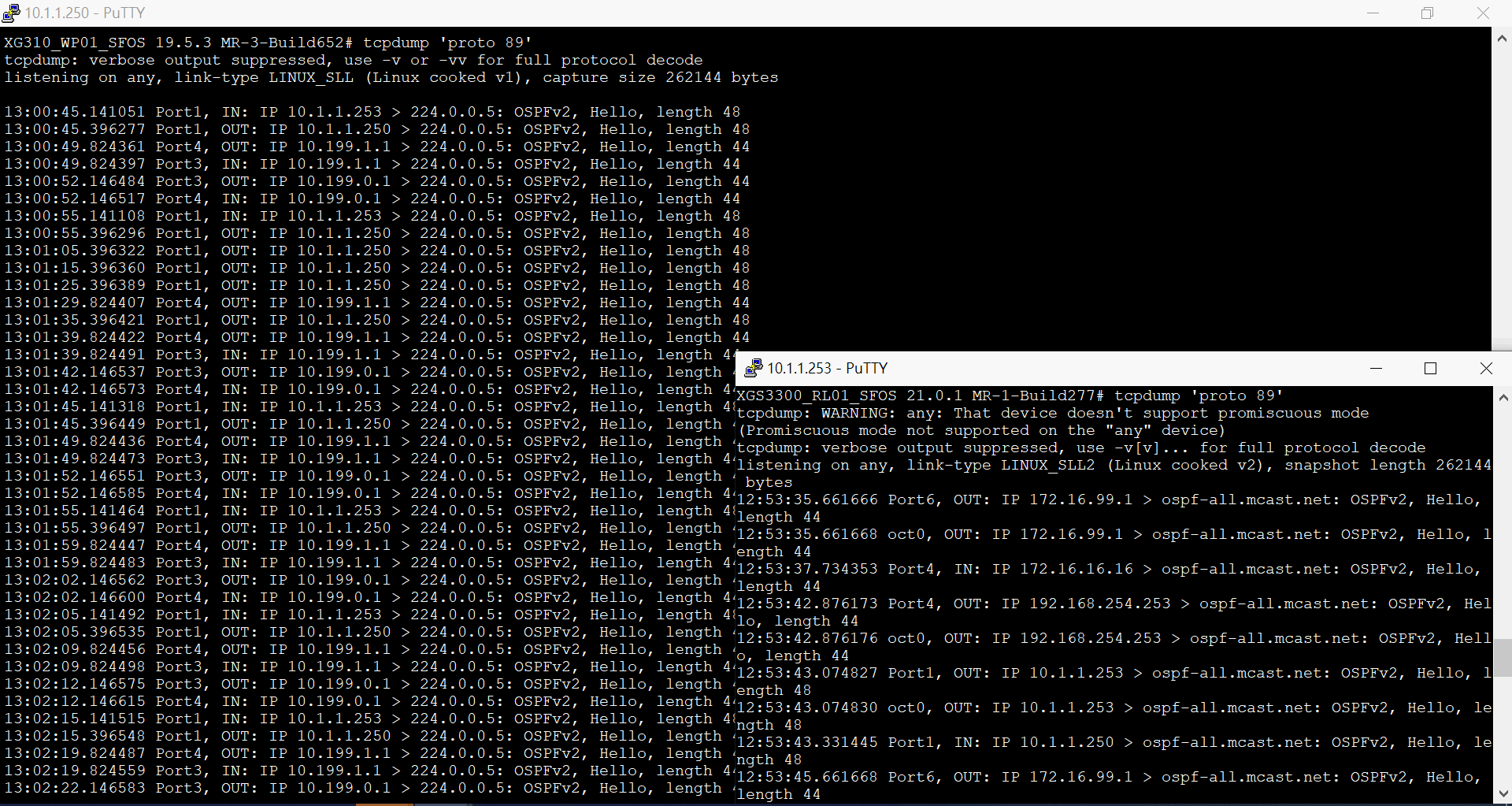

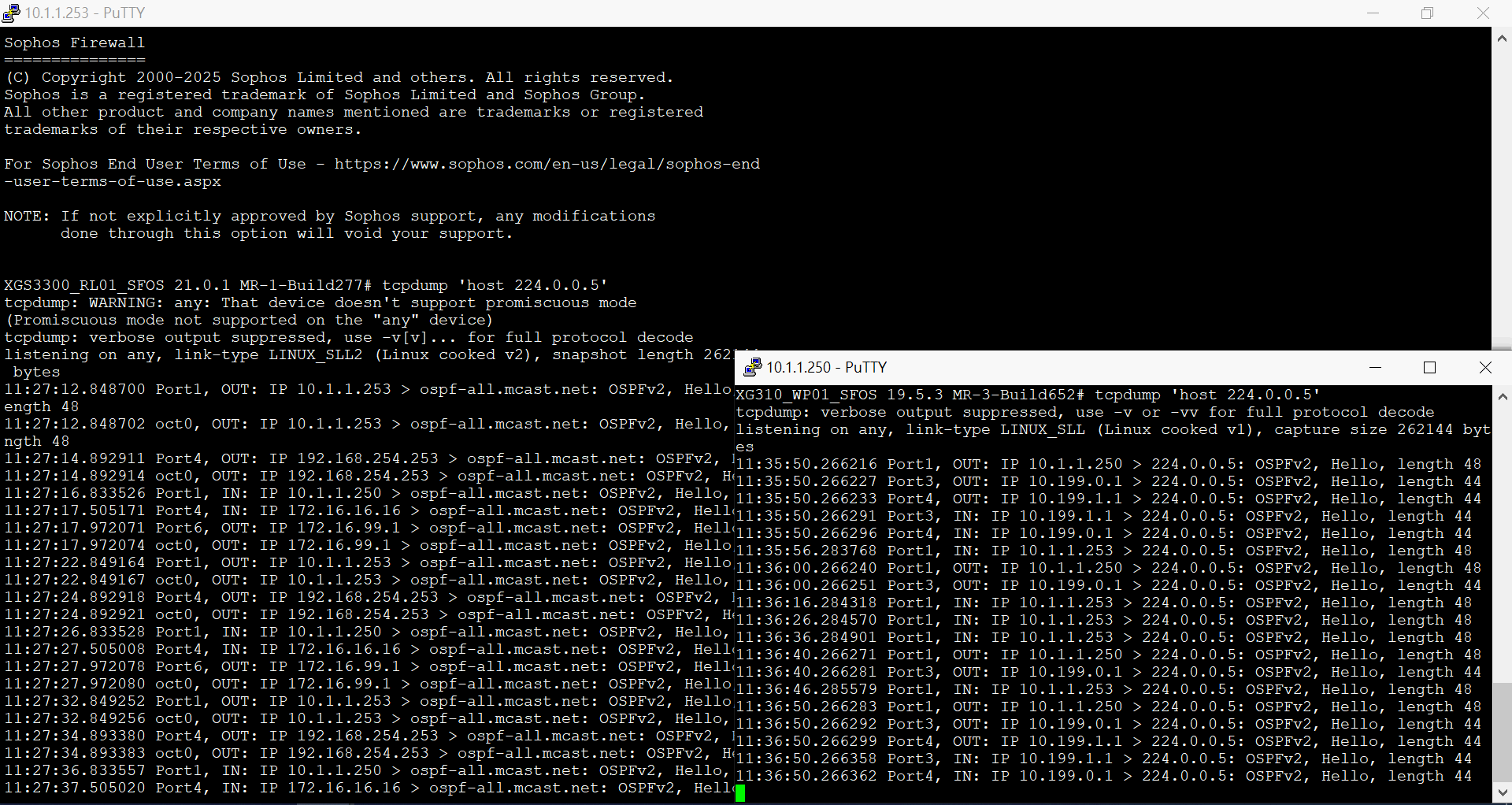

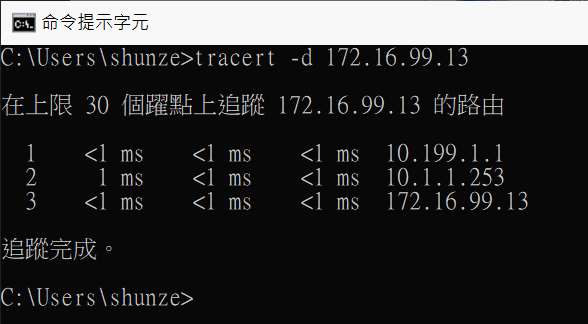

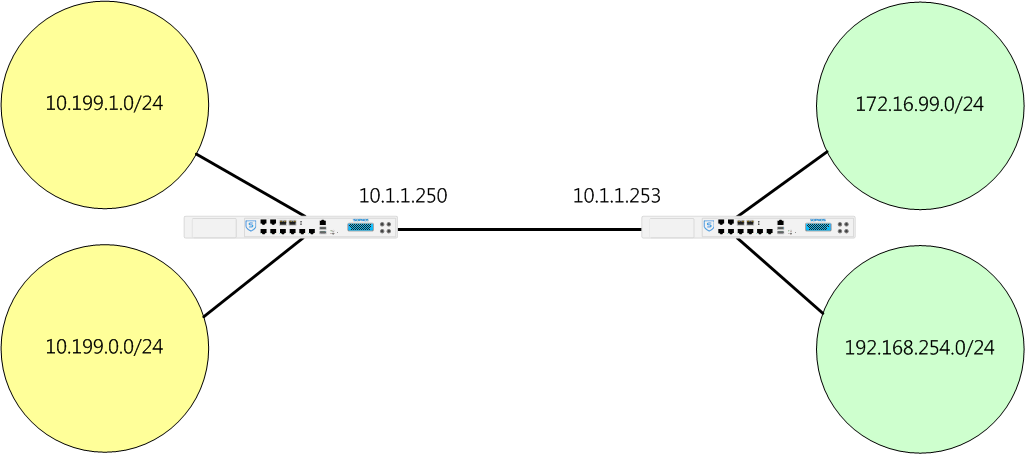

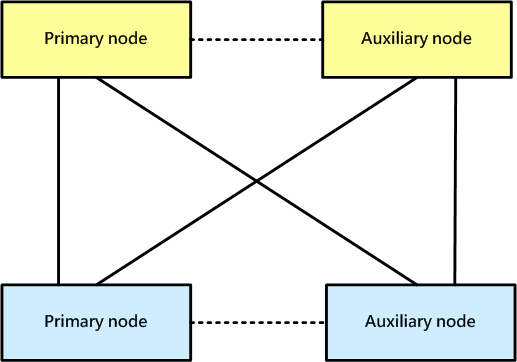

�̪�ȤᦳOSPF�ʺA���Ѫ����һݨD�A�������W�d�쪺��T�u���۷�����...

�a�۳o�������u���bLAB���i��F���աA�߱o�^���p�U�C

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|

|

2025-07-07, 14:45 2025-07-07, 14:45 |

|

|

|

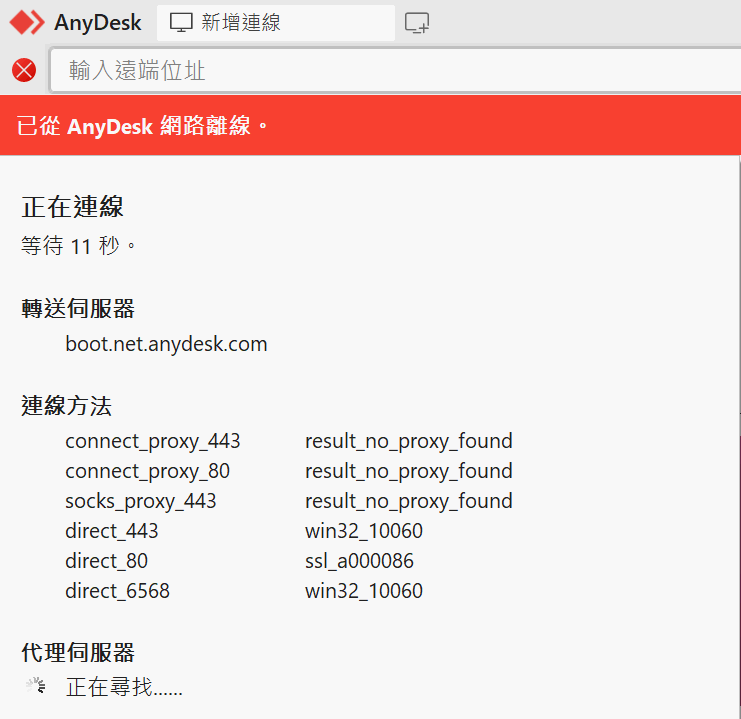

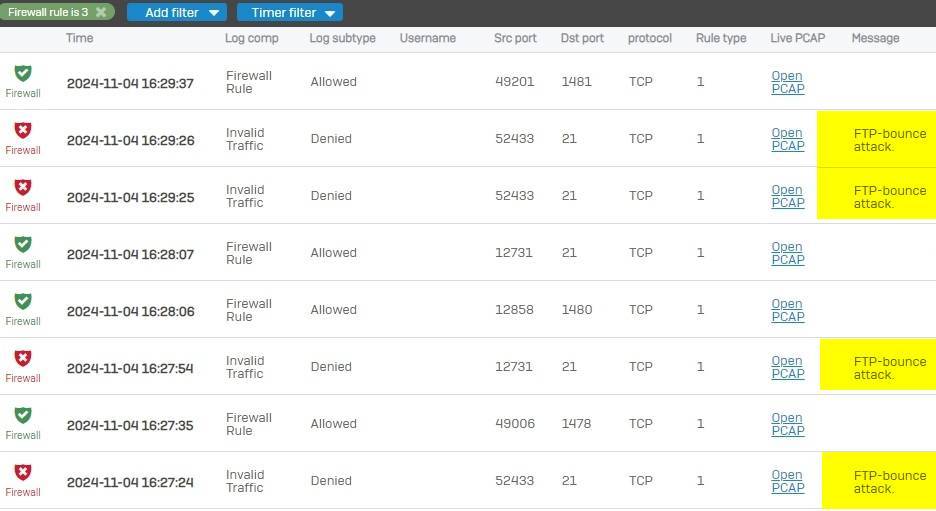

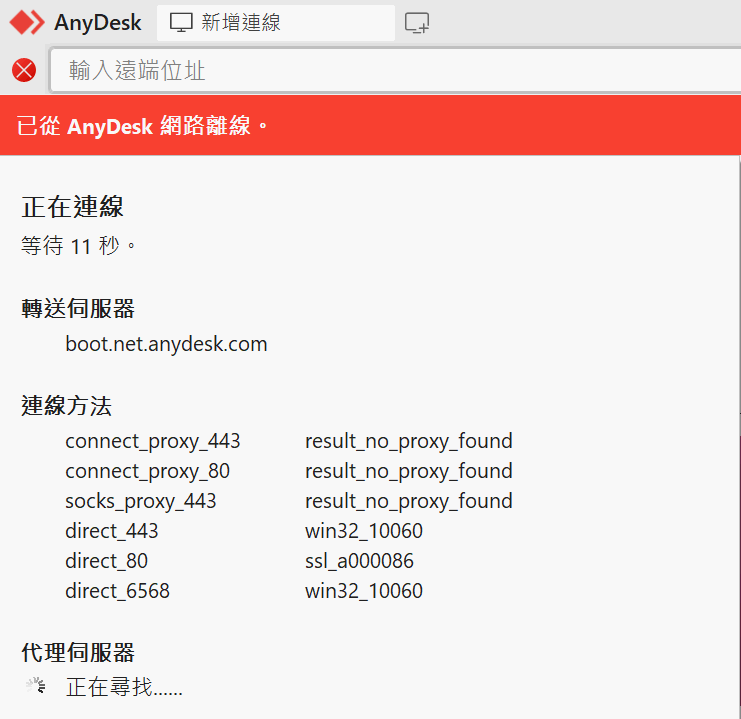

�W�g�b�B�z�Ȥ���D�A�n�z�LAnyDesk�s�u��Ȥ����Ҭd�ݰ��D�ɡA

��M�o�{AnyDesk����s�F�I�H

���H���O�Ȥ�ݪ����D�A�ҥH���F�䥦�s�u�u��B�z���D�A

���G�o�g�t�@�ӫȤᴣ�Ѫ�AnyDesk�]����s�I�I

���s��ӫȤ᳣����s�A����M�O�ڳo�䪺���Ҧ����D�I

��sAnyDesk�{���A�٬O�@�ˤ��|�q�A

���w�i�z�L�s��AnyDesk��UI�A�T�{�O�ڳo����������D�C

������������A���@���AAnyDesk�i�H���`�s�u�A�G�M�O�ڤ��q�����D�C

���·Ъ��O�A�ک����w�g��~���}�A�ħ�����檺�F���A�o�٬O����s�H

���D���O�ڷQ��������²��I

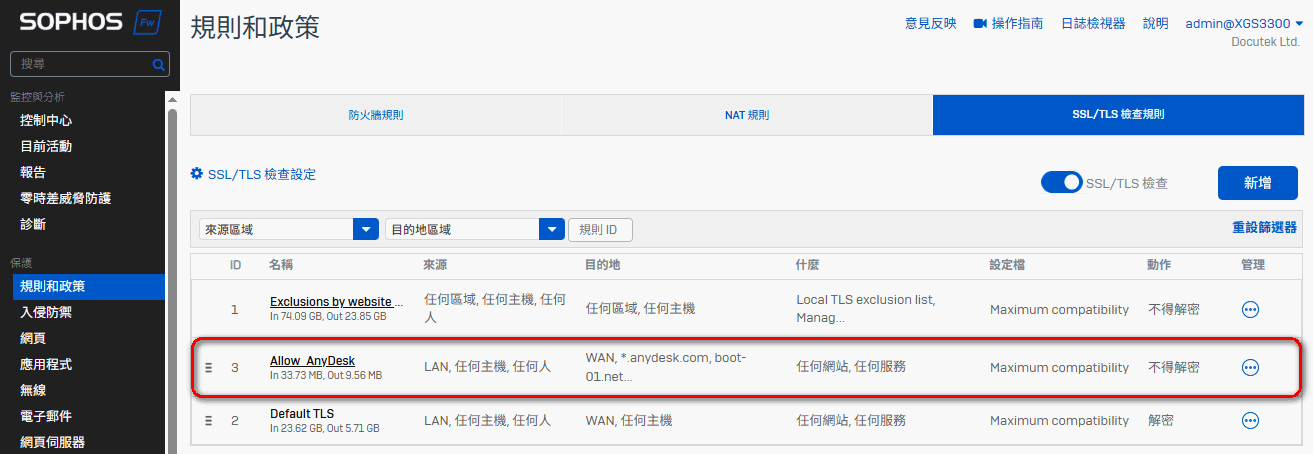

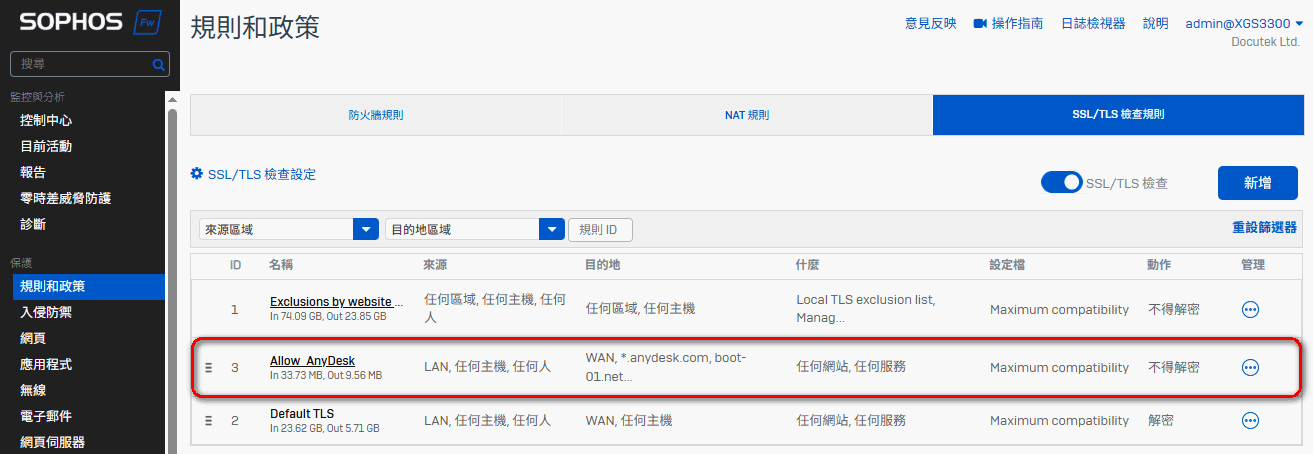

�j�M������A�o�{��ӬO�b�ҥ�HTTPS�ѱK�����ҤU�ASophos�|�h�z�ZAnyDesk���ε{�����s�u�A

�ݦb SSL/TLS inspection rules ���A�w��AnyDesk�ϥΪ�FQDN�]�w���ѱK���ҥ~�W�h�C

*.anydesk.com

boot-01.net.anydesk.com

boot-02.net.anydesk.com

boot.net.anydesk.com

relays.net.anydesk.com

�b�إ�AnyDesk�����ѱK���u�����W�h��AAnyDesk�G�M�N�q�F��

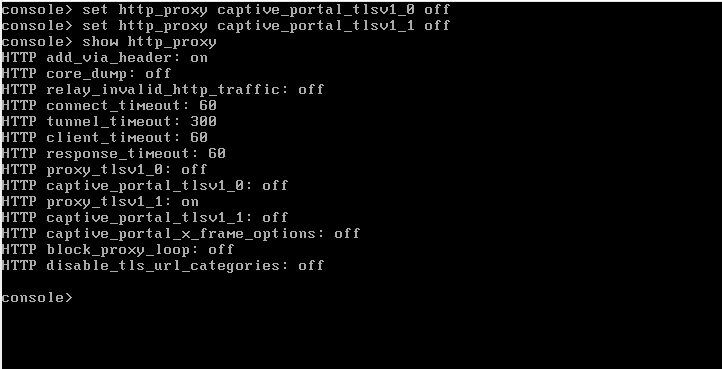

�S�Q��b�ҥ�HTTPS�ѱK�������ءA�Y�K�b�M�Ϊ�������W�h���A

����HTTPS scan�٬O�|�����ε{�����ͤz�Z�A

���ݳ]�w���ѱK�����W�h�~��u����������ε{���C

�o�u�O�ө_�ǤF�I

�����e���i�H���`�ϥΡH

�ӥB�]�S����L�P���ϬM�s�u���D�H

AnyDesk���s�u���D�A�ڨ�{�b�٬O������...

�ѦҸ��

AnyDesk traffic is blocked

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|

|

2025-06-26, 17:49 2025-06-26, 17:49 |

|

|

|

2025-02-06, 09:30 2025-02-06, 09:30 |

|

|

|

2025-01-20, 17:38 2025-01-20, 17:38 |

|

|

|

2025-01-08, 17:29 2025-01-08, 17:29 |

|