| 作者 |

文章 |

|

|

2018-01-09, 11:01 2018-01-09, 11:01 |

|

|

|

2018-01-09, 11:00 2018-01-09, 11:00 |

|

|

|

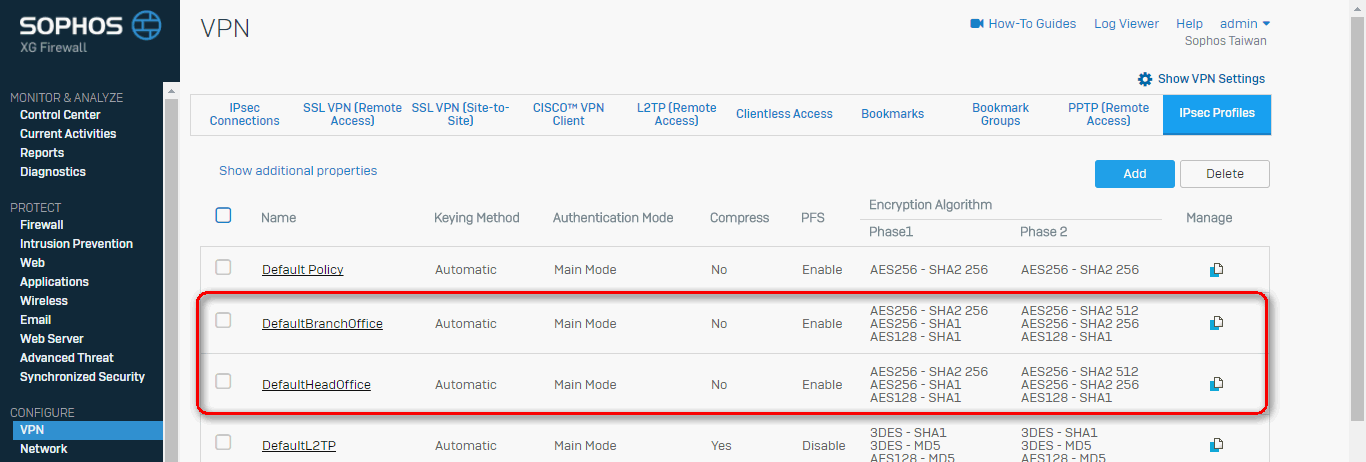

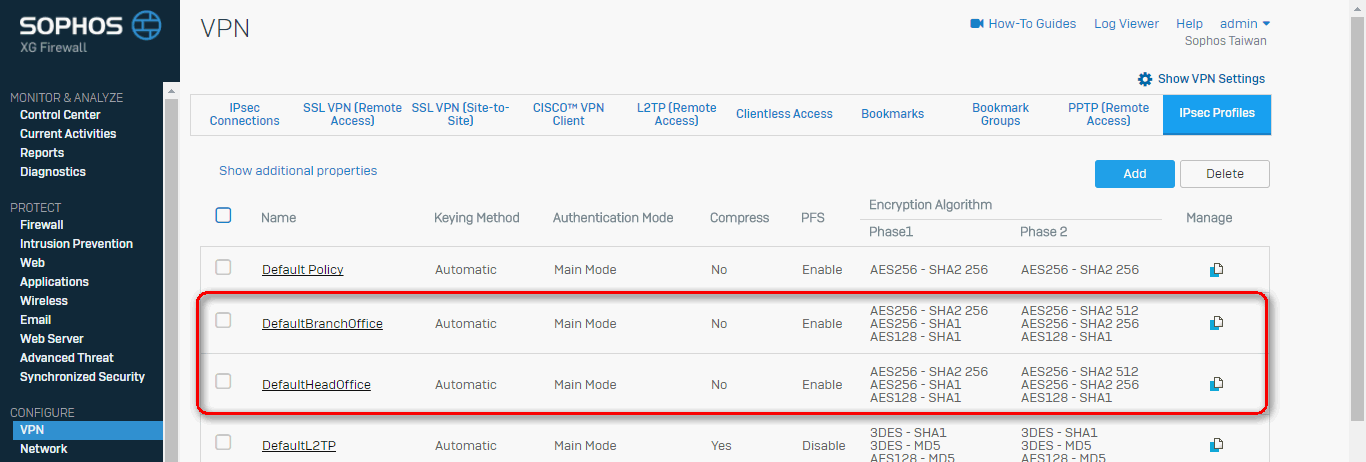

Sophos XG V17已經release MR3了,聽說V17版最多的問題是在IPsec VPN上。

試著升級到MR3來測試IPsec的穩定性,卻發現無法與其它V16版XG或Cyberoam成功串接!?

仔細比對預設的DefaultBranchOffice與DefaultHeadOffice IPsec Policy後,

發現V17版與V16版/Cyberoam有很大的不同,Phase1/2加解密邏輯變了!

難怪會串不起來...

若V17版XG要與V16/Cyberoam串接,請手動建立如下舊版的IPsec Policy。

Key exchange: IKEv1

Authentication Mode: Main Mode

Key Negotiation Tries: BranchOffice 0, HeadOffice 3

Allow Re-keying: Yes

Pass Data in Compressed Format: Yes

SHA2 with 96-bit truncation: No

Phase1

Key Life: 28800

Re-key Margin: 360

Randomize Re-Keying Margin by: 100

DH Group (Key Group): 2(DH1024)

Encryption/Authentication(3組)

AES128/MD5

AES128/SHA1

3DES/MD5

Phase2

PFS Group (DH Group): Same as Phase-1

Key Life: 3600

Encryption/Authentication(3組)

AES128/MD5

AES128/SHA1

3DES/MD5

Dead Peer Detection: Yes

Check Peer After Every: 30

Wait for Response Up to: 120

When Peer Unreachable: BranchOffice Re-initiate, HeadOffice Disconnect

另外,V17版的log記錄檔案也不同了,

由原本的 /log/ipsec.log 變成 /log/strongswan.log。

欲查詢log以進行偵錯時,請記得以新檔案喔∼

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|

|

2018-01-05, 13:55 2018-01-05, 13:55 |

|

|

|

2017-12-20, 23:03 2017-12-20, 23:03 |

|

|

|

2017-12-14, 16:09 2017-12-14, 16:09 |

|

|

|

新北市政府稅捐稽徵處發廣告通知,地價稅申請自用省很大!

一、申請按自用住宅用地稅率課徵地價稅,五項要件缺一不可:

- 地止房屋為土地所有權人或其配偶、直系親屬所有。

- 本人、配偶或直系親屬於該地上房屋設定戶籍。

- 地上房屋無出租、營業。

- 本人、配偶及未年成之受扶養親屬以一處為限。

供已成年之直系親屬設籍居住者,無一處之限制。

- 都市土地面積以300平方公司為限;非都市土地面積以700平方公司為限。

二、自用住宅用地稅率為2%,一般用地之基本稅率為10%。

提醒納稅義務人所有土地如符合自用住宅用地要件者,應於當年(期)地價稅開徵40日(9月22日)前提出申請,

逾期申請者,自申請之次年(期)開始適用;

工業用地等特別稅率用地及減免稅土地之申請程序亦同。

三、辦理直撥轉帳退稅,可直接撥入指定帳戶,免赴銀行兌領支票,省時又方便。

四、更多資訊請詳閱繳款書背面或至本處官網查詢。

另外,關於房屋稅的部分,新北市稅捐稽徵處官網提供以下資訊。

房屋稅條例第5條條文於103年6月4日修正公布,

提高非自住之住家用房屋稅率為1.5%∼3.6%,自住房屋稅率維持為1.2%,並授權財政部訂定自住及公益出租人出租使用房屋之認定標準。

財政部依上開規定於103年6月29日訂定發布「住家用房屋供自住及公益出租人出租使用認定標準」,於同年7月1日生效。

依該認定標準,個人所有之住家用房屋同時符合下列情形者,可按自住使用之房屋稅率(1.2%)課徵房屋稅:

一、房屋無出租使用。

二、供本人、配偶或直系親屬實際居住使用。

三、本人、配偶及未成年子女全國合計3戶以內。

地價稅與房屋稅是分開的,符合自用資格的,記得要去申請喔∼

參考資料

房屋稅自住VS.非自住

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|

|

2017-12-01, 22:00 2017-12-01, 22:00 |

|

|

|

2017-12-01, 18:16 2017-12-01, 18:16 |

|

|

|

2017-11-30, 13:10 2017-11-30, 13:10 |

|

|

|

2017-11-30, 11:21 2017-11-30, 11:21 |

|

|

|

2017-11-29, 11:56 2017-11-29, 11:56 |

|