�m���ɡn�p��SSL VPN�i�s�u��Client��IP �m���ɡn�p��SSL VPN�i�s�u��Client��IP |       |

�����ͦb�ݡA�p��SSL VPN�i�s�u��Client��IP�H

�ѩ�SSL VPN�O�����s��XG�����A�]�N�OXG�W�ҿ�LOCAL�o�ӯS���ϰ�A

�ä��OLAN�άOWAN�o�ǥi�H�z�LFirewall Rule�i�汱�ު��ϰ�A

�]���S����k�z�LFirewall Rule�i�歭��C

�n����i�H�ϥ�SSL VPN���e�ݨϥΪ�IP�A���N�� ����XG���z�s�u �@�ˡA

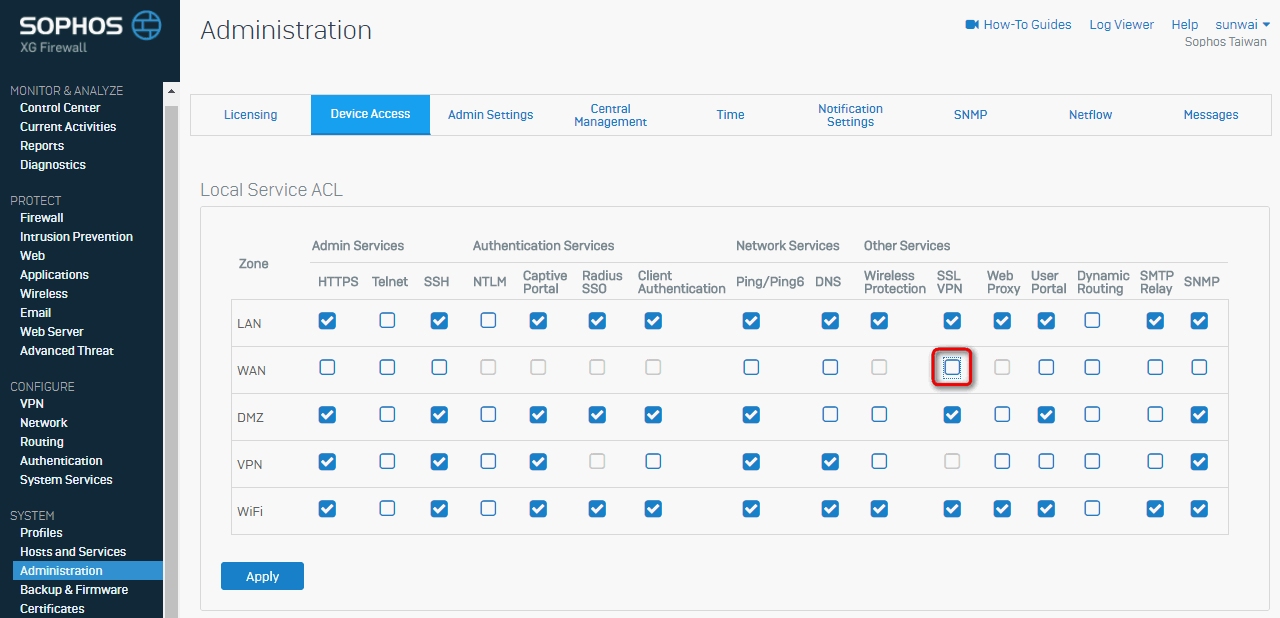

���ݦbDevice Access���Ӷi��C

�����ڭ̥��bDevice Access���A����WAN��SSL VPN�s���C

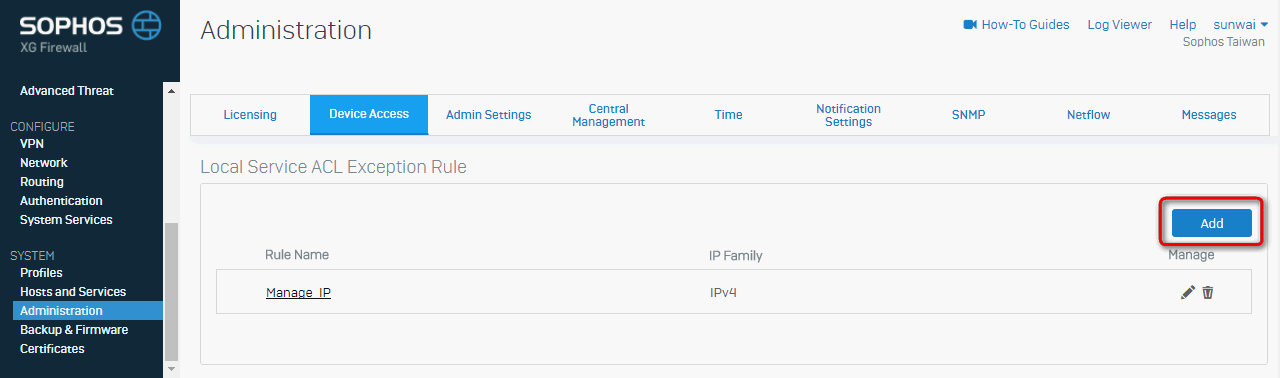

�M��bLocal Service ACL Exception Rule���A�A�[�J�����\�s�u���ϥΪ�IP�ҥ~���W�h�C

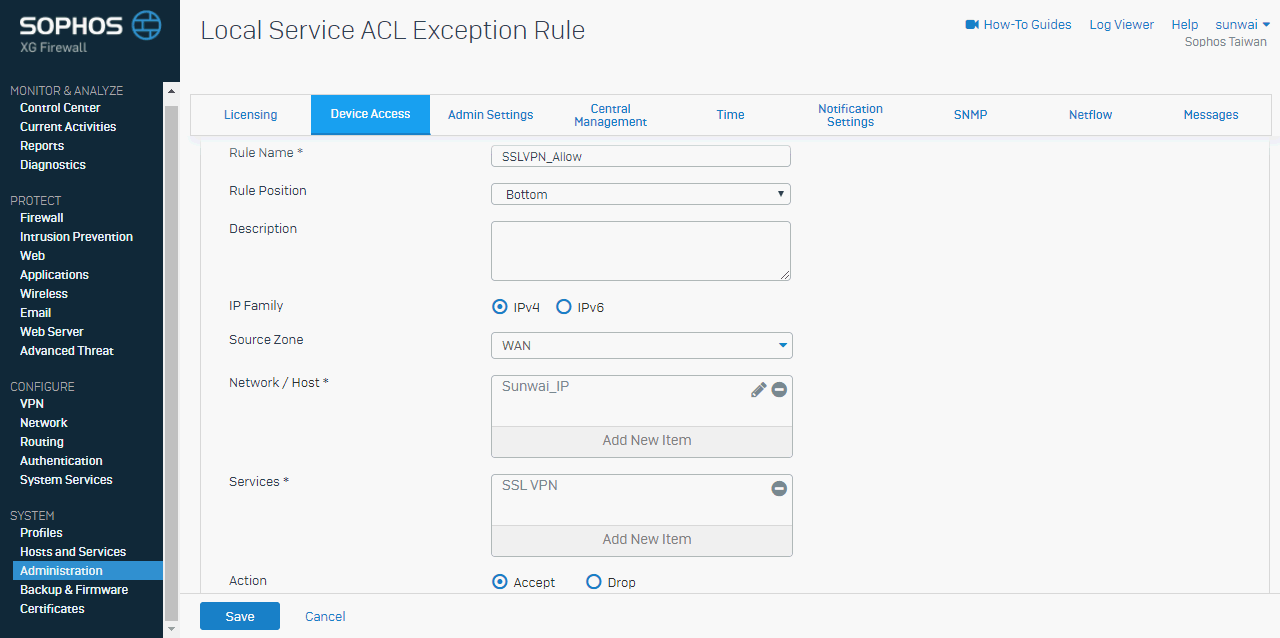

�b�ҥ~���W�h���A���wSource Zone��WAN�AService��SSL VPN�A

�æbNetwork/Host���A�N����檺IP�[�J���M�椧���F

�̫�A���\���ҥ~�W�h�C

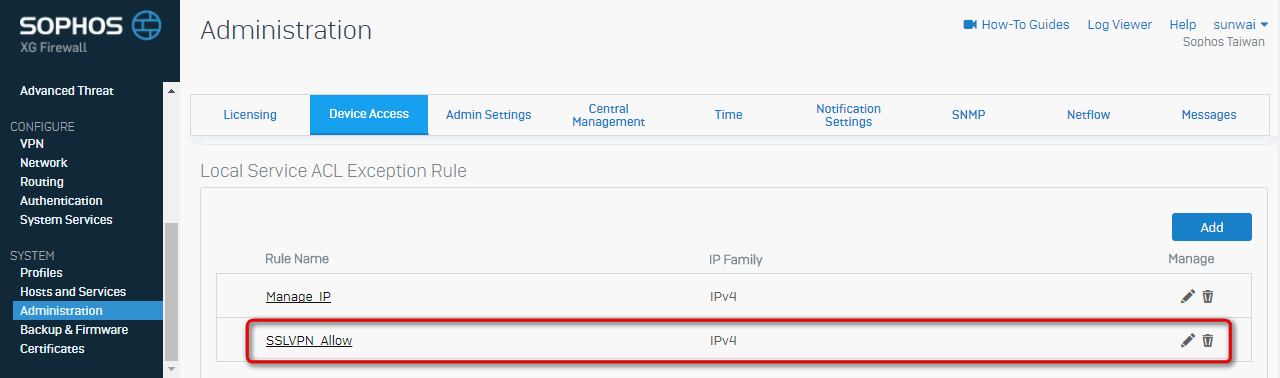

������A���M�ڭ̤w�g����WAN��SSL VPN�ϥ��v���A

���W�z���ҥ~���W�h�ˬO���\�F�ڭ̩ҳ]�w���p�d��~��IP�ϥ��v���A

�z�פW�O�F���F�o�ӻݨD��

���u���O�o�˶ܡH

��ڦb�i��SSL VPN�������ɡA�|�o�{Client��user�û����L�k���\���J�I�H

�o�O�]��SSL VPN���]�w�ɦb�s�@�ɡA�|�Ѧ�XG�WDevice Access��SSL VPN���\��Zone�ϰ�]�w�A

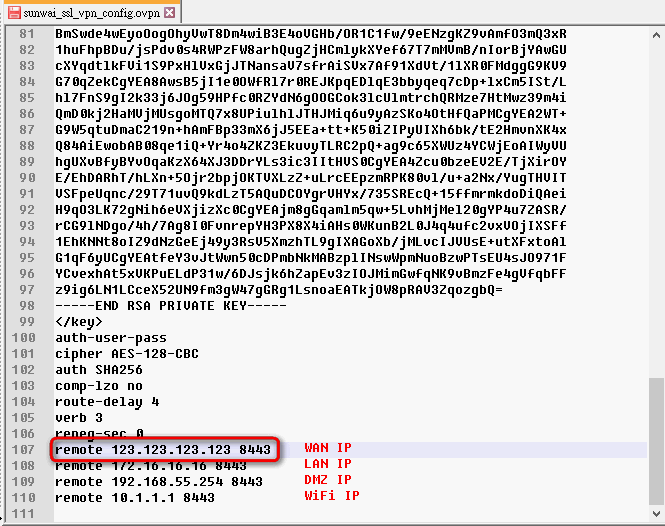

�M��H�p�U��remote�ѼƧ⥦�g�b�]�w�� XXX_ssl_vpn_config.ovpn �����̫�X��C

remote <����IP> 8443

�b�ڭ̧�WAN��SSL VPN�Ҥ��\���ϰ������A�]�w�ɤ���remote IP�ѼƴN�֤FWAN������IP�A

�y���FSSL VPN�b�s�u�����ɡA�䤣��XG��WAN IP�Ӷi��s�u�A

SSL VPN���M�L�k���\���q...

�ѨM�覡�O��ʭק惡SSL VPN�]�w�� XXX_ssl_vpn_config.ovpn�A���|�p�U�C

C:\Program Files (x86)\Sophos\Sophos SSL VPN Client\config

�b�ɦ^�o��WAN��remote IP�Ѽƫ�A���D�`��O�ѨM�F��

♥���l�ѱC������A�Цh���ӡ�

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|