|

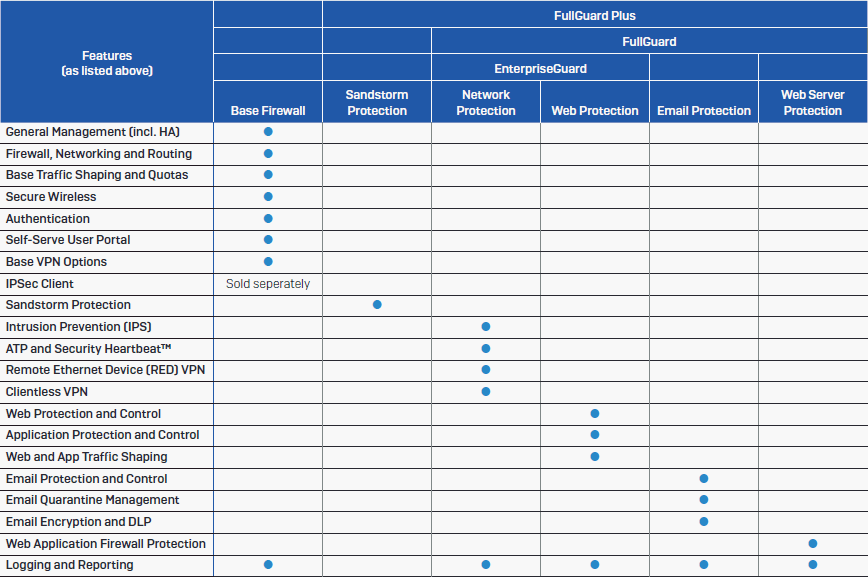

在Sophos XG的PoC上,常聽到客戶說要全功能或Enterprise Guard測試,

事實上不論全功能或Enterprise Guard,兩者包含的功能都相當多,

若真要逐一進行測試,我想我們測試人員留在客戶那一週都不見得夠用,

因此如何適切的定義出客戶真正的需求,顯得相當重要。

一來可以直接命中客戶需求,二來可以縮短PoC時間,

對客戶在Sophos XG的測試上,也能獲得較好的印象。

Sophos XG是New Generation(新世代)的防火牆,

除了基本的內外進出管制外,跟上一個世代的防火牆比較下來,有哪些重點是值得客戶去測試的?

順子個人認為有以下幾點。

- 身份驗證(不用額外授權費用)

而且可以與AD整合,進行SSO單一驗證,或透過網頁驗證,

驗證後的user/group可套用個別的web/application filter與QoS,

在設定上相當靈活。

- 防毒(需Web Protection或Email Protection授權)

搭配Web Protection授權,可在HTTP/HTTPS/FTP協定中進行特徵碼比對的掃毒;

搭配Email Protection授權,則可在email的傳遞過程中進行郵件掃毒。

- Web/Application Filter(需Web Protection授權)

若客戶需要針對host/user/group進行個別的網頁類別及應用程式過濾,

那就需要此模組。

- 入侵偵測防護(需Network Protection授權)

若客戶有主機架在內部(例如DNS,Web Server),那可透過相關IPS模組的過濾來達到部分保護效果。

當然也可以套用在內對外的全面防護上,

但套用的IPS模組愈外,耗能也愈大,嚴重的話會造成防火牆效能低落,

設定上務必小心。

- 郵件防護(需Email Protection授權)

透過email protection可以做病毒與垃圾郵件的防護,

也可以透過隔離郵件與摘要機制讓user決定哪些郵件要重新釋放。

對內部有email server的環境適用;

相對的,若使用Gmail,Office 365等外部信箱的環境則不適合。

- Wireless整合(不用額外授權費用)

與無線整合是Sophos XG的附加功能,

之所以說是附加功能,那是因為它不見得能與大型、專業的無線solution相提並論。

但在客戶已使用Sophos XG防火牆的前提下,不失為一個好的附加功能供客戶選用。

- Web Application Firewall(需Webserver Protection授權)

若內部有網頁主機提供對外服務,希望在外對內的網頁存取上多加一層防護,

避免如SQL injection、XSS、Generic Attacks等,

那可以透過WAF的防謢功能來進行保護。

- 沙箱(需Sandstorm授權)

Sophos XG的沙箱是基於HTTP/HTTPS防毒掃描與郵件防護(MTA mode)上的再一層保護,

透過Sophos LAB的沙箱機制來分析未能識別的檔案.

若環境中沒有使用HTTP/HTTPS防毒掃描,也沒有使用MTA mode的郵件防護,

那沒必要購買沙箱授權。

- VPN(不用額外授權費用)

在Sophos XG上,不論是站台對站台,或是提供遠端user連回公司的remote VPN均不需額外授權。

在站台對站台的VPN上,Sophos XG提供了IPsec VPN與新的Client/Server架構的SSL VPN,

其中IPsec VPN的異質平台介接,我們有相當多成功經驗,包含Forti,SonicWall,新軟,甚至是中華電信HiCloud我們都有客戶在使用。

在remote VPN上,XG提供了SSL VPN, L2TP, PPTP等多種VPN供使用者選擇,

在Windows/MAC/行動裝置上都可使用,且這些VPN都不用額外授權。

- RED(需Network Protection授權)

RED是唯一一個需要授權的VPN類型.

透過簡單的設定,將設定檔透過Sophos的Provision server進行派送。

只要RED能夠上網,就可成功連線回XG,是個相當方便、簡單又好用的硬體VPN裝置。

- ATP(需Network Protection授權)

ATP近來是個熱門的話題,在XG上透過IPS、AV、Web Filtering、Spam、WAF等各種類型的安全模組,來防護C&C連線的威脅。

只要在安全模組中偵測到這類型的活動,

該封包就會被記錄或阻擋,以防止惡意程式於背景作業中的連線。

- Security Heartbeat(與Sophos EndPoint聯防,需Network Protection授權)

若user環境中已使用Sophos EndPoint,那麼透過Security Heartbeat來進行聯合防禦是個棒的構想。

管理者可以設定使用者的電腦需達一定等級才可以對內或對外連結,

對於使用者層級的安全級可做一定範圍的提升!

以上提了順子認為值得使用者PoC的重點,

那麼有哪些環境不適合Sophos進行部署呢?

- 在實測中我們發現,強制user掛proxy的環境是不適合XG的?

因為XG目前還沒有能解析Proxy中X-Forwarded-For參數的功能,無法解析內部user真正的IP,

因此在Proxy環境中,我們較其它競爭對手(PA,CheckPoint)相對弱勢,Forti則與我們相同無法解析...

但若能說服使用者廢掉Proxy,上網過濾改由我們XG來執行,

不僅可以簡化環境配置,又可幫使用者節省Proxy的建置/維護費用,

不論對我們或是對客戶都是有助益的,可謂一舉兩得。

- 另外在Wireless的部分,我們Sophos XG的無線架構是可以減少維護人力,單一部署的Thin AP架構。

若客戶環境中只有一兩個無線AP的需求,改用Thin AP是不實際的...

主因是Thin AP單價高,且在數量少的情況下,user透過單一部署與個別部署的成本差不多,

在這種條件下,推Thin AP架構有其難度!

在談過了測試重點與不適合環境後,真正PoC時,我們有哪些模式可供客戶選擇呢?

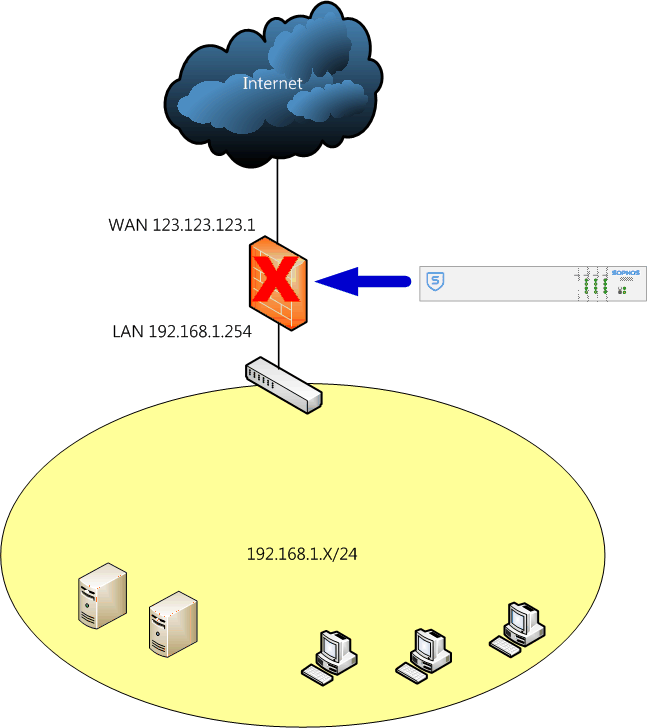

- 首先是直接取代客戶既有的防火牆這種方式。

不過這種方式需逐一抄寫原防火牆中的規則,耗費時間最多!

但建置後若沒問題,日後買正式機時,可直接匯入設定檔進行取代,

相對少了重新建置的時間。

在這種模式下,任何功能都可以進行測試。

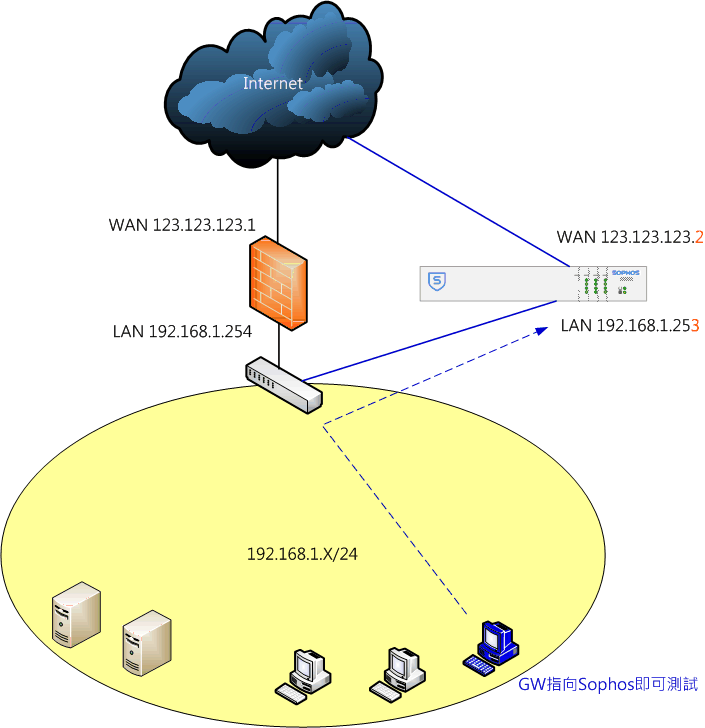

- 再來是小範圍的測試

客戶環境中若有多餘的外部IP,則可進行小範圍的測試。

測試時內部user的default gateway只要指向我們XG即可進行各種測試。

唯獨email server有IP識別的問題,任意重新指派email server的IP有可能被外部郵件伺服器識為假冒主機。

不建議郵件防護在此類型中進行測試。

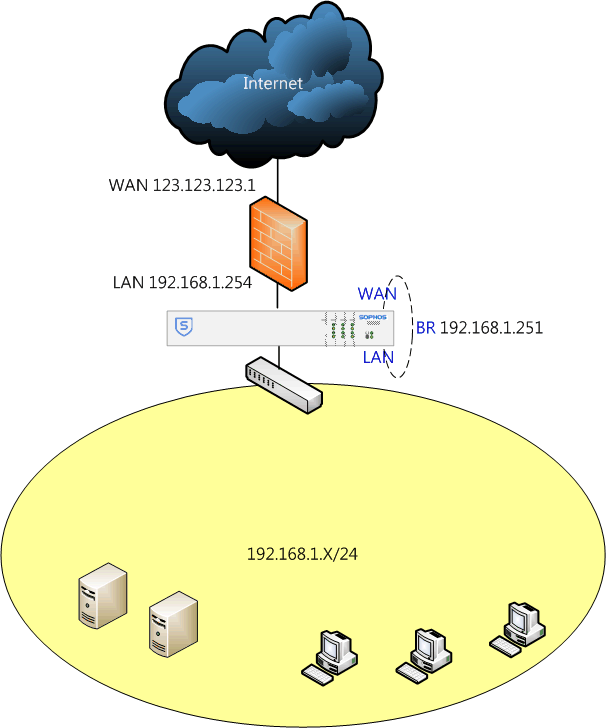

- 橋接模式

Sophos XG居中過濾防火牆到交換器間的封包。

在這種模式下,不影響使用者既有的網路環境,是最普遍的測試方式。

但在這種模式下,郵件防護只能用Legacy Mode,且不支援Site to Site/Remote Access VPN與WAF的測試。

測試前請溝通清楚。

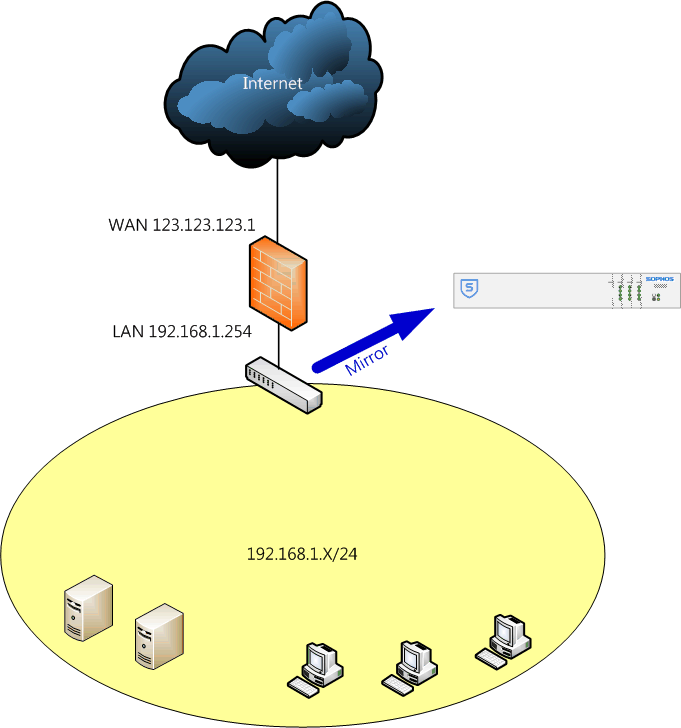

- Sniffer模式

Sniffer Mode在測試時,需請user在交換器上產生一份副本(Mirror),然後餵給Sophos XG進行分析。

在這種模式下,什麼功能都無法使用,只能分析交換器餵過來的封包,

然後透過報表功能來查看我們XG能解析到哪些網頁或應用軟體的類別,

無法做重點功能的試用測試!

順子認為,在明白客戶的需求,PoC測試也都成功後,

這時再來談哪種授權組合包比較適合客戶也不遲∼

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|