|

Site to Site SSL VPN是Cyberoam上沒有,XG上新增的一個功能。

上課時,看老師設定很簡單,既然手頭上剛好有兩台XG(一台V15,一台V16),

那麼也讓順子來測測看Site to Site SSL VPN吧∼

在測Site to Site SSL VPN前,有一個概念必需先知道,

Site to Site SSL VPN不同於IPSec VPN,採用Client-Server架構。

所以兩端在串接時,一端需定義為Server端,另一端則為Client端。

以下為順子的測試環境配置。

Server端 (版本V15)

LAN 192.168.1.1/24

WAN 192.168.30.146

Client端 (版本V16)

LAN 172.16.16.16/24

WAN 192.168.30.197

- Server端建置

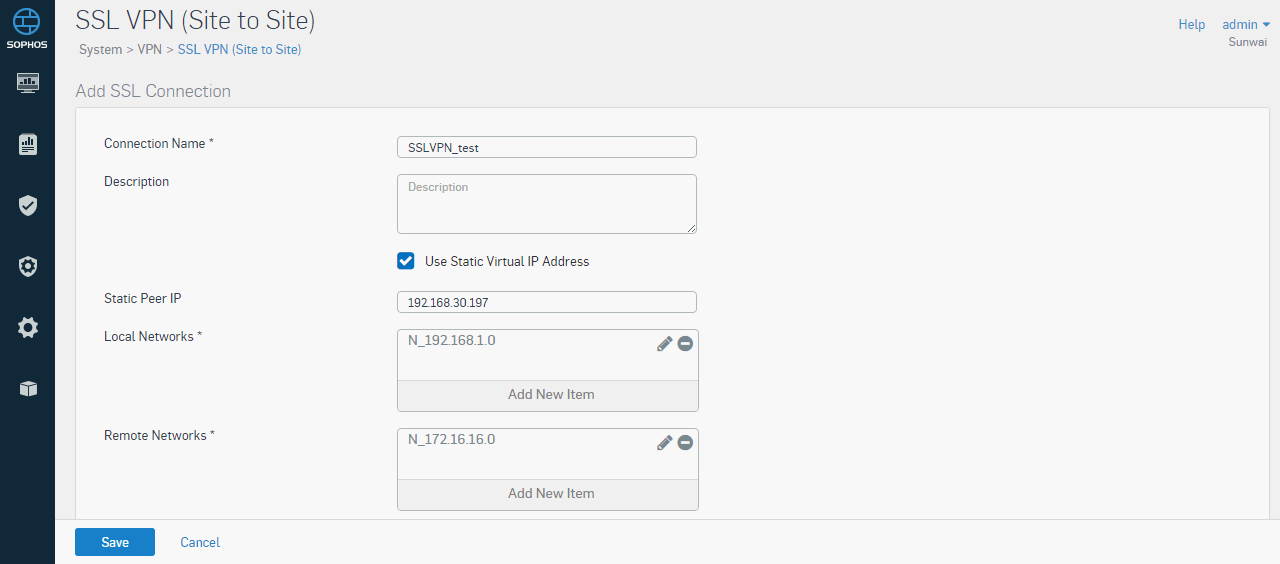

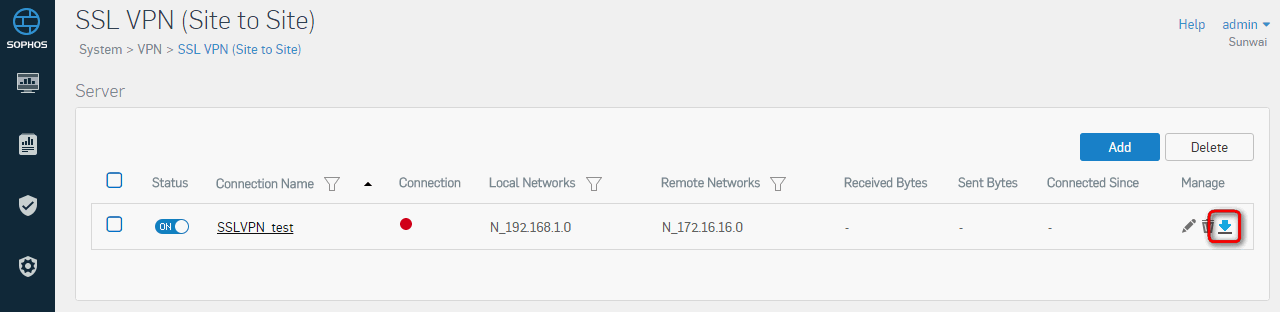

請在 System > VPN > SSL VPN (Site to Site) 中的Server端新增一個組態。

分別輸入本地與遠端的網段,完成後,請下載組態檔備用。

Use Static Virtul IP Address這個預設不用勾選,也不用設定Static Peer IP,

只有當client撥接上,Server端IP位址池與用戶端的網路環境不相容時才選擇此選項,

預設情況下,用戶端會從虛擬IP池指派IP位址。

在極少數情況下,這樣的 IP 位址可能已在客戶端主機上使用。

在這種情況下,才需要在Static Peer IP 欄位中輸入適當的 IP 位址,該位址隨後將在隧道設定期間指派給用戶端。

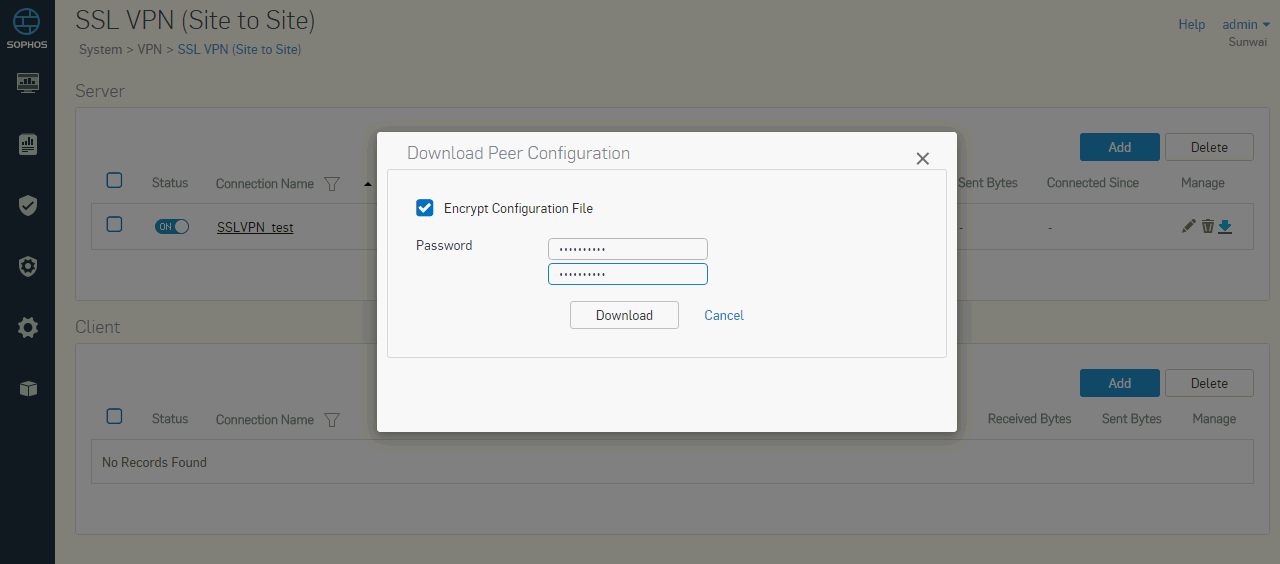

在產生組態檔時,有加密與不加密兩種選擇。

加密檔副檔名為epc,需搭配建立時的密碼來使用;

不加密的副檔名為apc,不需搭配密碼。

Server端這樣就建立完成了∼

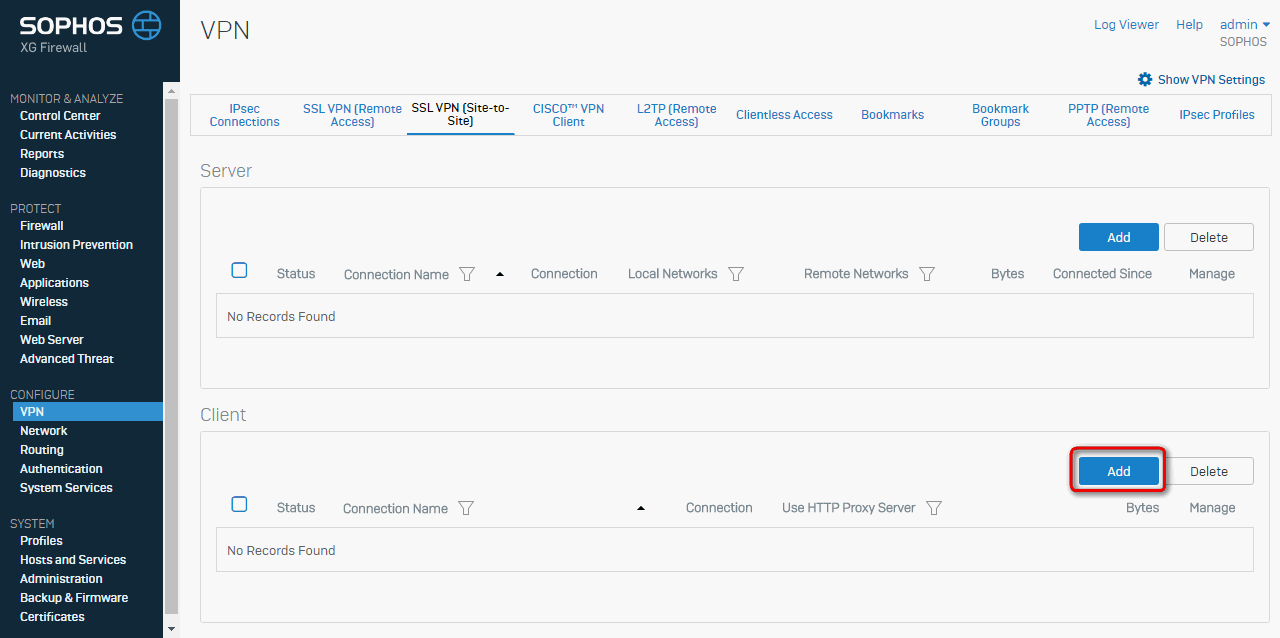

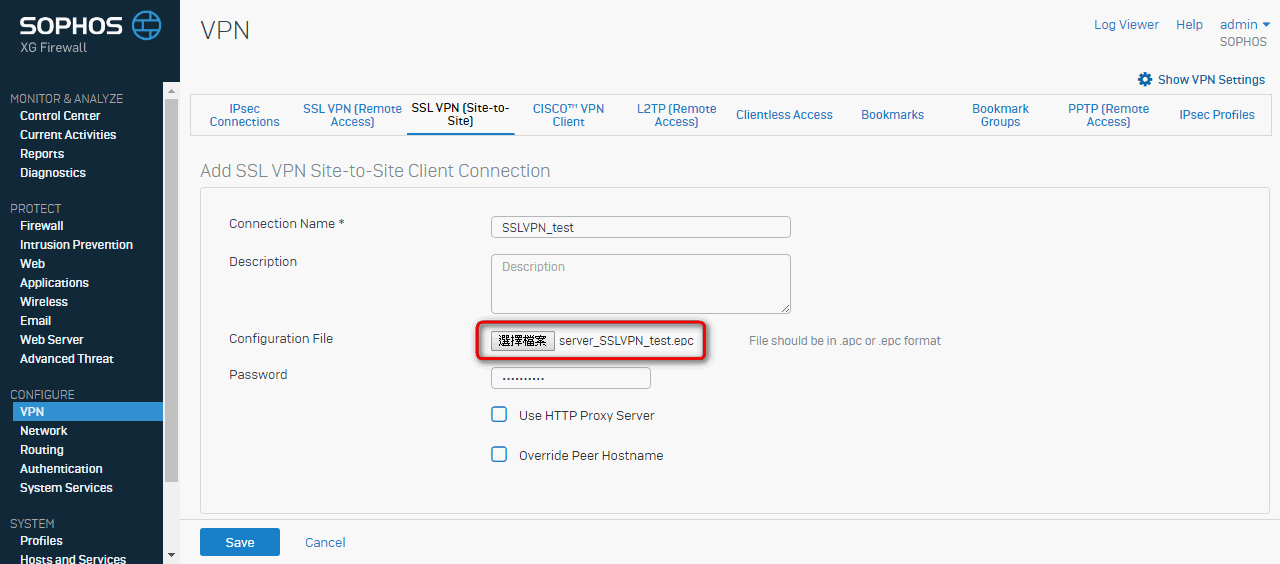

- Client端建置

同樣的在SSL VPN (Site to Site)建立一個Client端組態。

組態檔請選擇剛才於Server端所下載的檔案,

若是加密的epc檔,請輸入加密時所用的密碼;

若為未君密的的apc檔,則不用輸入密碼。

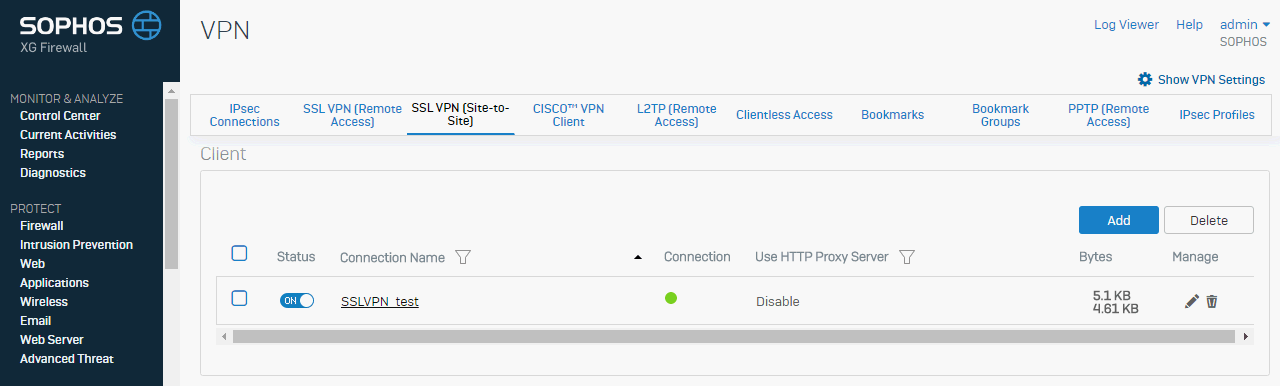

完成後,由於Server端已先建好,

所以在Client也完成的狀態下,會看到連線燈號是綠燈,代表VPN已通。

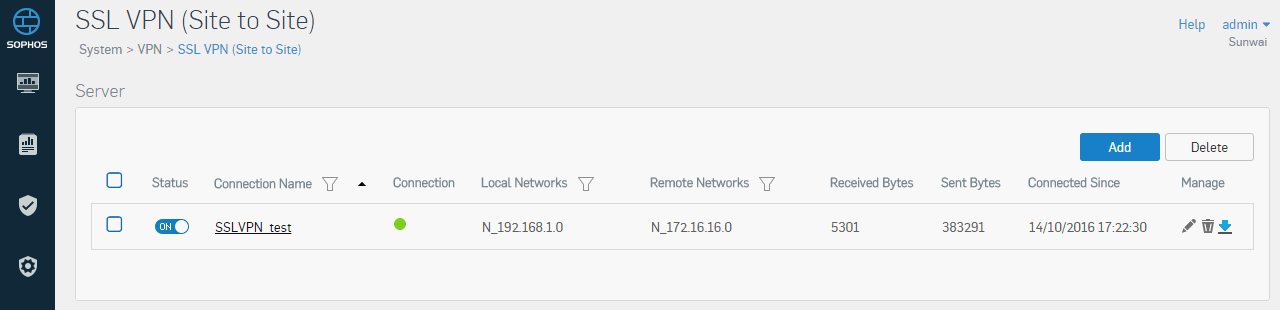

回到Server端查看,也會看到連線燈號是綠燈,雙向的連結已通。

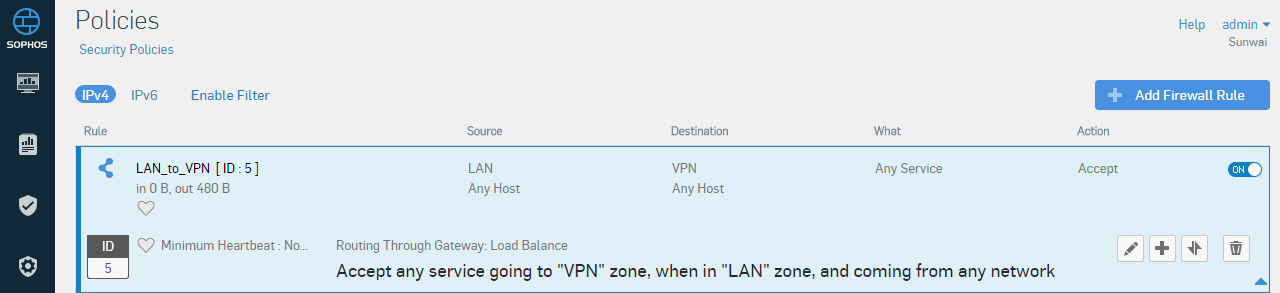

- 規則放行與測試

VPN連通後,請依需求建立放行規則。

例如想放行Sever端到Client端,那麼就像順子一樣在Server端建立一條LAN to VPN的放行規則。

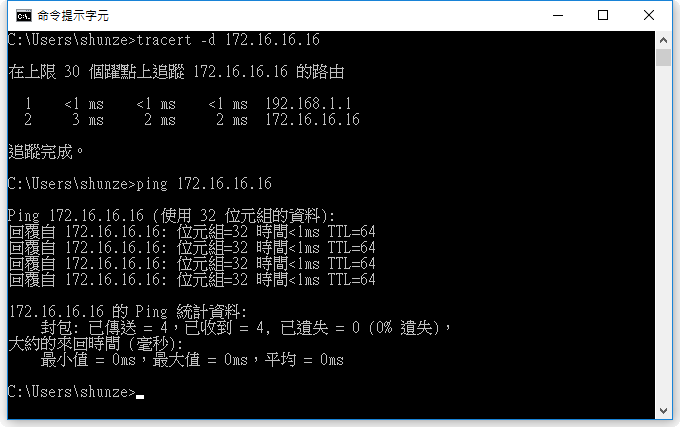

以tracert與ping來測試,Server端連線到Client端成功。

Site to Site SSL VPN的建置似乎遠比IPSec還簡單呢∼

不過要注意的是,在兩端有多WAN的情況下,Site to Site SSL VPN無法指定要透過哪個WAN來建VPN Tunnel,

有這種需求可能要換IPsec VPN來取代。

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|