《分享》NAC透過Radius Server進行帳/密驗證 《分享》NAC透過Radius Server進行帳/密驗證 |       |

NAC透過Radius server來證驗使用者,再授予對應權限是它最基本的功能。

在這樣的架構上,NAC本身是做為中繼角色 Proxy RADIUS,

把前端 Switch 傳來的帳/密,轉給真正進行帳/密驗證的 Radius Server。

Radius Server 驗證帳/密後,回傳一屬性值給 NAC,

NAC根據性這回傳屬性,要求前端 Switch 賦予對應的policy或VLAN以達網路權限控管之目的。

以下我們以demo kit中的Radius server (IP 192.168.10.1)搭配NAC做示範。

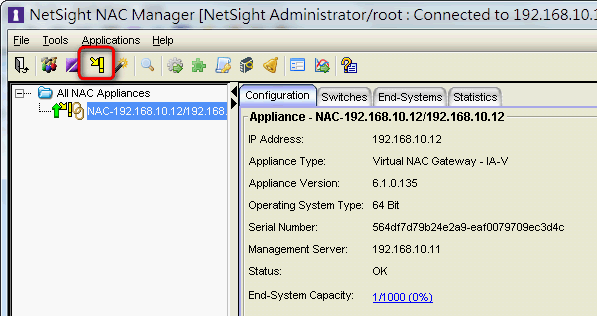

- 於NAC Manager中,選好NAC Appliacne後,點擊 Default 設定NAC Configuration。

來到AAA後,新增一個AAA Configuration - RadiusAuthen,

勾選 Authenticate Requests Locally for MAC (All),

在下拉的 Local Password Repository 中,選 None 不過透過 Local Password Repository 進行帳/密驗證,

然後點開預設 Authentication Mapping,或新建一筆。

因為我們是要透過 Radius Server 驗證,所以NAC本身是Radius中繼角色,

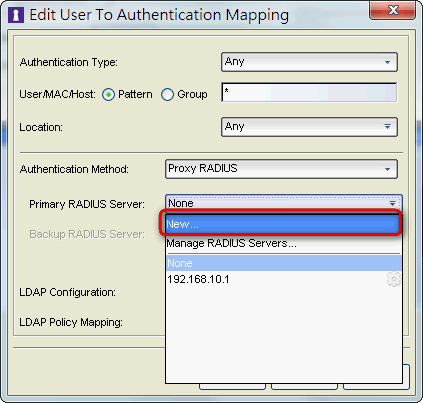

因此在展開的 Authentication Mapping 中,我們選擇 Authentication Method 為 Proxy RADIUS。

接著在 Primary RADIUS Server 下接式選項中,選擇 New... 來新增一筆 Radius server,做為帳/密的驗證依據。

輸入 Radius server 192.168.10.1 的相關資訊。

新增完成後,Primary RADIUS Server 就會出現剛才那一筆。

到這邊 Radius Server 的 Authentication 設定已經完成。

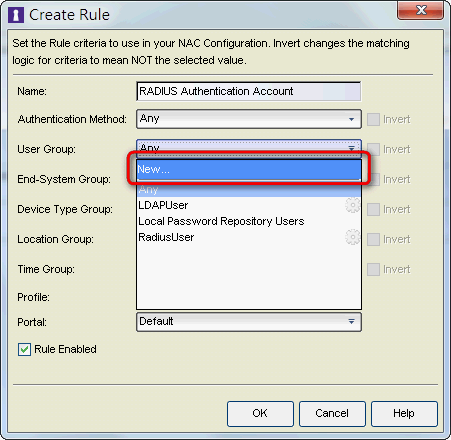

- 來到Rules,設定該驗證方式通過後,對應的權限。

按下 “新增” 圖示,來建立一筆新規則。

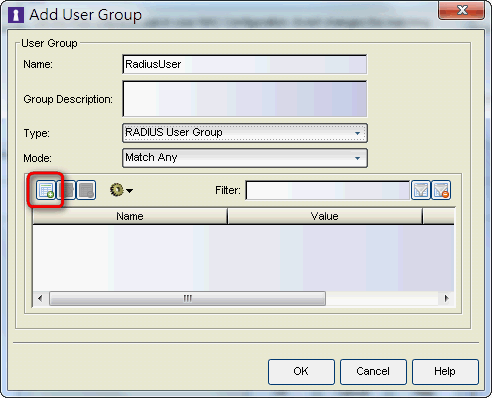

User Group就選 New,我們要來建一筆 User Group 對應 Radius Server 認證過的帳號。

按下 “新增” 圖示,來設定參數。

因為 Radius server 中每個user都有一個屬性值 Filter-Id 可回傳,

我們可利用此屬性值來識別該使用者的對應權限。

例如 root 的 Filter-Id 內容我們設定為 “Enterasys:version=1:policy=Administrator”,

當Radius server驗證完,NAC會收到此 Filter-Id 的回傳值後,

然後我們可以給根據這回傳值給予對應權限。

因此我們可以把這 Filter-Id 加到 User Group 的參數之中,做為權限的識別。

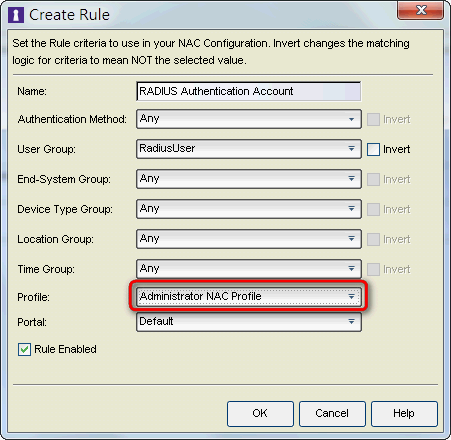

然後給這 User Group 一個對應的 Profile 來套用其網路權限,

要求前端 Switch 驗證後的 port 要套用此 Profile 對應的權限。

回到NAC Manager首頁,按下 Enforce 圖示寫入更新,Radius的驗證設定就完成了。

登入驗證

前端電腦啟用802.1X後,進行登入驗證。

成功登入後,我們可在NAC Manager的 End-Systems 觀察使用者的登入資訊。

剛才的登入,是由帳號 root 在 ge.1.2 以 802.1X 的驗證類型,透過Radius的驗證機制來登入。

登入後的Profile是 Administrator NAC Profice,符合我們的預期,測試成功。

♥順子老婆的網拍,請多關照∼

If you don't like something, change it.

If you can't change it, change your attitude.

Don't complain!

|